1. 法人ネットワーク構築の基礎知識と構成要素

具体的な解説に入る前に、まずは仕組みや構造など、「法人ネットワーク」を構築する際に必要となる基礎的な事項について確認しておきましょう。

1-1. ネットワーク構築の基礎知識

「ネットワーク構築」とは、PCやサーバー、プリンターなど業務に利用するさまざまな機器を、互いに適切に接続し業務の遂行に必要な環境を整えることを言います。法人ネットワークを構築する際には、次のような項目を押さえておく必要があります。

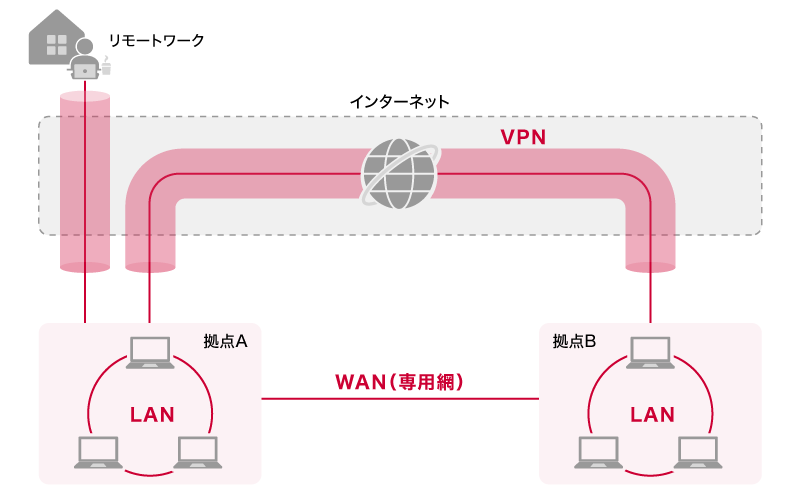

LAN・WAN・VPNの違い

ネットワークには、利用範囲や接続方法によりLAN、WAN、VPNといった種類があります。

- LAN(Local Area Network):

社屋内や家庭内などで局所的に利用される閉域ネットワーク。無線でLANを構築する技術として、Wi-Fiも含まれます。 - WAN(Wide Area Network):

拠点間や店舗間を結ぶような広域的に利用されるネットワーク。企業のローカルネットワーク(プライベート通信網)を接続することで限られたユーザーのみがアクセスすることから、インターネットとは利用目的が異なりますが、広義にはインターネットもWANに含まれます。 - VPN(Virtual Private Network):

拠点間を仮想専用線で結んだネットワーク。既存のパブリックネットワーク上に暗号化された仮想専用線(仮想プライベートネットワーク)を構築する技術で、リモートワーク時に社外から社内ネットワークに接続する際などにも利用されています。

末尾にそれぞれ「ネットワーク(Network)」が含まれていることからも分かる通り、これらはそれぞれネットワークの一形態です。法人ネットワークを構築する際には、これらを適切に組み合わせて構成する必要があります。

パブリックネットワークとプライベートネットワークの違い

「ネットワーク」は利用者の範囲に応じてパブリックネットワークとプライベートネットワークに分かれます。

- パブリックネットワーク:インターネットなど、不特定多数が利用するネットワーク。

- プライベートネットワーク:社内ネットワークなど、許可された利用者のみが利用するネットワーク。

以前の法人ネットワークはプライベートネットワークのみを範囲としていましたが、業務においてインターネットやクラウドサービスの利用が必要不可欠となった現在においては、パブリックネットワークとプライベートネットワークを横断した法人ネットワークを構築する必要が生じています。前述の「VPN」は、パブリックネットワーク上にプライベートネットワークを構築する代表的な技術と言うことができます。

インターネットとイントラネット

近年では、「イントラネット」の活用も進展しています。

- インターネット:不特定多数が利用する世界規模のネットワーク。

- イントラネット:社内ネットワーク上に設けられたインターネットを模した小規模ネットワーク。

「インターネット」の「インター(inter)」が「相互の」の意味を持つのに対し、「イントラネット」の「イントラ(intra)」は「内部の」といった意味を持ちます。インターネットでは不特定多数の人々がさまざまな情報を発信したり、情報を得ることができますが、イントラネットでは社員など許可された人々のみが行うことができます。

具体的には、予定表や施設予約などを行う社内ポータルや、社内FAQを始めとするナレッジベースなどがイントラネットに該当します。

ネットワークの種類について詳しくは、下記の記事でも解説しています。

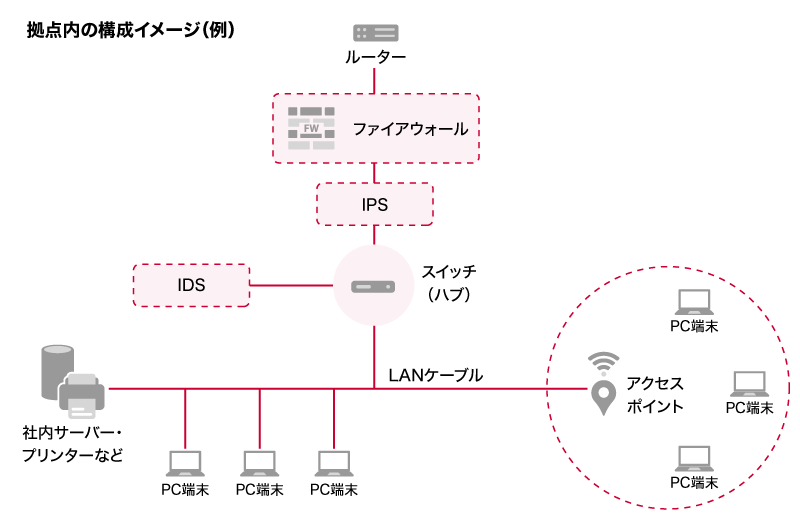

1-2. 法人ネットワークの構成要素

法人ネットワークは、次のような要素により構成されます。

法人向けルーター

「ルーター(Router)」は、異なるネットワーク間を接続する働きを持つネットワーク機器です。具体的には、社内ネットワークとインターネットとの境界に位置する業務用ルーター、VPNルーター、SD-WANルーターなどを指します。

スイッチ(ハブ)

同一ネットワーク内の複数機器を接続する働きを持つネットワーク機器です。「スイッチングハブ」や「ハブ」と呼ばれることもあります。

LANケーブル

ネットワーク機器同士を有線接続する際に使用されるケーブルです。使用する最大通信速度やノイズ対策レベルによってさまざまな種類が存在します。

アクセスポイント

ネットワーク機器を無線接続する際に使用される機器です。使用する周波数帯により複数の規格があり、それぞれ最大通信速度が異なります。

セキュリティ機器(IDS、IPS、ファイアウォールなど)

その他、IDS(Intrusion Detection System、侵入検知システム)、IPS(Intrusion Prevention System、侵入防止システム)、ファイアウォールなどのセキュリティ機器も重要な構成要素となります。それぞれの機器で働きが違うため、適切なセキュリティを確保するためには複数の要素を組み合わせて使用する必要があります。

ネットワーク構成要素について詳しくは、下記の記事でも解説しています。

2. ネットワーク構築の具体的ステップと

成功のポイント

続いて社内ネットワークを構築する各ステップについて解説します。

2-1. 構築までの各ステップ

1.要件定義

まずは自社が必要とするネットワークの規模(接続機器数)や用途、セキュリティなどの要件を決定します。

特にネットワーク帯域(転送速度)については、ネットワーク輻輳の発生を避けるため通信容量や必要とする通信速度などを勘案し慎重に定義する必要があります。オンラインアプリケーションやクラウド連携の有無によっても要件は大きく変動する点に注意が必要です。後のステップを円滑に進めるためにも、十分な検討を実施しましょう。

2.設計

続いて社内ネットワークの物理的な接続形態(トポロジー)を決定する設計フェーズに移行します。

すべての機器をルーターに集約するスター型、階層別の構造を持つツリー型などの中から、どの形態を採用するかを検討します。物理的な接続形態を意識しないSD-WANという選択肢もあります。

3.機器選定

設計が完了したら、具体的な機器の選定を行います。前章で紹介した法人向けルーターやスイッチなど、LAN、WANを構築する機器を決定します。合わせて、必要となるLANケーブル長なども計算しておきましょう。特にセキュリティ機器の選定は慎重に行うべきです。

4.導入・設定

各ネットワーク機器を導入するには、自社の環境に合わせた設定が必要となります。特に重要な情報資産を保存するサーバーについては、不正アクセスや情報漏えいを防止するため、オンプレミスサーバー、クラウドサーバーそれぞれについて適切に設定を行う必要があります。

5.テスト・運用開始

適切な設定を施したら、いよいよテスト運用を開始します。実際に稼働させてみて、運用保守の負荷が許容範囲内に収まっているか、利用状況の監視などセキュリティを確保する仕組みが十分に機能しているかを確認します。問題のないことが確認できたら実運用を開始します。

2-2. 構築設計および改善時のポイント

一通りの構築が完了してテスト運用を開始する頃には、特に次のポイントに注目しましょう。

トラフィック・利用状況の確認

業務を遂行するにあたって通信の遅延はないか、輻輳が発生していないかを確認します。クラウド利用やWeb会議の実施に支障のある場合には、社内ネットワークとインターネットとの境界に位置する機器類(インターネットゲートウェイ)の構成を見直す、ブレイクアウトなど輻輳を軽減する手段を講じる、といった対策が必要となります。

冗長性

万一の障害発生時に備えて、サポート回線を準備するなど冗長性が確保されているかを確認します。特に24時間365日の稼働が要求される業態の場合や、稼働停止が許されないミッションクリティカルな業態の場合には、十分な冗長性を確保しておく必要があります。

拡張性

将来的な業務の成長や拡張を考慮し、拡張性が確保されているかどうかを確認しておくことも重要です。特に回線の増強や拠点数の増加に対し、柔軟に対応できるような設計となっているかを確認しましょう。季節により通信量の変化が大きい場合や、通信量の予測が困難な場合には、従量制のクラウドサービス利用も検討しましょう。

セキュリティ対策

サイバー犯罪は年々巧妙化、高度化しています。自社で利用するネットワークに十分なセキュリティ対策が施されているかを確認することは、今や企業の規模に関わらず必要不可欠な事項となっています。企業ネットワークのセキュリティ対策については、次章で詳しく解説します。

ネットワーク構築について詳しくは、下記の記事でも解説しています。

3. 法人ネットワークに必要なセキュリティ対策

法人ネットワークには、適切なセキュリティ対策を施すことが必要不可欠です。この章では、その理由および具体的に必要となる対策について解説します。

3-1. ネットワークセキュリティの重要性

サイバー攻撃の被害は件数、金額ともに増加しています。特にランサムウェアによる被害は大きく、大手ビール会社や大手オフィス用品通販会社がランサムウェアに感染し、長期間業務を停止せざるを得ない事態となったことは記憶に新しいところです。

ひとたびサイバー攻撃を受ければ業績の悪化に直結するだけでなく、企業価値やブランドイメージの低下を招き、企業の持続可能性にも影響する危険性があります。企業にとってネットワークセキュリティを確保することは、事業存続にとっても非常に重要な要因となったと言えるでしょう。

ネットワークセキュリティの重要性について詳しくは、下記の記事でも解説しています。

3-2. 法人ネットワークにおける脅威と対策

サイバー攻撃において最も標的となりやすく弱点といえるのは、各ネットワーク機器の「脆弱性」です。各ベンダーが脆弱性への対策を終える前に行われる「ゼロデイ攻撃」が発生していることは事実ですが、脆弱性情報を早期に入手し、対策プログラムを速やかに適用することはやはり重要なため、早期に対策プログラムを適用できる体制を整えることが必要です。各端末に対策プログラムを一律で適用できるような管理システムを構築すれば、セキュリティ性能はより一層向上するでしょう。

また、フリーWi-Fiの中には、ID/パスワードの窃取を狙うなど一部危険なものも含まれます。外出時に安易にフリーWi-Fiを利用しないよう、従業員の情報リテラシーを高める教育を実施することも重要です。

まずはこうしたできる範囲の対策から実施し、社内ネットワークのセキュリティを向上しましょう。

フリーWi-Fiの危険性については、下記の記事でも解説しています。

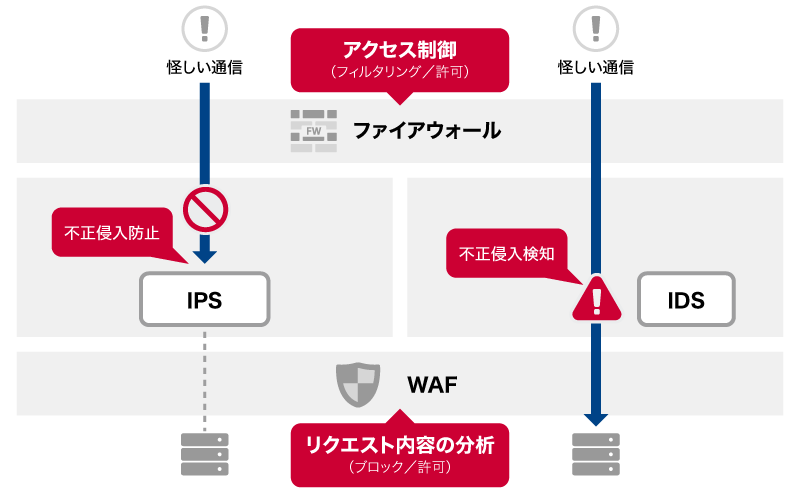

3-3. ファイアウォール、IDS/IPS、WAFの導入

それぞれの脅威に特化したソリューションを導入すれば、サイバー攻撃への効果的な対策となります。セキュリティ対策ソリューションには、主に次のようなものがあります。

ファイアウォール

許可された通信のみを通過させ、許可されていない通信をブロックするファイアウォール(Fire Wall)は、一般的ながら外部からの攻撃に対する対策として非常に効果的です。現在では、使用する通信ポートやIPアドレスなどから通信可否を判定する従来型のファイアウォールに代わり、アプリケーションレベルで通信可否を判断する次世代型ファイアウォール(NGFW)が主流となっています。

「ファイアウォール」について詳しくは、下記の記事でも解説しています。

IDS/IPS

IDS(Intrusion Detection System、侵入検知システム)、IPS(Intrusion Prevention System、侵入防止システム)は、システム障害を未然に防ぐことを目的としたセキュリティソリューションです。IDSは侵入を検知して早期の対策を可能とするとともに、ログ収集により内容を分析して今後に備えるといった対処ができるようになりますが、具体的な対策は人手で行う必要があります。一方、IPSは異常な通信を検知した直後、人手を介することなく自動で攻撃をブロックします。

「IDS/IPS」について詳しくは、下記の記事でも解説しています。

WAF

WAF(Web Application Firewall)は、Webアプリケーションの脆弱性を狙った攻撃への対策に特化したソリューションです。「SQLインジェクション」など、IDS/IPSでは防ぐことのできないサイバー攻撃も防ぐことができます。Webサービスを提供している企業には必須と言えるソリューションです。

各セキュリティ対策ソリューションについて詳しくは、下記の記事でも解説しています。

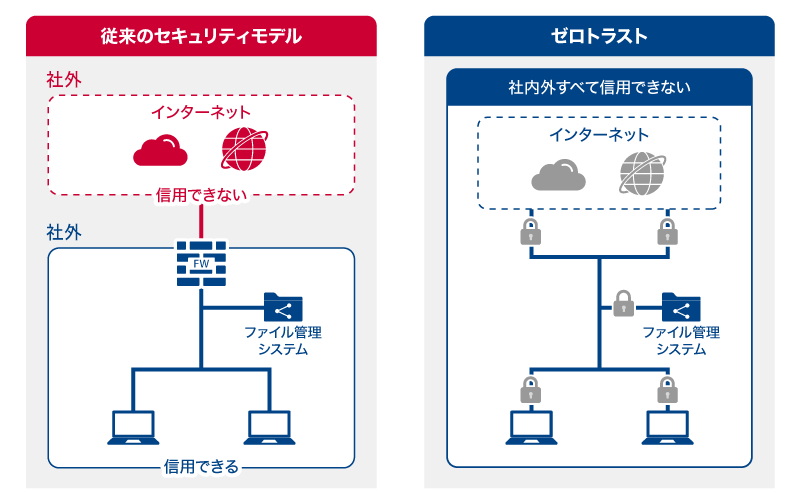

3-4. ゼロトラストモデルの実装

リモートワークの普及により社外で働く機会が増えたことや、クラウドサービスなど社外のソリューションを活用する機会が増えたことに伴い、社内・社外のネットワーク境界を考慮せず、すべての通信を信頼しない「ゼロトラストモデル」の考え方が主流となりつつあります。多要素認証やEDRなど必要なソリューションを導入し、ゼロトラストモデルを実装すれば、ネットワークセキュリティはより一層向上することでしょう。

4. よくある課題(通信速度・コスト・障害)

と解決策

続いて、ネットワーク構築に伴う主な課題と解決策について紹介します。

4-1. ネットワーク障害時の対応について

【課題】 BCPの観点から、ネットワーク障害発生時の業務停止を可能な限り避けたい

【解決】 ネットワーク機器および回線を冗長化する

現在の事業環境において、ネットワークが使用できなくなることは事業継続性に大きく影響します。回線はもちろん、関連するネットワーク機器も冗長化しておくことをお勧めします。

他にもクラウド化(オンプレ依存リスクの軽減)や通信手段(業務継続オプション)の多様化、運用監視体制の強化など、さまざまな選択肢が存在しますが、組織や事業内容を踏まえて検討することが重要です。

4-2. 通信速度について

【課題】 通信速度が低下したのでなんとかしたいが、切り分けが難しい

【解決】 通信速度が低下する原因はいくつか考えられます。

- ルーターなど、ネットワーク機器が故障した

故障個所を特定し、修理・交換対応を取ります。 - 通信の輻輳が発生している

回線状況を確認します。常態的に輻輳が発生する場合には、回線を増強するか、ローカルブレイクアウト(LBO)など通信量を減らす対策を採ります。

「ローカルブレイクアウト」について詳しくは、下記の記事でも解説しています。

- 回線プロバイダーの契約帯域が不足している、または回線障害が発生している

ベストエフォート契約の場合、時間帯や周囲の使用状況により通信速度が低下する場合があります。必要に応じて回線の増強を検討しましょう。また、回線障害が発生している場合もあります。Webページなどで回線障害が発生していないか確認しましょう。 - Wi-Fiなどの無線通信で電波干渉が発生している

Wi-Fiを利用している場合、近隣のアクセスポイントや付近の電子機器と干渉し、通信速度が低下する場合があります。その他、監視カメラやドローンなどの無線機器、工作機械などと干渉する場合もあります。必要に応じてアクセスポイント機器のアップデートや使用帯域変更を実施しましょう。 - 端末のソフトウェアに不具合が生じている

端末のソフトウェアに不具合が生じ、結果として通信速度が低下している場合があります。OSやドライバーなど、関連のソフトウェアを最新のものに更新しましょう。

通信速度について詳しくは、下記の記事でも解説しています。

4-3. 運用コストについて

【課題】 ネットワークの運用コストを圧縮したい

【解決】 ネットワーク環境をクラウドに一元化する

運用コストを圧縮するには、セキュリティ対策ソリューションやサーバーなどをクラウドに一元化し、統合ネットワークとすることがお勧めです。これにより、拠点別に用意していたネットワーク機器やセキュリティ機器などを削減でき、また一元管理により運用管理コストを低減することができます。使用する回線を自社の要件を満たす安価なものに切り替えるのも良いでしょう。

統合ネットワークについて詳しくは、下記の記事でも解説しています。

4-4. アクセスポイント数について

【課題】 アクセスポイントを効果的に配置したい

【解決】 自社の環境に合わせてレイアウトをデザインする

通信状況やオフィスの形状・面積によって変動しますが、一般的に1アクセスポイントあたりの接続機器数は30台前後と言われています。これを基準として、自社の状況に合わせてアクセスポイントの配置をデザインしましょう。また、Web会議を行う会議室には2台程度、壁の厚い部屋やエレベーター内など電波の届きにくい場所には専用として各1台を配置すると良いでしょう。

5. ネットワーク構築の最新トレンド

最後に、ネットワーク構築の最新トレンドを3点紹介します。

5-1. SD-WANの活用

SD-WAN(Software Defined Wide Area Network)は、物理回線の上に仮想的なWANを構築・管理する技術です。複数の回線をソフトウェアで一元管理できるため運用管理負担が減少する、自動的に回線を切り替え輻輳の発生を低減できる、許可されたクラウドに直接接続する「ローカルブレイクアウト」機能が使用できる、などさまざまな利点があります。

SD-WANについて詳しくは、下記の記事でも解説しています。

5-2. クラウド時代のネットワーク最適化

NaaS(Network as a Service)は、ネットワークの利用と運用保守をサブスクリプション型で利用できるクラウドベースのサービスです。ネットワークに必要なハードウェアを用意する必要がなく、通信量の増減にも柔軟に対応できるため、クラウド時代のネットワーク運用を最適化できるサービスとして注目されています。

NaaSについて詳しくは、下記の記事でも解説しています。

5-3. リモートワーク、ハイブリッドワークへの対応

リモートワークやハイブリッドワークの普及に伴い、自宅などのリモート環境においても社内と同様の働き方ができる環境整備が必要となってきました。従来のVPN接続環境に加え、Web上で回線申し込みができる「OCN モバイル ONE for Business」や、家庭などのコンセントに挿すだけで業務に適したWi-Fi環境が構築できる「home 5G」などのサービスが登場しています。

5-4. 新規格のWi-Fi 7の登場

「Wi-Fi 7」は、2023年に総務省に認可されたWi-Fiの新規格で、すでに導入が開始されています。無線でありながら最大46Gbpsの超高速通信が可能で、低遅延・高安定性を実現できることから注目を集めています。将来的にはリアルタイム通信が必要な医療現場や製造現場での活用が期待されています。

Wi-Fi 7について詳しくは、下記の記事でも解説しています。

5-5. AI活用時代におけるネットワーク通信

さらなるDXの進展や業務効率化の手段として有力なAIですが、その活用には大規模な通信が必要となります。そのため、本格的なAI時代の到来に向け、従来のネットワーク帯域では限界があることが分かってきました。現在、NTTグループを含む各社がAI時代に適した次世代ICTプラットフォームの構築に向けた取り組みを進めています。

参考:https://www.ntt.com/about-us/press-releases/news/article/2025/0610_2.html

5-6. 非地上系ネットワークの登場

「非地上系ネットワーク(NTN、Non-Terrestrial Network)」とは、無人航空機や人工衛星などを活用し、上空から広範囲にネットワークを届ける技術のことを指します。非地上系ネットワークにより、災害発生時など緊急時の対応が可能となる、圏外地域が減少する、などの効果が期待されています。2025年現在、すでに衛星を使用したサービス提供が開始されており、無人航空機を使用したサービスについても実用化が進められています。

非地上系ネットワークについて詳しくは、下記の記事でも解説しています。

6. まとめ

本記事では、法人向け社内ネットワーク構築について、基本概念からセキュリティ対策、最新トレンドまで解説しました。

法人向け社内ネットワークの構築には、要件定義、設計、機器選定、導入・設定、テスト・運用開始の各ステップで、冗長性や拡張性の確保、そして適切なセキュリティ対策といった高いハードルが存在します。特にクラウド利用やリモートワークが一般化した現在、AI時代も見据えたネットワークを自社のみでゼロから構築・最適化するのは容易ではありません。

「セキュリティが不安」「コストを抑えたい」「短期間で構築したい」とお考えであれば、NaaS(Network as a Service)形式のサービスを利用するなど、信頼できるネットワーク事業者に相談することも有効な手段です。

NTTドコモビジネスの「docomo business RINK®」は、日本に本社を置く企業として初めて米Gartner®社「Eye on Innovation Awards」のWinnerに選出された※NaaS形式のネットワーク&セキュリティサービスです。

短期間、低コストで社内ネットワークを構築したい場合には、ぜひ選択肢の1つとしてご検討ください。

※NTTドコモビジネス、docomo business RINK®において日本に本社を置く企業として初めて米Gartner®社「Eye on Innovation Awards」のWinnerに選出

※本記事の内容は、2025年12月の情報を元に作成しています。

ネットワーク環境最適化の注目記事

「フリーWi-Fi」は危険?安全に使うためには

快適で安全なネットワークの作り方

- 基礎から学ぶネットの仕組みと防御

-

なにから始めれば?ネットワークをサイバー攻撃から守る!

ネットワーク監視とは?メリットや方法と監視対象を解説!

セキュリティや回線速度など、テレワークのお悩みを解決!

- 働き方に合わせた新しいネット環境

- ネットが遅い・切れる悩みを解消

- 安心で快適なWiFi環境

- 最新のネットワーク技術

- 知っておきたいネットワーク用語集

JP

JP