1.情報セキュリティとは何か

企業を標的としたサイバー攻撃が増加する中、「情報セキュリティ」の重要性はさらに高まっています。

まずは「情報セキュリティ」の定義および注目される背景について確認しておきましょう。

実際の脅威内容などをご確認になりたい方は、以下の「2.情報セキュリティ10大脅威2025」をご覧ください。近年の動向や新たに注目されているリスクについて、具体的な事例を交えて解説しています。

1-1.情報セキュリティとは何か、定義を解説

「情報セキュリティ10大脅威」という言葉を理解するためには、まず前提となる「情報セキュリティ」とは何かを正しく押さえておく必要があります。

ここで言う「情報セキュリティ(Information Security)」とは、文字通り、企業や組織が扱う「情報」を保護・維持し、正しく管理するための考え方や仕組みを指します。「InfoSec(インフォセック)」と略されることもあります。

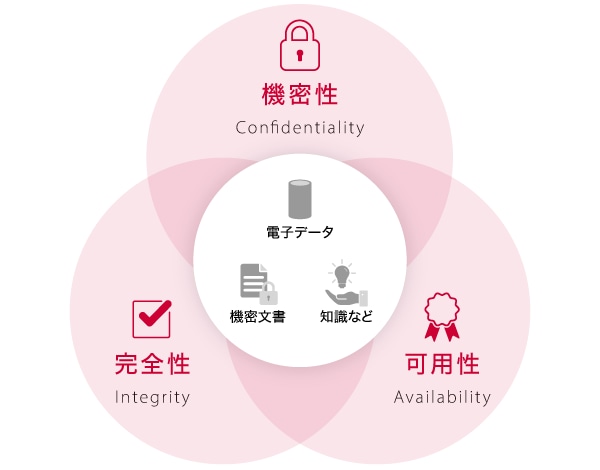

「情報セキュリティ」の確保は、次節(1-2)で詳しく解説するように、具体的に以下の3つの要素――機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)――を維持・管理することを意味します。これらは頭文字を取って「CIA」とも呼ばれます。

- 機密性 (Confidentiality) :許可された人だけが情報にアクセスできるようにすること。

- 完全性 (Integrity) :情報が改ざんや破壊から守られ、正確かつ完全な状態であること。

- 可用性 (Availability) :必要なときに(許可された人が)情報を利用できる状態を保つこと。

また「情報」とは、パソコン上の電子データのみを想像しがちですが、実際には、紙の書類や会話・ノウハウなど、企業が保有するあらゆる「情報資産」全体が対象となります。

さらに近年では、IoT(Internet of Things:モノのインターネット)の普及によって、ネットワークに接続される機器や設備が急増しています。

そのため、情報セキュリティの対象も拡大し、従来のITシステムだけでなく、センサーや家電、工場の製造設備などが扱うデータの安全性までが重要な管理領域となっています。

▼情報セキュリティについて詳しくは、下記の記事でも解説しています。

▼また、下記の記事では情報セキュリティの基本的な知識や被害事例について、動画を交えて解説しています。

1-2.情報セキュリティの3要素とは何か

前章で触れた「情報セキュリティ」を構成する具体的な要素が、「機密性」「完全性」「可用性」の3つです。

これらは英語の頭文字を取って「CIA」とも呼ばれ、セキュリティ対策を考える上で最も基本的な「物差し」となります。

情報セキュリティに関する定義をまとめた日本工業規格(JIS)の Q27000シリーズにおいても、「情報セキュリティ」は情報の「機密性」、「完全性」、「可用性」の3つの性質を維持することと定義されています。

それぞれの定義と、それが守られない場合のリスクを見ていきましょう。

機密性 (Confidentiality)

【定義】「機密性」は、許可された正規の利用者「だけ」が、情報にアクセスできる状態を確保することを指します。

【リスク】自社システムに対して適切な対処を講じないと、外部からの不正アクセスや内部関係者の操作ミス・不正により、自社が保有する機密情報、顧客情報、技術情報といった社外秘のデータが外部に流出する「情報漏えい」が発生し、その情報が悪用されるなどの被害を受ける危険性があります。

完全性 (Integrity)

【定義】「完全性」は、情報が破壊、改ざん、消去されることなく、正確かつ最新の状態に保たれていることを指します。

【リスク】Webサーバーに対して適切な対処を講じず、完全性が損なわれると、不正な内容に書き換えられたり(Web改ざん)、不正なスクリプトを埋め込まれたりして、気づかぬうちに、自社サイトが攻撃の踏み台に悪用される危険もあります。また、個人情報の窃取に悪用されるなどの被害を受ける危険性があります。

可用性 (Availability)

【定義】「可用性」は、許可された利用者が、必要に応じて「いつでも」情報にアクセスできる状態を確保することを指します。

【リスク】攻撃から自社システムを保護する仕組みを構築しないと、外部からの攻撃により、システムが利用できなくなります。例えば、ランサムウェア攻撃でデータが暗号化されたり、DDoS攻撃でサーバーがダウンしたりすると、業務や生産ラインが停止し、事業継続そのものに深刻な「業務停止」のリスクをもたらします。

| 性質名 | 意味 | 対処しないと 発生し得るリスク |

被害例 |

|---|---|---|---|

| 機密性 (Confidentiality) |

許可された者のみがアクセスできること | 情報漏えい | 設定の不備により、クレジットカード情報を含む個人情報が外部から閲覧可能な状態になっていた。 |

| 完全性 (Integrity) |

情報が正確であり、改ざんされていないこと | 情報改ざん | 外部からの攻撃により自社Webサイトが改ざんされ、訪問するとマルウェアに感染するよう不正なスクリプトを埋め込まれた。 |

| 可用性 (Availability) |

必要に応じていつでもアクセスできること | 情報利用不可・業務停止 | ランサムウェア攻撃を受けてサーバー内のデータが全て暗号化され、基幹システムが停止。生産ラインが止まった。 |

企業が自社のセキュリティ対策を評価する際は、これら「機密性」「完全性」「可用性」の3要素が、バランス良く維持できているか(例:機密性を厳しくしすぎて、業務に必要な可用性が損なわれていないか)を適切に確認することが重要です。

1-3.情報セキュリティリスクの高度化

残念ながら、現実として、サイバー攻撃の手法は日々、高度化・複雑化しています。ひとたびランサムウェアなどによる業務停止や、大規模な情報漏えいが発生すれば、金銭的な被害だけでなく、顧客や取引先からの信用失墜にも直結します。

まさに、情報セキュリティはIT部門だけの問題ではなく、事業継続に関わる重大な「経営リスク」として捉えなければならない時代です。

各企業は現状の対策に甘んじることなく、常に最新のセキュリティ脅威を把握しておく必要があります。情報セキュリティを経営リスクとして捉えなければならない時代になったと言えるでしょう。

次章から紹介するIPAの「情報セキュリティ10大脅威」は、その最新トレンドを知り、適切に対処することは、自社が優先すべき対策を講じるための、確かな第一歩となるはずです。

2.情報セキュリティ10大脅威2025の概要

「情報セキュリティ10大脅威」は、2024年中に発生した情報セキュリティに関する脅威をまとめたものです。

最新の脅威の傾向や対策を短時間で俯瞰して把握する際に便利です。

2-1.情報セキュリティ10大脅威とは何か

「情報セキュリティ10大脅威」とは、IPA(独立行政法人 情報処理推進機構)が2006年より発表している情報セキュリティ脅威に関するレポートで、毎年1月頃に公開されます。

「組織」向けの脅威は社会的に影響の大きかった順に1位から10位まで、「個人」向けの脅威は順位を付けずに10項目が発表されます。脅威の内容だけでなく、具体的にどのような対策が求められるかまで言及されている点が大きな特長です。

2-2.情報セキュリティ10大脅威2025の概要

情報セキュリティ10大脅威 2025 [組織]のランキングは次表のようになっています。

情報セキュリティ10大脅威 2025 [組織]

※表内のリンクをクリックすると、次章の解説セクションへ遷移します。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

1位の「ランサム攻撃による被害」、2位の「サプライチェーンや委託先を狙った攻撃」は昨年度と変わらず。

5位の「機密情報等を狙った標的型攻撃」、9位の「ビジネスメール詐欺」と考え合わせると、特定の企業、特に情報セキュリティ対策が甘い企業を標的とする脅威が多くランクインしていることが分かります。

また、8項目が「~年連続」となっていることから、攻撃手段が増加するというよりは、むしろそれぞれの攻撃方法が高度化、巧妙化している傾向があることが読み取れます。

初登場した7位の「地政学的リスクに起因するサイバー攻撃」については、領土紛争を含む昨今の世界情勢の不安定化によるランクインと言えるでしょう。

3.情報セキュリティリスクと対策の解説

前章で取り上げた「情報セキュリティ10大脅威 2025 [組織]」について、各項目の概要と被害事例、推奨される対策について順に解説します。

3-1.情報セキュリティ項目別の解説

<第1位>ランサム攻撃による被害

【解説】

「ランサム攻撃」とは、企業のシステムに侵入し、データを暗号化して使用不能にしたり、データを窃取したりした上で、その復旧や非公開と引き換えに、身代金(=ransom、ランサム)を要求するサイバー攻撃を指します。

侵入経路は、VPN機器などネットワーク機器の脆弱性を悪用するもの、リモートデスクトップ経由で不正アクセスするもの、あるいはフィッシングメール(不正なURLや添付ファイル)で従業員の端末をマルウェアに忍ばせてウイルスを感染させるものなど、多岐にわたります。

近年は、データを使用不能にする手段としては、長らく暗号化が中心でしたが、データを窃取して公開しないことを条件として身代金を要求する「ノーウェアランサム」や、DDoS攻撃を中止する代わりに身代金を要求する「ランサムDDoS」、ランサム攻撃をサービスで提供する「RaaS」などの新たなバリエーションも登場しており、対策を一層困難にしています。

「ランサム攻撃」の種類

| 攻撃の種類 | 説明 |

|---|---|

| ランサム攻撃 | データを暗号化して利用できなくし、復旧と引き換えに身代金を要求する。 ※身代金(ランサム)を要求する攻撃の総称。 |

| ノーウェアランサム | データは暗号化せず、窃取した機密情報と引き換えに身代金を要求する。 |

| ランサムDDoS | DDoS攻撃を中止する、または実施しないことと引き換えに身代金を要求する。 |

| RaaS | サイバー攻撃者にランサムウェアをサービスとして提供するビジネスモデル。 利用料金とは別に、身代金の一部を見返りとして要求することもある。 |

【被害事例】

2024年6月、大手出版社が大規模なランサム攻撃を受けました。社員のログイン情報が流出したことによるこの攻撃で、同社の動画配信サービスやECサイト、公式サイトなどが長期間にわたり停止する事態となりました。さらに、従業員や取引先、サービス利用者など25万人を超える個人情報が流出した可能性が報告されています。同社は、このインシデント対応費用や補償費用などにより特別損失として36億円を計上し、売上高には84億円の減少影響が見込まれると発表しており、被害の甚大さがうかがえます。

【対策】

被害を防ぐには広範な対策が必要となりますが、まずは不正アクセス経由の攻撃を防ぐため多要素認証や生体認証といった認証システムを充実させること、Webメール経由の攻撃を防ぐため従業員のITリテラシー向上教育を実施すること、サプライチェーン全体で情報セキュリティ対策を向上することなど多層的な防御が必要になります。

▼ランサム攻撃(「ランサムウェア」を用いて行われるサイバー攻撃)については、下記の記事でも解説しています。

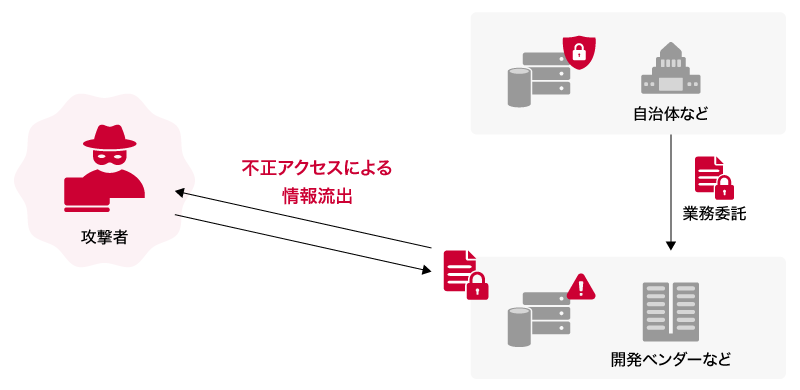

<第2位>サプライチェーンや委託先を狙った攻撃

【解説】

「サプライチェーンや委託先を狙った攻撃」とは、攻撃対象の企業(ターゲット)へ直接侵入するのではなく、その企業と取引関係にある関連会社や委託先(=サプライチェーン)を足掛かりとして、間接的にターゲットを攻撃する手法です。

サプライチェーンが国内外に拡大したことで、ターゲット企業本体のセキュリティ対策が強固であっても、取引先や委託先のセキュリティが手薄であれば、そこが侵入経路(弱点)となります。受発注システムや情報システム(ソフトウェア開発、運用保守など)の連携が強まるほど、このリスクは増加します。

具体的な手口としては、「取引先が使用するVPN機器の脆弱性を悪用して侵入し、そこを踏み台にターゲットのネットワークにアクセスする」「ソフトウェア開発元に侵入し、正規のアップデートファイルにマルウェアを混入させて配布する」などが知られています。

【被害事例】

2024年、金融機関や自治体などの情報処理(BPO)を請け負う企業がランサムウェア攻撃を受けました。「委託先」となるBPO企業がサイバー攻撃を受けた結果、同社が委託元から預かっていた個人情報が外部に流出した事例です。 流出した情報は、複数の自治体の住民情報や企業の顧客情報などを含み、最終的に150万件以上に上ると報じられています。

結果として、同社は複数の委託元(自治体など)から損害賠償請求訴訟を提起される事態となりました。この事例は、自社のセキュリティ対策が万全でも、委託先の管理不備によって重大な情報漏えいにつながる典型的なケースと言えます。

【対策】

被害を防ぐ対策としては、万一被害を受けた場合の対策や連絡体制を確立しておくことや、自社やグループ会社、取引先を含む情報セキュリティ対策を徹底することなど、「自社とつながる他社」までを視野に入れたリスク管理が不可欠といえます。

セキュリティ対策が手薄になりがちな拠点間やクラウドへの通信経路(WAN)に、侵入検知・防御や通信ログ管理などの機能を組み込み、ネットワーク全体で統一されたセキュリティポリシーを適用します。これにより、委託先からの通信を含め、あらゆる通信経路からの脅威を自動的かつ一元的に検知・遮断することが可能になります。

▼サプライチェーンや委託先を狙った攻撃については、下記の記事でも解説しています。

<第3位>システムの脆弱性を突いた攻撃

【解説】

「システムの脆弱性」とは、OSやアプリケーションなどのソフトウェア、ネットワーク機器などのハードウェアに存在する情報セキュリティの弱点・欠陥を指します。

この脆弱性を放置すると、攻撃者による不正アクセス、マルウェア感染、情報窃取などの足掛かりを与えてしまいます。攻撃の手口には、主に2種類があります。

- ゼロデイ攻撃:ベンダー(開発元)が脆弱性を認識し、対策プログラム(パッチ)を公開する前に行われる攻撃。防御側は対策の打ちようがなく、被害が深刻化しやすいのが特徴です。

- Nデイ攻撃(パッチ未適用の悪用): 対策プログラムが公開された後に、まだ適用していない(アップデートを怠っている)システムを狙い撃ちする攻撃。

【事例】

2024年4月、米国のサイバーセキュリティ大手では、同社の提供するファイアウォール製品のOSに、認証なしで攻撃者が任意のコマンドを実行できる重大な脆弱性が存在することが公表されました。公表時点で、既にこの脆弱性を悪用した「ゼロデイ攻撃」が発生しており、海外の政府機関や通信事業者、重要インフラ企業などが侵入被害を受けていたことが判明し、世界的に大きな脅威となりました。

【対策】

被害を防ぐ対策としては、脆弱性が存在するシステムをいかに早く修正(あるいは回避)するかが鍵となります。

例えば、常に最新の脆弱性情報を入手すること、発見された脆弱性に即応するため対策プログラムを適用しOSやアプリケーションを常に最新の状態に保つことなどがあげられます。また、ソフトウェアがどのような要素から構成されているかの情報を一元管理する「SBOM(Software Bill of Materials、エスボム)」という手法もソフトウェアの脆弱性を素早く把握する手段として注目されています。

▼システムの脆弱性を突いた攻撃については、下記の記事でも解説しています。

<第4位>内部不正による情報漏えい等

【解説】

「内部不正による情報漏えい」は、これまでの3項目とは少し毛色が違い、従業員や退職者、あるいは業務委託先の従業員といった「内部の関係者」によって、意図的に情報が盗み出されたり、破壊されたりする脅威です。

動機は、「転職先で利用するため」「金銭を得るため」といった利己的な理由のほか、「組織への不満や私怨」によるケースも少なくありません。

具体的な手口としては、許可されていない機密情報(顧客情報、技術情報、人事情報など)を閲覧・窃取し、USBメモリや私用のクラウドストレージ、個人メールへの転送といった手段で外部に持ち出す行為が典型的です。

【事例】

2020年、通信会社の元従業員が、同社の重要な技術情報を不正に持ち出し、転職先の同業他社に漏えいさせたとして、不正競争防止法違反の容疑で逮捕されました。 元従業員は退職直前に、業務外でこれらの機密情報ファイルにアクセスし、私用のメールアドレスに転送していたと報じられています。企業は競争力の源泉である技術情報を失うだけでなく、巨額の損害賠償請求や社会的信用の失墜といった深刻な被害を受けました。

また、ある保険会社では、従業員が退職時に顧客情報を持ち出し、転職先の同業他社に漏えいするという事件が発生しました。漏えいした情報は1万人分以上とも言われています。この行為により、同社では競争力や信用の低下といった被害を受けました。

【対策】

「性善説」だけでは防げない脅威であり、被害を防ぐ対策としては、業務ファイルのアクセス権を適切に設定して従業員が業務に必要のないファイルにアクセスできないようにすること、異動や退職の際のアカウント権限変更を速やかに実施することなど、技術的対策と組織的対策の両輪が求められます。

▼内部不正による情報漏えいについては、下記の記事でも解説しています。

<第5位>機密情報等を狙った標的型攻撃

【解説】

「標的型攻撃」は、不特定多数を狙う「ばらまき型」の攻撃とは異なり、特定の企業や公的機関が持つ機密情報(技術情報、顧客情報、知的財産など)を狙って、周到に仕掛けられるサイバー攻撃です。

攻撃者はターゲット組織を徹底的に調査し、取引先や実在の従業員になりすまして巧妙なメール(標的型攻撃メール)を送付します。最近では、ビジネスSNS(LinkedInなど)を通じて信頼関係を構築してから、マルウェアを含むファイルを開かせる手口も増えています。

一度侵入に成功すると、すぐには活動せず、長期間潜伏しながら内部の情報を偵察し、最終目的である機密情報の窃取に至るケースもあります。このような持続的な攻撃は「APT(Advanced Persistent Threat:持続的標的型攻撃)」とも呼ばれます。

特定の組織やそこに属する従業員を標的とすることで、ランサム攻撃、サプライチェーンや委託先を狙った攻撃、システムの脆弱性を突いた攻撃などの効果を高めるという狙いがあります。ターゲットとする組織が利用するWebサービスやハードウェアを利用した攻撃もありますが、特に注意すべきものとして「取引先を装ったメールを経由した攻撃」があります。実在する人物や、過去に実際にやり取りした文面が使用されることもあるため、油断していると知らず知らずのうちにフィッシング詐欺などの被害に遇う危険性があります。

【事例】

2018年、ある暗号資産交換事業者では、外部からの不正アクセスにより、約580億円相当(当時のレート)の暗号資産(NEM)盗み出されるという被害を受けました。この攻撃の起点の一つが、標的型攻撃メールであったと報じられています。従業員がメール経由でマルウェアに感染したことにより、攻撃者が社内ネットワークに侵入。結果として管理していた暗号資産の窃取につながりました。同社は巨額の損害に加え、金融庁から業務改善命令を受けるなど、社会的信用を大きく失う事態となりました。

【対策】

被害を防ぐ対策としては、侵入を100%防ぐことは困難であるため、「予防(入口対策)」と「検知・対応(内部・出口対策)」の両面が必要です。

たとえば、自社およびサプライチェーン全体の情報セキュリティを高めること、従業員のITリテラシーを向上することなどがあります。また、自社のネットワークから不正侵入の可能性が高い箇所を発見する「ASM(Attack Surface Management)」というソリューションも注目されています。

▼内部不正による情報漏えいについては、下記の記事でも解説しています。

<第6位>リモートワーク等の環境や仕組みを狙った攻撃

【解説】

リモートワークの普及に伴い、それを支える環境や仕組みがサイバー攻撃のターゲットとなるケースが増えています。

在宅勤務などでは、多くの場合、VPN(仮想プライベートネットワーク)のように社外から社内ネットワークへ安全に接続する仕組みが利用されます。また、場合によっては自宅のWi-Fiルーターや個人所有のPC端末などを業務に活用することもあるでしょう。こうした環境特有のセキュリティリスクが存在します。

特にVPNは、使用する機器に脆弱性(セキュリティ上の欠陥)が存在する場合や、ログインIDとパスワードが流出して不正アクセスに利用される場合があり、それらが深刻なインシデントの引き金となることがあります。

【事例】

過去には、国内外でVPN機器の脆弱性を突いた不正アクセスにより、社内ネットワークへの侵入を許し、大規模な情報流出やランサムウェア被害につながったケースが報告されています。VPNが「安全な接続の仕組み」であっても、その入り口自体が破られれば、社内全体に脅威が及ぶリスクがあることを認識することが重要です。

ある企業では、VPN機器の脆弱性を突いた不正アクセスにより400万人以上の個人情報が流出した可能性があると公表しました。幸いにして被害は確認されず、詳細も公開されていませんが、VPNには使用する機器に脆弱性が存在する場合や、ログインID/パスワードが流出し不正アクセスを受ける場合もあり、万全ではないことを認識するべきです。

【対策】

被害を防ぐ対策としては、VPN機器や利用するアプリケーションを常に最新の状態に保つこと、ログインID/パスワードを厳格に管理すること、個人所有の端末を業務に使用する際には許可されていないアプリケーションの利用(シャドーIT)を避けることなどがあげられます。

これらを強化する具体的な手段として、例えば「ログインID/パスワードの管理」に関しては、IDaaS(Identity as a Service) を導入して認証を一元化し、スマートフォンや生体認証を組み合わせた多要素認証を強制することで、万が一ID/パスワードが流出した場合でも不正アクセスを防ぐ対策が極めて有効です。

また、「シャドーITを避ける」対策としては、CLOMO(クロモ) に代表されるMDM(モバイルデバイス管理) ソリューションを用い、会社が許可した端末やアプリケーションのみを利用できるよう技術的に制御・監視する方法があります。

さらに、近年では「パスキー(Passkeys)」などを利用してパスワードを使用せずに認証を行う「パスワードレス認証」、従来の境界型セキュリティに代わり、働く場所に関わらず安全なアクセス環境を確保できる「ゼロトラストセキュリティ」なども登場しています。

▼リモートワーク等の環境や仕組みを狙った攻撃については、下記の記事でも解説しています。

<第7位>地政学的リスクに起因するサイバー攻撃

【解説】

「地政学的リスクに起因するサイバー攻撃」は、政治的に対立する周辺諸国や、外交上対立している国家に対して行われるサイバー攻撃を指します。

これは、特定の政治的主張や抗議活動のために行われる(ハクティビズム)場合もあれば、国家が背後で関与している(または黙認している)場合もあります。

攻撃の手法は様々で、以下のようなものが含まれます。

- 政府機関や重要インフラの機能を停止させるDDoS攻撃

- 社会活動の妨害や身代金獲得を目的としたランサムウェア攻撃

- SNSなどを通じて虚偽の情報を流布し、世論の分断や選挙の妨害を狙う情報工作

【事例】

実際に2024年10月、日米共同軍事演習への抗議として、親ロシア派ハッカー集団によるものと見られるDDoS攻撃が日本国内で発生しました。

この攻撃は、政府関連機関のほか、複数の自治体(名古屋市、山梨県など)や空港(福岡空港、帯広空港など)、交通機関のWebサイトにも及び、一時的に閲覧が困難になるなどの影響が出ました。

こうした攻撃は、国際情勢が緊迫すると突発的に発生し、企業や組織が直接の対立当事者でなくてもターゲットにされる可能性があります。

【対策】

被害を防ぐ対策としては、地政学的リスクに関する情報の収集を怠らないこと、被害を受けた場合の連絡体制を確立しておくこと、以下のようなセキュリティ製品・サービスの導入が有効です。

- WAF (Web Application Firewall): Webサイトやアプリケーションへの不正な通信を防ぐ「盾」。

- IPS/IDS(不正侵入防止/検知システム): ネットワーク全体を監視し、不審な通信を検知・遮断する「警報器」や「警備員」。

- UTM (統合脅威管理): 上記を含む複数のセキュリティ機能を一台に集約した機器。

- DDoS攻撃緩和サービス: 大規模なDDoS攻撃を受けた際に、攻撃トラフィックを吸収・洗浄してくれる専用サービス。

▼地政学的リスクに起因する攻撃については、下記の記事でも解説しています。

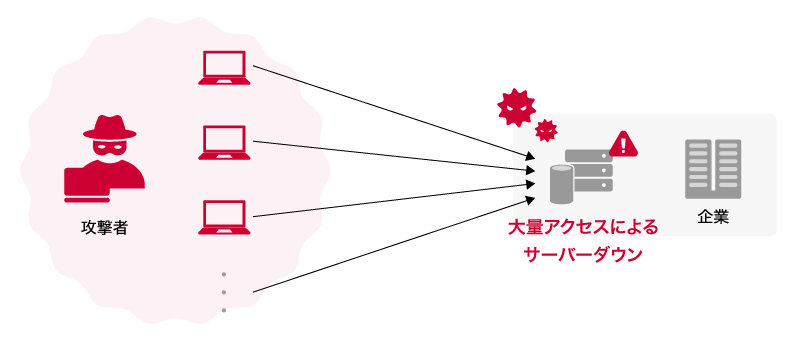

<第8位>分散型サービス妨害攻撃(DDoS攻撃)

【解説】

先程から何度か登場している「DDoS」は、「Distributed Denial of Service」の頭文字を取った略語で、日本語では「分散型サービス妨害」を意味します。

Webサイトやオンラインサービスに対し、大量のアクセスやデータを意図的に送り付けることでサーバーに過大な負荷をかけ、システムをダウンさせたり、応答を極端に遅くさせたりして、サービスを利用不能な状態に追い込む攻撃です。

1台のPCから行うDoS攻撃と比較して、マルウェアを利用して大量の端末をボット化し、一斉に攻撃するDDoS攻撃ではより被害が大きくなりがちです。

| 【DoS攻撃とDDoS攻撃の違い】 |

|---|

|

DoS攻撃 (サービス妨害攻撃):比較的少数の、特定の攻撃元(PCなど)から行われます。 DDoS攻撃(「分散型」サービス妨害攻撃): マルウェアなどを利用して乗っ取った、世界中に「分散」する多数の端末(ボットネットと呼ばれる)を悪用し、それらから一斉に攻撃を行います。 |

DDoS攻撃は、Webサイトの閲覧を妨げるだけでなく、企業の基幹業務に深刻な影響を与える可能性があります。

【事例】

過去には、国内外で航空会社や金融機関、公共機関のWebサイトや予約システムがDDoS攻撃の標的となり、サービスが長時間停止しました。これにより、フライト情報や残高が確認できない、予約や取引ができないといった事態が発生し、深刻な業務遅延や経済的損失、社会的な混乱につながったケースが報告されています。ある航空会社では、国内便・国際便において70便以上の遅延・欠航が発生しました。復旧までには6時間以上を要し、その影響は700名以上に及んだとのことです。

攻撃が特定地域に偏っている場合には、当該地域からのアクセスを遮断することで被害を防止することができます。また、世界各地のキャッシュサーバーからコンテンツを配信することでDDoS攻撃の被害を避ける「CDN(Contents Delivery Network)」サービスも注目されています。

【対策】

DDoS攻撃に対しては、地政学的リスクに起因するサイバー攻撃と同様に、WAFやUTM、IPS/IDSなどの導入が被害を防ぐ対策として有効であることは言うまでもありません。また、Webサーバーなど自社の公開サーバーの設定見直し、ネットワーク機器の脆弱性確認なども有効でしょう。

- CDN(Contents Delivery Network)の利用:世界各地に分散配置されたキャッシュサーバーからコンテンツを配信する仕組みです。アクセスが特定のサーバーに集中するのを防ぎ、DDoS攻撃のトラフィックを分散・吸収する効果(耐障害性)が期待できます。

- DDoS攻撃緩和サービスの導入:DDoS攻撃の膨大なトラフィックを検知し、攻撃と見られる通信をフィルタリングして、正常な通信だけを自社のサーバーに届ける専門サービスです。

- アクセス元の制限:攻撃が特定の国や地域に偏っている場合、一時的に当該地域からのアクセスを遮断することで影響を軽減できる場合があります。(ただし、正常な利用者も遮断してしまうリスクがあります)

- 境界セキュリティ機器の活用:第7位の対策と同様に、WAF、IPS/IDS、UTMといったセキュリティ機器も、DDoS攻撃を含む不正な通信の検知・防御に有効です。(ただし、機器の処理能力を超える大規模なDDoS攻撃には専用サービスとの併用が推奨されます)

- インフラの点検:Webサーバーなど自社の公開サーバーの設定見直しや、ネットワーク機器の脆弱性を放置しないことも基本的な対策として重要です。

▼分散型サービス妨害攻撃(DDoS)については、下記の記事でも解説しています。

<第9位>ビジネスメール詐欺

【解説】

「ビジネスメール詐欺(BEC、Business Email Compromise)」は、巧妙になりすましたメールを使い、企業から金銭や重要情報を盗み出す詐欺攻撃です。

取引先などを装った虚偽のメールを送り付け、振り込みを促したり、金銭や関係者の個人情報を窃取したりする詐欺行為を働きます。

典型的な手口は、取引先や自社の経営層(CEO、CFOなど)になりすまし、「至急、この口座に振り込んでほしい」「極秘案件のため、いつもと違う手順で送金してほしい」といった虚偽の指示メールを送り付け、送金させるものです。

【事例】

従来は、日本語の文面が不自然であることから見破れるケースもありました。しかし、昨今は生成AIの進化により、過去のメール文面を学習させたような、極めて自然で巧妙な文章が使われるようになっています。

さらに深刻な事例として、2024年には海外の企業において、ディープフェイク技術(AIによる偽の映像・音声)を使った前例のない事例が発生しました。この事件では、攻撃者が企業のCFO(最高財務責任者)や他の幹部の姿と声をディープフェイクで再現。偽のWeb会議を開催し、参加した経理担当者を信用させ、結果的に数十億円(約2億香港ドル)もの大金が詐取されました。

このように、攻撃はメールだけに留まらず、より巧妙化しています。 BECの被害金は海外口座に送金されることが多く、一度振り込んでしまうと取り戻すことは非常に困難です。

【対策】

被害を防ぐ対策としては、技術的な防御と、人間による確認プロセスの両輪で対策することが不可欠です。

取引先との連絡を密にし、確認を怠らないこと、SPF/DKIM/DMARCなど、メールの送信元を保証する仕組みを導入する、「経営者からの緊急の指示でも、送金プロセスは省略しない」「メール以外の手段で必ず確認する」といったルールを定め、訓練を繰り返し行うことなどが重要です。

▼ビジネスメール詐欺については、下記の記事でも解説しています。

<第10位>不注意による情報漏えい等

【解説】

本人にその気がなくても、不注意により意図せず情報漏えいが発生する危険性があります。サイバー攻撃だけでなく、従業員の悪意のない「うっかりミス」や「不注意」が、重大な情報漏えいを引き起こすケースも後を絶ちません。情報漏えいは企業の信用や経済的な損失を招きますから、故意ではなくても防止する必要があります。

こうしたヒューマンエラーは、個人のITリテラシーやモラル意識の不足だけでなく、組織としての情報取り扱いルールが不明確であったり、日々の業務に追われて注意力が散漫になっていたりすることなど、複合的な要因で発生します。

【事例】

ある玩具メーカーでは、個人情報を保存した外部ストレージを消去しないまま誤って廃棄してしまったことで、外部に流出してしまいました。また、メール誤送信による個人情報や機密情報の流出は、日常的に多くの企業で確認されています。

【対策】

ヒューマンエラーを防ぐ対策としては、個人の注意だけに頼るのではなく、組織的な仕組みと技術的なサポートで「ミスが起きにくい環境」を作ることが重要です。

IT機器の廃棄ルールを定めることに加え、メールの送信先の確認、上司による送信認証、送信の一時保留などの機能を備えたメール誤送信防止ツールの導入などがあげられます。

▼不注意による情報漏えい等については、下記の記事でも解説しています。

3-2.共通して対策すべき事項

IPAが発表する「情報セキュリティ10大脅威」の順位は毎年変動しますが、サイバー攻撃や情報漏えいを防ぐための基本的な対策の本質は変わりません。

最新の脅威に対抗するためにも、まずは以下の基本的なセキュリティ対策を徹底することが最も重要です。

- 多段階認証、生体認証の導入など、認証システムを拡充する

- 従業員のITリテラシー、モラルを向上する

- 「怪しいメールや添付ファイルを開封しない」「怪しいURLをクリックしない」を徹底する

- 万一のトラブル発生時に備えて報告・連絡体制を整備する

- 適切なセキュリティ対策を行い、定期的にデータのバックアップを取る

▼特に万一のトラブル発生時については、IPAが演習教材を公開しています。参考にすると良いでしょう。

ただし、「基本的な対策が最も重要」とは言え、特にIT人材が限られている中小企業などでは、これらのセキュリティ対策を自社内だけで完璧に行うのが難しい場合もあります。そうした場合には、外部の専門的なセキュリティサービスを活用することも有効な選択肢です。

NTTドコモビジネスの総合リスクマネジメントサービスの「WideAngle」は、企業のセキュリティ管理体制の整備や運用に対してプロの知見を提供するサービスです。オンプレミス、クラウド、ハイブリッドなど、さまざまなICT環境に対して総合的なセキュリティソリューションを提供します。セキュリティオペレーションセンター(SOC)で専門家が24時間365日高度なセキュリティ監視を行うため、自社の情報セキュリティ管理に不安のある場合には導入を検討してみてはいかがでしょうか。

4.まとめ:情報セキュリティは「全社戦略」が求められる

これまで、IPAが警鐘を鳴らす「情報セキュリティ10大脅威 2025」にあげられた「組織」向け脅威10項目について、それぞれの概要と具体的な被害事例、そして企業が取るべき具体的な対策を紹介しました。

多くの脅威に共通して有効な対策として、例えば次のような取り組みが挙げられます。

- 認証システムを拡充し、アクセス制御を強化する(多要素認証の導入など)

- 従業員のITリテラシーを継続的に向上させる(定期的な教育の実施)

- 不審なメールや添付ファイル開かないルールの徹底

- 不審なURLをクリックしないルールの徹底

- トラブル発生時に迅速に対応できる連絡体制を整備する

- 定期的なデータのバックアップとリストア(復旧)手順の確認する

こうした基本的な対策は、どの組織にも共通する重要な取り組みです。

しかし、進化・多様化するセキュリティリスクに対しては、個人や特定部署だけでは十分な対応が難しくなっています。

ひとたびセキュリティインシデントが発生すれば、その被害は甚大です。わずかな油断が業務継続の危機に直結するおそれもあります。そのため、経営層を含む全社的な戦略として情報セキュリティに取り組む姿勢が不可欠です。

ただし、課題ごとに担当部署を細分化してしまうと、かえって管理が煩雑になり、リスクを増やすことにもなりかねません。組織全体で共通の意識とルールを持ち、一丸となって取り組むことが求められます。

情報セキュリティ対策には終わりはなく、長期にわたり継続する必要があります。もし「自社内での知見が不足している」「IT人材が限られている」といった課題を感じている場合は、必要な情報セキュリティ対策をオールインクルーシブで提案できるNTTドコモビジネスの多彩なソリューションの導入もぜひご検討ください。

※本記事の内容は、2025年11月の情報を元に作成しています。

セキュリティ対策 の注目記事

【2025年版】PPAPは危険!今すぐ見直すべき理由と対策方法を解説

10大脅威から見る最新セキュリティ

- 情報セキュリティの基礎知識

-

意外と知らない「個人情報」の基礎知識

経営者必見!情報セキュリティ関連の法律・制度とは?

- サイバー攻撃の全体像と手口を知る

- サイバー攻撃の動機と最新トレンド

- 生成AI時代のセキュリティリスク

- 特定業界を狙ったサイバー攻撃事例

- 社内脅威やサプライチェーンリスク

- 予防策と防御体制の構築

- インシデント対応と復旧プロセス

- 継続的な情報管理と社員教育

- 知っておきたいセキュリティ用語集

EN

EN