■情報セキュリティを基礎から実践まで学たい方はこちら

【2025年版】情報セキュリティ10大脅威と企業が取るべき対策を分かりやすく解説

自社ネットワークを守るはずの”城壁”に穴が開いている

「ネットワーク貫通型攻撃」というサイバー攻撃をご存知でしょうか。これは、インターネットと企業のネットワークの境界に設置されるセキュリティ製品を標的としたサイバー攻撃のことです。

同攻撃では攻撃者が、企業が境界上に設置しているファイアウォールやVPN装置といったセキュリティ製品に対し、ゼロデイ攻撃(対策前の脆弱性を狙った攻撃)や既知の脆弱性を利用したサイバー攻撃を行い、ネットワーク内に不正に侵入します。その結果、情報漏えいや改ざん、ランサムウェアへの感染といった被害が発生する恐れがあります。

さらに、自社ネットワークの「ORB化」(Operational Relay Box)が進む可能性もあります。ORB化とは、自社ネットワークが不正な通信の中継点や踏み台にされることを指す言葉で、サプライチェーン内の他企業や関連企業など、他組織への攻撃に利用される恐れがあります。

例えるならネットワーク貫通型攻撃とは、本来は自社ネットワークとインターネットの間で”城壁”として機能するはずのセキュリティ機器が、実際には一部に抜け穴があり、そこから攻撃者に通過を許してしまい、城壁としての機能が無効化されているような状況といえるかもしれません。

JAXAでもVPN装置が侵入被害。長期休暇も要注意

実際に、ネットワーク貫通型攻撃と思われる攻撃は発生しています。

たとえばJAXA(宇宙航空研究開発機構)では2024年7月に、2023年に発生した不正アクセスによる情報漏洩に関するリリースを発表。同資料ではJAXAの端末・サーバーに保存されていた一部の情報が漏洩した可能性があると記されていますが、その起点となったのがVPN装置の脆弱性だったといいます。

IPA(独立行政法人 情報処理推進機構)でも、2023年8月に発表された資料にて、ネットワーク貫通型攻撃がサイバー情報窃取活動における攻撃の初段(イニシャルベクトル)に用いられるケースが増加し、特定のVPN装置やオンラインストレージ構築用のパッケージソフトウェアを稼働させているサーバーを悪用した実例が確認されているとしています。

こうした事態を受け、IPAではネットワーク貫通型攻撃に関する警告を度々発表しています。2023年8月には、ネットワーク貫通型攻撃の最近の動向と具体的な対策を記載した注意喚起を発表。同資料によれば、ネットワーク貫通型攻撃はサイバー情報窃取活動における攻撃の初段に用いられるケースが増加しており、特定のVPN装置やパッケージソフトウェアを稼働させているサーバーに対する攻撃が多数観測されているとしています。

さらに2024年には、ゴールデンウィーク前の4月とお盆休暇前の8月、年末年始休暇前の12月に、それぞれネットワーク貫通型攻撃に対する注意喚起を発表。自組織のインターネットに接続された機器・装置類の確認を推奨しています。

「ASM」で不正侵入の可能性が高いポイントが把握できる

こうしたネットワーク貫通型攻撃の被害を防ぐための対策として、IPAでは「アタックサーフェスマネジメント」(Attack Surface Management、以下ASM)の実施を推奨しています。

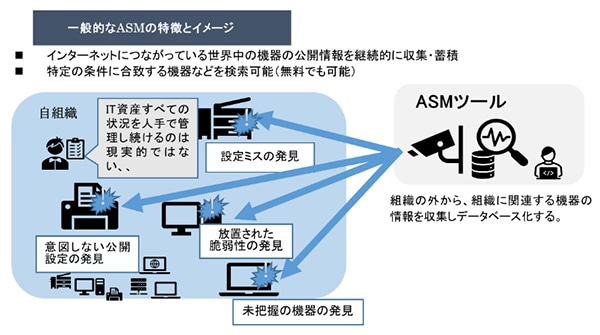

ASMとは、外部から見える自社のIT資産やシステムの脆弱性を発見し、どこに攻撃リスク(Attack Surface)があるのかを明確にするプロセスを指す言葉です。ASMではIT資産・システムの台帳化や脆弱性公開情報の定期的な収集を行うことで、脆弱性に対するリスクを評価し、ネットワーク貫通型攻撃を含むサイバー攻撃のリスクを抑えることを狙っています。

ASMによるIT資産管理は、経済産業省も推奨しています。同省が2023年に公開したASM(Attack Surface Management)導入ガイダンス」という資料では、サイバー脅威の対策として、自社が保有するIT資産を管理し、リスクを洗い出すことは重要ではあるものの、人手を介した管理ではその全てを管理するのは容易ではないとしています。

しかしASMを用いることで、外部(インターネット)から把握できる情報を用いて、サーバーやネットワーク機器、IoT機器などのIT資産の適切な管理ができるようになり、不正侵入経路となりうるポイントが把握できるといいます。

(経済産業省「『ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~』を取りまとめました」より引用)

サイバー攻撃を防ぐなら、ASMで攻撃者の視点を持つことが有効

経産省の資料によると、ASMは主に以下の3つのステップで行われます。

【1】攻撃面の発見

企業が保有もしくは管理している、外部(インターネット)からアクセス可能なIT資産を発見する

【2】攻撃面の情報収集

個々のIT資産のOS/ソフトウェアのバージョン、オープンなポート番号などの情報を収集する

【3】攻撃面のリスク評価

収集した情報と、一般に公開されている既知の脆弱性情報を突合し、攻撃面のリスクを評価する(その後、パッチ適用などでリスクに対応する)

こうしたASMのはたらきにより、キャンペーン活動などに一時的に利用されたWebサイトのような、情報システムを管理している部門以外が構築・運用しているIT資産が発見できます。さらに、 設定ミスなどにより外部からアクセス可能な状態となっている社内システムや、グループ企業における統制上の課題もしくは地理的な要因によって本社で⼀元的に管理できないIT資産も見つけることも可能です。

同資料では、ASMの特徴として、防御側が攻撃者と同じ視点で自社の状況がチェックできる「攻撃者視点」を備えている点を挙げています。

ASMは攻撃者側も使用しているケースが多く、ASMで確認できる対象を探してからサイバー攻撃が実施されているといいます。そのためASMを用いることで、サイバー攻撃が発生してからIT資産の課題に気付くのではなく、攻撃を受ける前にIT資産の課題に気付けるといいます。

自社ではセキュリティ対策をしているつもりでも、攻撃者から見れば“穴だらけ”で、ネットワーク貫通型攻撃の標的にされている可能性も十分に考えられます。自分で自分を見ることは簡単ではありません。だからこそ、ASMという「攻撃側の視点」を持つことが、ネットワーク貫通型攻撃をはじめとするサイバー攻撃を防ぐためには有効といえそうです。

EN

EN