サプライチェーンのセキュリティについて考える重要性

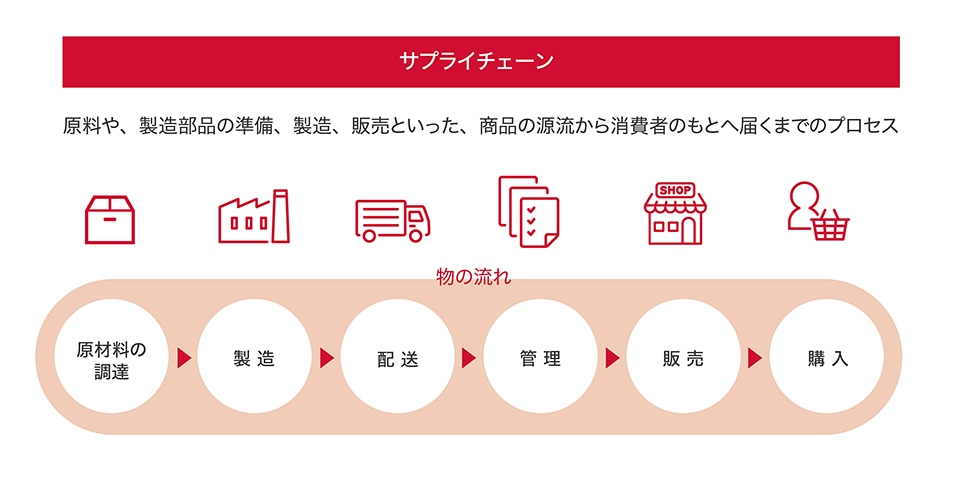

サプライチェーンとは、原料や、製造部品の準備、製造、販売といった、商品の源流から消費者のもとへ届くまでのプロセスを指します。さらに、商品が消費者のもとへ届けるまでには、在庫管理を行う倉庫業者や、配送などを担う運送業者など、さまざまな協力会社や関係者があいだに入ります。

たとえば、スーパーでは肉が販売されていますが、この肉はスーパーが生産したわけではありません。

畜産農家が飼料などを手配し、牛や豚を育て、食肉加工企業が加工や在庫管理を行い、スーパーへ卸されたものが最終的に消費者のもとへ届きます。この一連の流れがサプライチェーンです。

現代社会で事業を営む企業の多くは、サプライチェーンを構成する1要素であり、いくつもの関連企業と関わりあいながら企業活動を展開しています。

企業同士がつながり協力しあうのはメリットが多いものの、何かしら問題が発生した際には数珠つながりに被害が拡散するおそれがあります。そのため、現代社会で事業を営む企業は、自社のセキュリティだけではなく、サプライチェーン全体のリスクマネジメントや、リスクの回避方法を考える必要があります。

サプライチェーン攻撃とセキュリティリスク

近年増加し、注目されているサイバー攻撃にサプライチェーン攻撃があります。サプライチェーン上のセキュリティ対策が不十分な企業やシステムへの攻撃を足掛かりに、サプライチェーンの関連した企業や取引先まで攻撃の手を広げるサイバー攻撃です。

高度化するサプライチェーン攻撃には以下のようなリスクがあります。

関連企業や取引先から自社がターゲットとされるリスク

自社をターゲットとする第三者が、必ずしも直接攻撃をしかけてくるとは限りません。サプライチェーンを構成する関連企業や取引先を介して、自社が攻撃されることもあります。

このようなケースでは、セキュリティ対策が手薄な関連企業や取引先が攻撃のための踏み台にされます。

関連企業や取引先の中で、攻撃を受けてマルウェアに感染し、情報の流出などがあった場合、悪意のある第三者が、盗んだデータから感染した企業の担当者になりすましコンタクトを図ろうとすることも考えられます。

多くの企業が、サイバー攻撃への対策を行っているものの、基本的には得体の知れない脅威への対策がメインです。こうしたケースでは、信頼している関連企業からのコンタクトであるため、脅威とは考えず侵入を許してしまうケースがあります。サプライチェーンが複雑化し、大きくなるほどにこうしたリスクは高まります。

他社が標的となり自社が被害を受けるリスク

さまざまな企業と関わりあいながら事業を展開している場合、関係している他社が攻撃を受けることで自社もダメージを負うおそれがあります。

たとえば、情報の管理を他社に委託していた場合、その会社がサイバー攻撃に遭うと、情報の消失や情報漏えいにつながるリスクがあります。こうした被害は、取引先や販売データなどの重要な情報を失ったことによる事業への損害や、顧客情報の流出による社会的な信頼の喪失などを引き起こすことにもつながります。

また、攻撃によって事業活動に支障を起こす企業が発生すれば、サプライチェーンが分断され、商品やサービスの供給自体がストップしてしまうこともあり得ます。例えば、製品の生産に必要な部品の調達先が攻撃を受け製造が止まった場合、自社も商品の製造ができなくなる、といったリスクが考えられます。

人的要因で起こるセキュリティリスクにも注意が必要

企業が窮地に追い込まれるセキュリティリスクは、外からの攻撃だけではありません。内部の人間によって問題が引き起こされるケースも考えられます。たとえば、業務を委託している企業の従業員による情報漏えいや、従業員のメールの誤送信による情報漏洩などです。

企業におけるセキュリティ対策は、社外からの攻撃には相応の手立てを講じているものの、内部からの攻撃や問題発生には弱い側面があります。社外からもたらされる脅威へ徹底した対策をしていても、内部の人間によるヒューマンエラーや不正への対策をしていなければ、自社だけでなく関連企業にも被害が広がります。

サプライチェーンのセキュリティに関連する被害事例

ここでは、実際にあったサプライチェーンのセキュリティに関連する被害事例を紹介します。

関連企業を経由した不正アクセス

某大手電機会社では、海外に拠点を構える関連企業にサイバー攻撃が仕掛けられ、そこから本社のPCやサーバーへの不正アクセスが発生しました。サプライチェーン攻撃による機密情報流出の可能性があることを開示、迅速なアクセス制限の実施などの対策を講じました。現在まで、重大な問題や具体的な被害が顕在化していないため、被害は最小限に抑えることができたようです。

委託先における不正な情報利用

委託先の従業員が顧客情報のデータベースへ不正に侵入し、得た情報を社外へ売却していた事例では、サービスを利用していた消費者から、見知らぬ販促メールが送られてくるとクレームが入り、内部調査を行った結果、被害が明らかになりました。自社ではなく、委託先の従業員による不正行為によって、当該企業は社会的な信頼を失うことになりました。

サプライチェーンを意識したセキュリティ対策

サプライチェーンのセキュリティリスクを意識し、対策の重要性を理解することが重要です。まずはサプライチェーン攻撃やサプライチェーンに被害を及ぼすようなヒューマンエラーへの対策が適切に行われているかどうか、見直しが必要です。そのうえで、必要に応じてセキュリティレベルを高める施策を進めなくてはなりません。

自社のセキュリティ対策の徹底

ネットワークを利用する端末の脆弱性をついた攻撃を回避するため、OSやソフトウェアは常に最新バージョンを利用します。

ウィルス対策ソフトの導入のほか、従業員のログのモニタリング、侵入検知システムをはじめとしたソリューションサービスを導入することも有効です。

また、パスワードやIDの設定や管理のルールを定めたり、適切なアクセス権限を付与したりすることで、人的要因によるリスクの発生を防ぐ取り組みも必要です。

委託先と連携する

自社のみが堅牢なセキュリティ環境を構築しても、関連企業の防御能力が弱ければ敵に隙を与えてしまいます。サプライチェーン全体のセキュリティリスクを軽減するには、関連企業の協力が不可欠です。自社と同水準のセキュリティ対策を実施するよう、協力を要請しましょう。

セキュリティ対策の現状を把握するため、関連企業の担当者などにヒアリングを実施するのも有効です。得た情報を基に、セキュリティ体制の見直しを提案します。

サプライチェーンにおけるセキュリティ体制の見直しでは、関連する企業への一方的なセキュリティ体制の押しつけにならないよう注意が必要です。企業規模や業務内容によって必要なセキュリティ対策は異なります。自社と同等のセキュリティ水準にすべき、と一方的に押しつけてしまうと、業務に支障をきたすこともあり得ます。相手方の事情も考慮しつつ、話しあいを重ね、サプライチェーン全体がスムーズに機能するように取り組みましょう。

委託先企業のセキュリティ対策を確認し、慎重に選定する

既存の関連企業だけでなく、今後新たに業務を委託する企業を選ぶ際にも慎重な姿勢が求められます。どれほど魅力的な企業であっても、セキュリティに問題があると自社やその他の関連企業に被害を広げかねません。

選定時には、どのようなセキュリティ対策を実施しているか確認しましょう。判断基準の1つとして、ISMS認証取得の有無が挙げられます。ISMS認証とは、情報セキュリティの管理について定めた国際規格です。また、個人情報を適切に管理可能な体制を構築している企業と認定する、Pマークを取得しているかどうかでも判断できます。

リスクを想定した内容で契約する

サプライチェーンにおけるパートナー選定の際には、契約書に、情報の管理に関する記載や機密保持の条項が盛り込まれているか見直しましょう。慎重に扱うべき情報は何なのか、どのように扱うのか、再委託への監督責任、万が一問題が発生したときの責任などについても盛り込まれているか確認が必要です。

契約を交わしたあとは、定期的なチェックが求められます。セキュリティ水準が維持されているか、問題はないかなどを定期的に確認し、必要に応じて対策を講じなくてはなりません。

サプライチェーン攻撃に有効なセキュリティソリューション

サプライチェーン攻撃の脅威に対抗する手段として有効な、情報セキュリティ対策ソリューションをご紹介します。同社が提供する「OCNセキュリティゲートウェイ」は、さまざまなセキュリティ対策をセットにしたソリューションで、不正アクセスやマルウェアなど多様な脅威に対応できます。

また、業務やサービスの提供に欠かせない、大切なサーバーを守る「サーバーセキュリティ」は、DDoS攻撃の検知からフィルタリング、緩和など多彩な機能でサーバーを保護します。

セキュリティに詳しい人材が自社にいない、セキュリティ対策について誰かに相談したい、といった企業は「セキュリティサポートデスク」がおすすめです。日常的な相談への対応や緊急時の電話サポート、いざというときのサイバー保険まで備えたセキュリティヘルプデスクで、企業のセキュリティ強化をトータルにサポートしてくれます。

あわせて読みたい記事

まとめ

サプライチェーンのセキュリティリスクを軽減するには、自社を含めた関連企業すべてで意識を高め、適切な対策を行わなくてはなりません。また、人的要因で自社や関連企業が窮地に立たされるケースもあるため、このような事態への備えも必要です。セキュリティ対策のためには、委託先との連携の他、契約内容の見直しもきちんと行わなくてはなりません。

自社のセキュリティ対策から、という場合はセキュリティソリューションサービスの導入を検討しましょう。複数のセキュリティ対策が準備されたサービスであればセキュリティに関する専門的な知識がない、という場合にも安心です。

EN

EN