工場がサイバー攻撃に狙われている

サイバー攻撃の標的として、製造業や工場が狙われています。

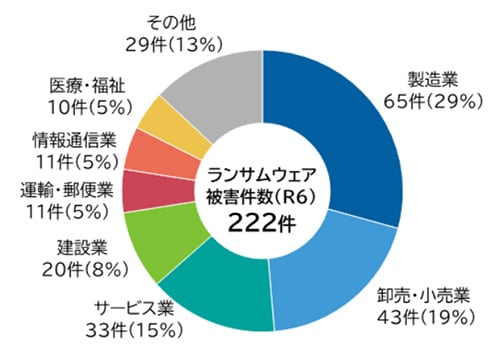

警察庁のデータによると、2024年に発生した全222件のランサムウェアの被害のうち、業種別では製造業が65件(29%)でした。これは卸売・小売業(43件/19%)、サービス業(33件/15%)を抜いて最多の数字です。

「2024年のランサムウェアの被害件数の業種別件数」

(画像は経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインAppendix【工場セキュリティの重要性と始め方】」4ページより引用)

サイバー攻撃を受けたことで、工場の操業がストップするケースも起きています。たとえば2022年3月には、自動車部品を生産する工場がランサムウェアによるサイバー攻撃を受けたことで、同社部品の供給も停止。大手の自動車メーカーに部品が届かないため、自動車の生産ラインも停止する事態が起きました。

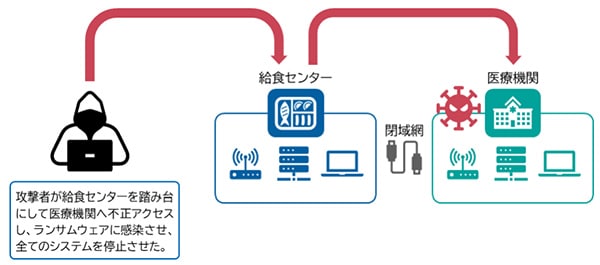

工場が“踏み台”として利用される被害例もあります。2022年10月には、攻撃者が給食センターのシステムを介して医療機関にランサムウェア攻撃を行ったことで、電子カルテなど医療機関内の全システムが停止。復旧には約2カ月を要し、被害額も10億円以上と試算されています。

工場がサイバー攻撃の踏み台にされた事例の一例

(画像は経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインAppendix【工場セキュリティの重要性と始め方】」6ページより引用)

このように製造業や工場がサイバー攻撃に狙われている中、経済産業省は2025年4月に、「工場システムにおけるサイバー・フィジカル・セキュリティ 対策ガイドライン Appendix 【工場セキュリティの重要性と始め方】」という資料を発表しました。

この資料は、同省が2022年に発表した、工場を保有する中小の製造事業者の経営層、および工場のセキュリティ担当者に向けたセキュリティガイドライン「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」の内容を解説し、具体的な事例・手順を示した補足資料です。経産省は本資料によって、中小規模の製造事業者における工場セキュリティの意識が啓発され、製造業のサプライチェーン全体のセキュリティが向上することを期待しています。

コストを掛けなくてもサイバー攻撃対策はできる

資料ではまず、先に触れた製造業・工場におけるサイバー攻撃の事例を挙げ、サイバー攻撃は自社に限らず顧客にまで被害が及ぶ可能性がある点を指摘。そのうえで、適切に工場のセキュリティ対策を導入すれば、サイバー攻撃による被害リスクを低減でき、早期に回復することも可能としています。

平常時のセキュリティ対策の一例としては、IPA(情報処理推進機構)が実施している「SECURITY ACTION セキュリティ対策自己宣言」が挙げられています。

この宣言は、「OSやソフトウェアは常に最新の状態にする」「ウイルス対策ソフトを導入する」など、中小企業が自ら情報セキュリティ対策に取り組むことを自己宣言する制度で、IT導入補助金の申請時の必須条件としても設定されています。自己宣言はIPAのサイトにて無料で申し込みができ、宣言後はSECURITY ACTIONのロゴマークを自社サイトで使用することも可能です。

サイバー攻撃を想定した対策としては、外部ベンダーや専門家など外部の連携先を確認しておくことや、警察や個人情報保護委員会など、実際に被害を受けた場合の報告先を整理しておくこと、たとえ一部の設備・機器が停止したとしても、製造工程だけは完全に停止しないようバックアッププランを準備し訓練を行うことを挙げています。

資料ではこれらの対策について、新たな設備や機器を導入する必要が無く、コストをかけずに実施できるため「優先的に始めるべき」としています。

ファイアウォールを設置していても、

正常に機能していないかもしれない

資料ではさらに、一定のコストをかけてセキュリティ対策を導入することの重要性も説いています。ここでいうコストとは、多大なコストをかけることではなく、工場の操業を止めないために必要な設備に絞り、適切な対策を施すことを指します。

しかし、たとえコストをかけてセキュリティ対策を施したとしても、場合によっては効果を発揮しないこともあるようです。

たとえばファイアウォールを導入したものの、通信遮断の設定がデフォルトのままで、不要な通信が通過可能な状態であったり、ファイアウォール自体の脆弱性対策が未実施だったため、結果的に内部ネットワークへの不正侵入を許し、サイバー攻撃を受けてしまったケースもあったといいます。

別のケースでは、工場のライン変更に伴って新たな機器・機能が工場に追加された際、追加する機器・機能が正常に動作することを優先するあまり、全ての通信が許可された状態で放置されるなど、ファイアウォールの設定の見直しが後回しにされるケースも多く発生しているといいます。

これらの事態を避けるためには、どのようなサイバー攻撃から、どの程度設備や機器への影響を抑えるのか、あらかじめセキュリティ対策の目標と実施条件を決めておき、その内容について工場関係者や情報システム部門などの関係者と経営者の間で合意し、ベンダーに正しく伝えることが重要であるとしています。

工場がサイバー攻撃の被害に遭った場合、操業が停止するだけでは留まらず、場合によっては発注元企業から取引を停止されたり、賠償金の支払いを求められたり、新規取引の機会を失う可能性も考えられます。製造業で働いている方は、まずはこの資料を一読し、自社の工場は対策ができているかどうか、念のため確認しておくべきでしょう。

EN

EN