特権IDとは、IDとパスワードによってアクセス制限をかけているシステムやIT製品、サービスにおいて、最も強い権限を持つIDを指し、特権アカウントとも言われます。システムやサービスごとに呼び名は異なり「Administrator」や「root」などと呼ばれる場合が多いです。

特権IDを攻撃者に奪われてしまうと、場合によってはシステム停止を含むあらゆる操作が可能になってしまい、企業に甚大な被害が生じる可能性があります。特権IDの管理は一般のID以上に強固な体制で実施しなければなりません。

企業にとって大きな脅威の1つに、サイバー攻撃や内部不正による情報漏えいがあります。これらの攻撃にしばしば悪用されるのが「特権ID」です。しかし企業の特権ID管理には課題点が多く、現代の複雑化した攻撃手法には対応できないケースも少なくありません。本記事では特権ID管理(特権アクセス管理ともいう)の重要性や、課題点や解決方法について解説します。

特権IDとは、IDとパスワードによってアクセス制限をかけているシステムやIT製品、サービスにおいて、最も強い権限を持つIDを指し、特権アカウントとも言われます。システムやサービスごとに呼び名は異なり「Administrator」や「root」などと呼ばれる場合が多いです。

特権IDを攻撃者に奪われてしまうと、場合によってはシステム停止を含むあらゆる操作が可能になってしまい、企業に甚大な被害が生じる可能性があります。特権IDの管理は一般のID以上に強固な体制で実施しなければなりません。

各IT製品やサービスにおいて特権IDがどのように呼ばれているか、一例を挙げます。

| 製品名 | 特権ID名 | 権限の範囲 |

|---|---|---|

| Windows | Administrator | コンピューターへのほぼすべての変更や操作が可能。ほぼすべてのファイルへの完全なアクセス権が付与。 |

| macOS | root | ほぼすべての操作が可能。ほぼすべてのファイルに無制限の読み書きが可能。 |

| UNIX/Linux | root | ほぼすべての操作が可能。ほぼすべてのファイルに無制限の読み書きが可能。 |

| Active Directory | Domain Admins | ドメイン内すべてのコンピューターのAdministrator権限を保有。 |

| AWS | ルートユーザー | AWSに関する全権限を保有。すべてのサービスにアクセス可能、契約に関する処理も可能。 |

特権IDはその権限が強力なため、IDとパスワードを盗まれたときの被害も甚大なものとなります。例えば以下のような被害が考えられます。

ランサムウェアとはマルウェア(悪意あるプログラム)の一種で、企業のデータを勝手に暗号化し、復号を条件として身代金を要求するのが特徴です。近年、急激に被害が増加しています。たとえ身代金を支払ったとしてもデータが復元されるかどうかはわかりません。特権IDを奪われてしまうと、ランサムウェアが機密情報に容易にアクセスできるようになってしまい、被害範囲も拡大してしまうため、特に注意する必要があります。

特権ID管理とは、特権IDが持つ強力な権限を悪用されないように、その権限の利用状況を把握/記録し、不正があった際には検知する仕組みや取り組みで、特権アクセス管理とも呼ばれます。例えば以下の5つの項目が挙げられます。

特権ID管理では、以下を識別し把握します。

例えば社内にあるWindowsサーバーやネットワーク機器に、Administratorの権限を持ったシステム管理者用アカウントのみアクセスできるようにしていたとします。

しかし、もしIDや権限の管理ミスにより一般ユーザーのアカウントに、Administratorの権限が付与されてしまった場合、一般ユーザーは本来アクセスできない情報にまでアクセスできるようになってしまいます。ユーザーが過剰な権限を持った状態で通常業務に就いてしまうと、それは非常にリスクのある状態といえます。

なぜなら仮にそのユーザーの端末が不正アクセスを受けた場合、攻撃者がAdministrator権限を奪ってしまい、機密情報に容易にアクセスできるようになるばかりか、正規の管理者権限を使ってアクセスしているせいで、不正なアクセス行為が検知されにくくなるからです。

このように不適切な権限設定がなされていないか把握するために、特権IDの付与状況や利用状況を把握する必要があるのです。

特権ID管理ではリスクからシステムを未然に守るため、以下の対策を実施します。

不必要な権限や過剰な権限は「識別」のところで述べた通りリスクとなるので、削除しなければなりません。

定期的なパスワード変更は、万が一気づかないうちにパスワードが漏えいしていた場合に、そのパスワードを無効化できる効果があります。

操作の記録、承認ワークフローは抑止力のためです。特権IDを持つ者がそれを悪用しようとしても、操作を記録されていたり、IDを利用した事実を決裁者に知られていたりすると心理的に悪用しづらいからです。仮に悪用されたとしても証拠が残ります。

多要素認証の導入は特権IDの正当な保持者以外は、IDを使えないようにするのに役立ちます。多要素認証の例としてはSMSを用いたワンタイムパスワードや、指紋や顔などの生体認証があります。

特権ID管理のためのソリューションには定期的に特権IDの操作記録を確認し、不正行為が行われていないかをリアルタイムに検知する仕組みを提供するものもあります。

例えば、本来の特権ID保持者なら通常はアクセスしないであろう接続元からログインした場合、漏えいした特権IDとパスワードによる不正ログインである可能性が高いと考えられます。このような異変を検知してすぐにアラートを出すなどの対策を行います。

もし不正を検知した場合、不正に利用しているアクセスを即時かつ自動的に遮断しなければなりません。特権ID管理のソリューションには、検知後の対応を担う仕組みを持つものもあります。

例えば外部の悪意ある攻撃者が、なんらかの手段で特権IDとパスワードを盗み、システムに不正アクセスした場合、特権ID管理の仕組みによって検知され、即時にアクセスが遮断されます。接続元などを変更して再び攻撃されないように、自動でのパスワード変更も行います。

これは外部からの攻撃者だけでなく、内部の犯行も同じです。近年は内部犯行による情報漏えいも少なくありません。特権ID管理では正規に特権IDを付与されたユーザーの操作でも、リスクをスコアリングし、不正を行っていないかどうかをモニタリングしているのです。

例えば、重要度が高い機密情報を特権IDユーザーが使用しているときは、リスクスコアが大きく増え、社外のIPアドレスからのアクセスについても同様にリスクスコアが増えます。リスクスコアの合計がしきい値以上になると、不正かどうかの確証がなくともアラートやアクセスの遮断を実施します。

特権ID管理では、不正を検知して対応したあと、その原因を究明し、改善するためのアクションにつなげます。原因の究明は録画データやログの確認によって行われます。

なぜ今、特権ID管理が重要視されているのでしょうか。それには昨今のビジネス環境やインターネット環境の変化が背景にあります。

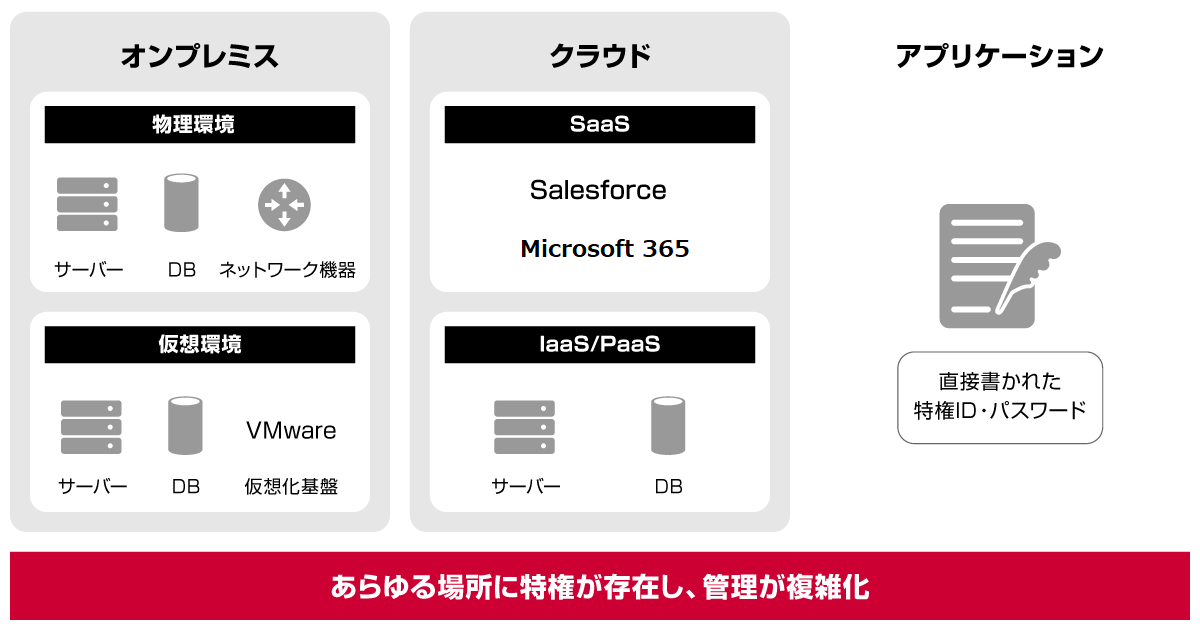

働き方改革やDXの推進によって、ハイブリッドワークやテレワークが急速に普及しました。それに伴い、個人や組織が管理するIDやパスワード、デバイス、アクセス経路の数が、爆発的に増加し、特権も多様化しています。

このような状況下では、特権IDにたどり着く可能性のあるクレデンシャル情報(※)がさまざまなデバイスやサービス、アプリなどに散在しており、攻撃者に付け込まれるリスクも高まります。散在したクレデンシャル情報を包括的に管理できる特権ID管理が必要とされているのです。

また近年は人間が特権を利用するだけではなく、マシンやアプリケーションが特権を利用するケースも増加しています。特権ID管理においては、人だけではなく「モノ」が特権IDを利用する場合も想定した対策が必要です

※クレデンシャル情報とはユーザーの認証に用いられるIDとパスワード、指紋などの生体情報、ワンタイムパスワード、公開鍵証明書などの情報の総称。

近年のサイバー攻撃は巧妙化しており、従来のID管理方法では対処が難しくなっています。

攻撃者は特権昇格という手法を悪用し、セキュリティの浅い部分から攻撃に着手し、水平展開(ラテラル・ムーブメント)をしながら徐々に奥深くまで侵入するというやり方をします。特権昇格とは、窃取したIDを使ってより権限の大きい特権IDの窃取を繰り返す方法です。

現代では、このような巧妙な特権昇格攻撃にも対応できる特権ID管理が求められているのです。

特権IDの悪用は外部の攻撃者だけが行うとは限りません。これは内部不正でも起こり得ます。日本版SOX法や金融庁、IPAのガイドラインでも特権ID管理の重要性は度々指摘されています。

例えば、IPAによる「組織による内部不正防止ガイドライン」には以下のように言及されています。

「2005年〜2010年の内部犯罪・内部不正⾏為による個⼈情報漏洩の発⽣件数は全体のわずか1%程度であるのに対して、漏洩した個⼈情報の数は約25%程度(全体の1/4近く)となっています。

(中略)

競争⼒につながる価値ある営業情報の漏洩は、内部の関係者によるものが多くを占めます。このため、内部不正は、組織における脅威の⼀つと位置づけられるので、経営課題として経営者・経営陣が真摯に取り組まなければなりません。」参考・出典:組織における内部不正防止ガイドライン│IPA

https://www.ipa.go.jp/security/fy24/reports/insider/

金融庁が発行した「中小・地域金融機関向けの総合的な監督指針」では以下のように言及されています。

「事務リスクとは、銀行の役職員が正確な事務を怠る、あるいは事故・不正などを起こすことにより、銀行が損失を被るリスクをいうが、銀行は当該リスクに係る役職員の人事管理を含む内部管理態勢を適切に整備し、業務の健全かつ適切な運営により信頼性の確保に努める必要がある。」

参考・出典:中小・地域金融機関向けの総合的な監督指針│金融庁

https://www.fsa.go.jp/common/law/guide/chusho/index.html

社内外を見据えた特権ID管理、サイバーセキュリティ対策が重要になっているのです。

特権IDの悪用に起因する被害には多数の事例があります。ここでは例として2件の事例を挙げます。

スマートフォンを使ったオンラインゲームを開発/提供する某企業は、2018年にサイバー攻撃を受けました。攻撃者はVPNを通じて社内ネットワークに侵入し、事前に入手済みだった特権IDを用いて、サーバーのデータを削除するスクリプトを実行しました。その結果、13タイトルのゲームに障害が発生し、サービスの継続が一時的に困難になるなど甚大な被害が出たとのことです。

大手証券会社において2017年に内部不正による横領事件が発生しています。この証券会社のシステム開発は別の開発会社に業務委託されていました。プロジェクトマネジメントを担当していた同社の社員が2017年6月ごろより業務上付与された特権IDを悪用して、顧客のIDとパスワード、取引暗証番号などを不正に取得。合計2億円以上の顧客資産を不正に売却して引き出していたと見られています。

サイバーセキュリティを考えるうえで非常に重要な特権ID管理ですが、現状の特権ID管理にはさまざまな課題があります。主な課題は以下の4つです。

現在、どれだけの特権IDが発行されているのか、誰にどのような特権IDが付与されているのかを把握できていない企業が多いのが現状です。

極端な例ですが、一時的かつ限定的な作業をしてもらうためだけの外部協力社員に対して、システム全体の設定を無制限に変更できるIDを渡すのはふさわしくありません。先述した証券会社の事例のように、いくらでも悪用して不正な利益を得られてしまうからです。

しかし、セキュリティ意識の低い管理者が「細かい管理が面倒だ」という理由で一般ユーザーにも特権IDを発行していたり、一時的に発行した特権IDがそのまま残っていたりして分不相応な権限を一般ユーザーが保有しているケースは少なくありません。

特権IDによる操作などのログを取っていない点も課題と言えます。万一、特権IDが不正利用されて被害が出た場合に、後の検証や調査が困難になるためです。

例えば先述した証券会社の事例では、事件発生から1週間で犯人が特定されています。これは特権IDによる操作などのログを取っていたからです。もしログを取っていなかったら犯人の特定にはさらに時間を要していたはずです。犯人の特定が遅れれば遅れるほど、被害が広がる可能性が高くなります。

特権IDのパスワード管理がずさんなのも大きな問題と言えます。とくに以下のようなパスワードマネジメントは問題です。

これらの方法が問題なのは、いずれも攻撃者にパスワードを盗まれやすくなったり、内部犯行の際に犯人を特定しにくくなったりするからです。

上記の問題点を把握していて対策を打っていても、それらをすべて人力で行っているのは問題です。なぜなら管理の手間が膨大になりすぎ、管理者が疲弊する可能性が高いからです。疲弊はケアレスミスや、あるいは楽をするための小さな不正を生み出し、それがいずれ大きな事故へと繋がっていきます。

例えば疑わしい操作をしているIDがあったとして、そのログの精査をすべて人力で行うには手間がかかりすぎます。管理者が不審な動きに気づいても、ほかに多くの業務を抱えている場合、つい判断が甘くなり見逃してしまうかもしれません。それが後からの大きな被害につながる可能性があるのです。

上記の課題を解決するための手段がNTTドコモビジネスの特権ID管理ソリューションです。特権ID管理ソリューションはCyberArk PAMを中心にさまざまなセキュリティツールを組み合わせ、ランサムウェアも含めた包括的な脅威に対応します。

CyberArk PAMには以下のようにさまざまな機能が搭載されています。

一時的な利用もしやすいように、安全な特権IDの貸し出し機能も付加されています。特権IDの貸し出し機能には例えば、パスワードを秘匿化して一時的にIDを利用できるようにする、ワークフローによって決裁者の承認にもとづいたID貸出ができるようにする、貸出時に認証してIDの利用者を明確化するなどの機能があります。

監査や不正利用のリアルタイム監視も充実しています。操作内容や利用状況をテキストや動画で記録し事件後に調査できるだけでなく、利用時にはリアルタイムでモニタリングを行い、不正が発生したらすぐに検知します。

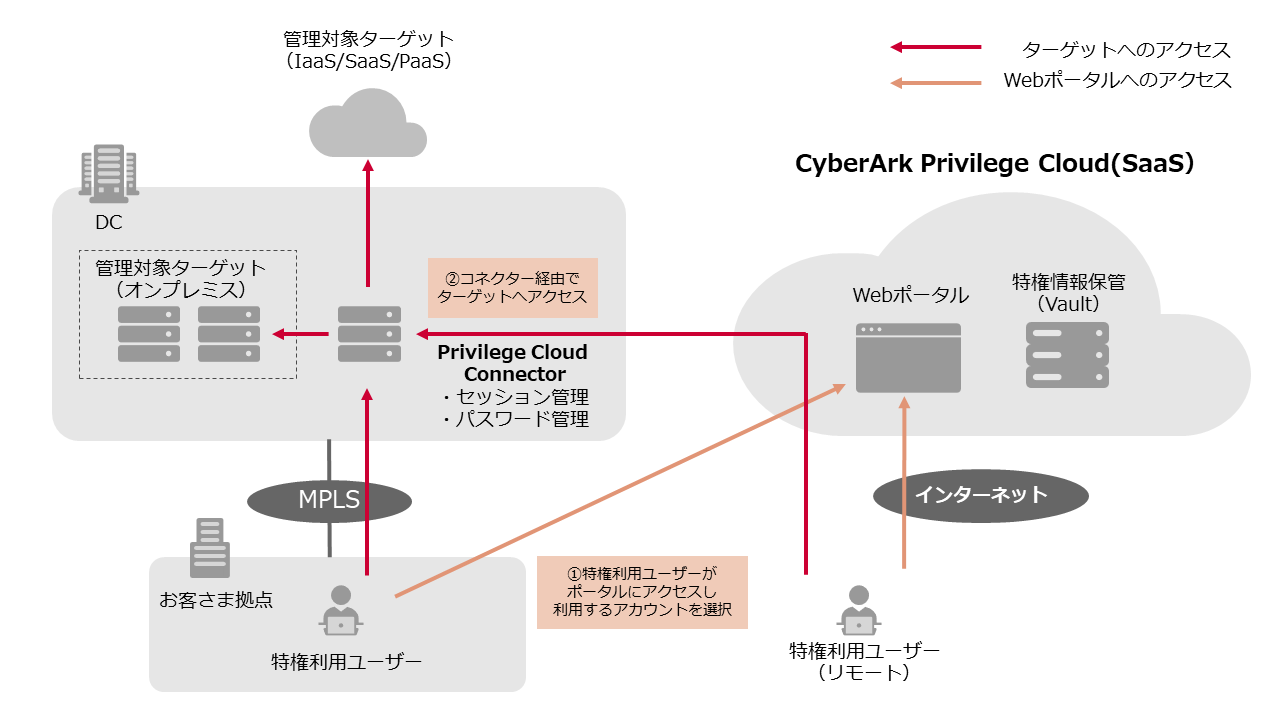

CyberArk PAMの提供形態には「オンプレミス・IaaS型」と「SaaS型」が存在します。オンプレミス・IaaS型は、ユーザーが用意したオンプレミス型のシステムやIaaSの上に実装する形態です。

NTTドコモビジネスではランサムウェアなどをはじめとした脅威に対し、より包括的なソリューションのご提案が可能です。特権ID管理ソリューションに加え、ほかに相性の良いソリューションも一緒にご提案することで、抜け目のないセキュリティ対策を実現します。

ランサムウェアを例に挙げますと、ランサムウェアの攻撃は3つのフェーズに分かれており、「侵入」、「不正アクセス」、「情報流出」のそれぞれのフェーズに合ったセキュリティ対策をご提案します。

例えばそれぞれに対し「NGAV×SWG×EDR×SOC」、そして「特権IDソリューション」、「ユーザー振る舞い検知」といったソリューションを提供可能です。

このページのトップへ