改めてランサムウェアとは、マルウェア(悪意あるソフトウェア)の一種で、端末やサーバー内のデータを無断で暗号化し、そのデータの復元の条件として身代金などを要求するものを言います。

データの暗号化は攻撃者しか知らないパスワードなどを鍵として行われるので、被害者が自力で復元することは極めて困難です。厄介なのは身代金を払っても約束通り復元されるかどうかはわからない点です。攻撃を受けて暗号化されてしまった時点で、復元するのはかなり難しくなると考えたほうがいいでしょう。

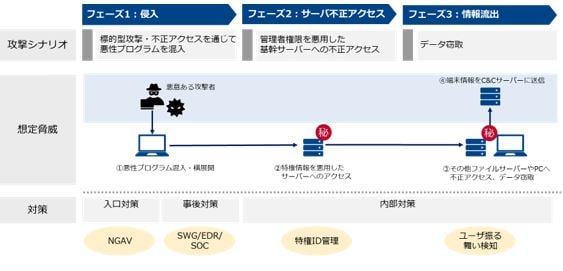

そのため、ランサムウェアによる暗号化への対策は、感染を未然に防止することが最も望ましいです。

ランサムウェアの被害件数は年々増加しており、IPAの調査によると2021年の被害件数は前年の11件から4倍近い39件となっています。そのうち「事業継続を脅かす新たなランサムウェア攻撃」は8件です。この「新たなランサムウェア攻撃」には冒頭で解説した二重の脅迫が該当します。

米国パロアルトネットワークスによると、ランサムウェアの身代金の平均要求額は2020年の約90万ドルから2021年は約220万ドルと倍増。またデータが暴露される二重ランサムウェアの被害件数は、85%増の2,566件に上りました。

EN

EN