SPFとは? ― 送信サーバーの身元を確認する

SPFとは

「SPF(Sender Policy Framework、エスピーエフ)」とは、送られてきたメールが正当なサーバーから送信されたものかを確認するための仕組みです。

SPFについて解説する前に、まずはIPアドレスとDNSサーバーについて解説しておきましょう。インターネットに接続する機器には、インターネット上の住所にあたる「IPアドレス」が割り当てられます。具体的には「XXX.XXX.XXX.XXX」のような、ピリオドで区切られた4つの数字です。しかし、このままでは人間にとっては憶えづらいですし、1つの数字を間違っただけで全く関係のない機器にアクセスしてしまう危険性もあります。

「DNSサーバー(Domain Name Systemサーバー)」は、IPアドレスを「www.example.com」のような、私たちにも理解しやすい「ドメイン名」に変換する、いわばインターネット上の住所録のようなものです。DNSサーバーは「com」や「org」、「jp」などを管理する「ルートサーバー」から階層上に広がっており、近年ではセキュリティ向上などの観点から自社のドメインを管理するDNSサーバーを設置するケースも増加しています。

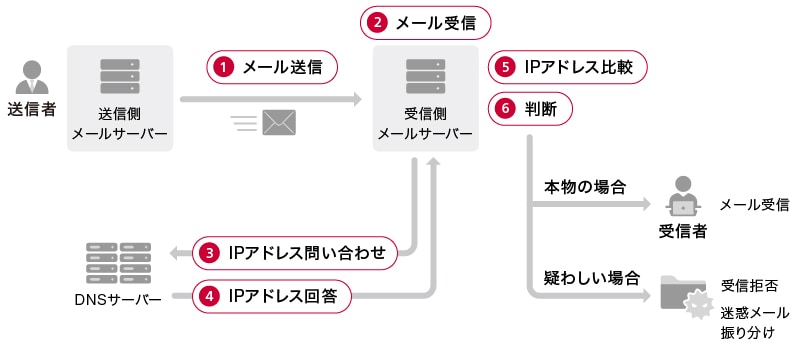

SPFを利用するためには、送信側はあらかじめ、自社のドメインを管理するDNSサーバーに対して「このドメインからは、このIPアドレスを持つサーバーからのみメールを送信します」という情報を登録しておく必要があります。

受信側では、メールを受信した際、DNSサーバーにこの情報を確認しに行くことで、なりすましかどうかを判断できるという仕組みです。

Outlook・Gmailでは、SPFが適正に設定されていないメールについては受信拒否や迷惑メール振り分けの対象とされるケースが増加しており、SPFの導入の必要性が増しています。

SPFの認証手順

では、今度はSPF認証を手順ごとに見てみましょう。

- 【送信側】 受信側に向けてメールを送信します。

- 【受信側】 送信元ドメイン(例:example.com)が書かれたメールを受け取ります。

- 【受信側】 example.comのDNSサーバーに、「あなたのメールサーバーのIPアドレスを教えてください」と問い合わせます。

- 【送信側】 DNSサーバーに登録されたIPアドレスを回答します。

- 【受信側】 DNSサーバーに登録されていたIPアドレスと、実際にメールを送ってきたサーバーのIPアドレスを比較します。

- 【判断】 2つのIPアドレスが一致すれば「本物」、一致しなければ「なりすましの疑いあり」と判断します。

この後、本物と判断すれば正常に受信し、「なりすましの疑いあり」と判断されれば受信拒否や迷惑メール振り分けの対象となるという流れです。これを図に表すと次のようになります。

DKIMとは? ― メールの内容を保証する「電子署名」

DKIM

「DKIM(Domain Keys Identified Mail、ディーキム)」は、メールに「電子署名」というデジタルの印鑑を付与することで、次の2つのことを保証する仕組みです。

1つめは「このメールは確かにそのドメインから送られたものである」という「送信元の正当性」、そして2つめは「このメールは途中で誰にも書き換えられていない」というメール内容の「非改ざん性」です。

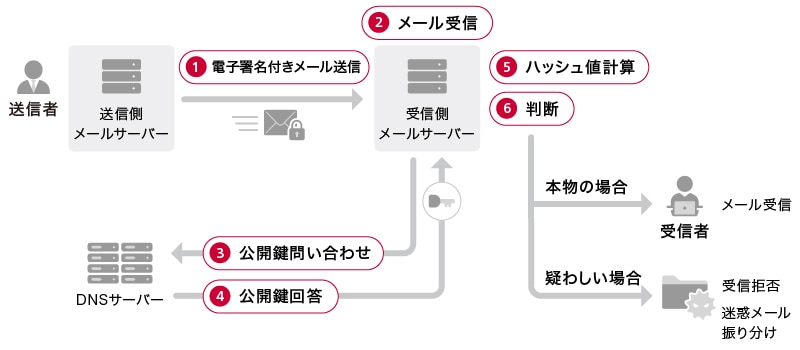

DKIMを利用するには、送信側はあらかじめ、自社のドメインを管理するDNSサーバーへ、電子署名に使用する公開鍵と秘密鍵の情報を登録しておく必要があります。そして送信時にはメールの本文およびヘッダ、秘密鍵を使用して電子署名を作成します。電子署名にはメールの本文およびヘッダから特殊な関数を使用して作成される「ハッシュ値※」が含まれます。

※ハッシュ値:データを一定の規則で計算して得られる、固定長の不可逆性をもった値

受信側では、メールを受信した際、DNSサーバーの公開鍵を確認し、電子署名を処理(復号化)することで、送信時の「ハッシュ値」を得ます。これを現在のメールの「ハッシュ値」と比較することで、送信元の正当性とメールの非改ざん性を判断できるという仕組みです。

Outlook・Gmailでは、DKIMが設定されていない場合、受信側で迷惑メール扱いされやすくなるという傾向があります。

SPFとの違い

SPFが「送信サーバー」の正当性を確認するのに対し、DKIMは「メールそのもの」の正当性を保証する点が大きな違いです。これにより、たとえ通信の途中でメールの内容が改ざんされたとしても、受信側でそれを検知することができます。

DKIMの認証手順

DKIMの認証手順は次の通りです。

- 【送信側】 受信側に向けて電子署名を付与したメールを送信します。

- 【受信側】 電子署名が付与されたメールを受け取ります。

- 【受信側】 DNSサーバーに公開鍵を問い合わせます。

- 【送信側】 DNSサーバーに登録された公開鍵を回答します。

- 【受信側】 DNSサーバーに登録されていた公開鍵を使って電子署名を処理(復号化)し、送信時のハッシュ値を得ます。

- 【判断】 送信時のハッシュ値が現在のメールのハッシュ値と一致すれば「本物」、一致しなければ「改ざん、なりすましの疑いあり」と判断します。

この後、本物と判断すれば正常に受信し、「なりすましの疑いあり」と判断されれば受信拒否や迷惑メール振り分けの対象となるという流れです。これを図に表すと次のようになります。

DMARCとは? ― なりすましメールの「取扱説明書」

DMARCとは

DMARC(Domain-based Message Authentication, Reporting, and Conformance、ディーマーク)は、これまでに説明したSPFおよびDKIMの両方を使って、なりすましメールへの対処法を強化する仕組みです。

具体的には、「SPFかDKIMの認証に失敗したメールは、受信側でこのように取り扱ってください」という取り扱い方針(ポリシー)を送信者が宣言します。

OutlookやGmailでは、DMARCポリシーが未設定の場合、受信側で迷惑メール扱いされやすくなるという傾向があります。

DMARCが定める主な方針

SPFあるいはDKIMの認証に失敗した場合、DMARCが定める主な方針は次の3パターンがあります。

- none(監視)

認証に失敗したとしても、とりあえずは通常通りに受信します。なりすましメールの状況を監視したい場合などに利用します。 - quarantine(隔離)

認証に失敗したメールは迷惑メールフォルダーに振り分け、隔離するよう要求します。疑わしいメールが受信者の目に直接触れる危険性を低下させることができます。 - reject(拒否)

認証に失敗したメールは受信を拒否して完全にブロックするよう要求します。3パターンの中では最も強力な設定です。

まとめ:3つの技術の関係性

今回は迷惑メールやなりすましメールを防ぐ「SPF」「DKIM」「DMARC」について解説しました。自社の名を語るウイルスメールの発生を防ぐためにも、今後この3技術は必須になっていくものと考えられます。

3つの技術の関係性について

記事中で解説した通り、SPF・DKIM・DMARCは、それぞれが独立しているのではなく、それぞれが連携することでメールセキュリティを強固にすることができます。

家のセキュリティに例えると、それぞれの役割は以下のようになります。

| 技術 | 家のセキュリティに例えると… | 役割 |

|---|---|---|

| SPF | 訪問者リストとの照合 | 正規のサーバー(許可された人)から来たメールかを確認する。 |

| DKIM | 手紙の印鑑と封蠟(ふうろう) | 手紙(メール)の差出人が本物で、中身が改ざんされていないかを確認する。 |

| DMARC | 不審者への対応マニュアル | リストにない人や、手紙が偽物の疑いがある場合に「門前払い(拒否)」や「別室で待機(隔離)」など、どう対応するかを指示する。 |

それぞれを併用することで、訪問者や手紙に対するセキュリティが高まることが期待されます。

とは言え、SPF、DKIM、DMARCの実装には自社ドメインのDNSサーバーの構築・管理や各種設定など、IT分野やセキュリティ分野への深い理解が必要となります。

もし自社でのSPF、DKIM、DMARCの導入に不安がある場合には、外部企業が提供している関連サービスを活用してみてはいかがでしょうか。

例えばNTTドコモビジネスの「Bizメール&ウェブ ビジネス」では、設定代行サービスを利用することができます。ウイルスやハッキングから守るセキュリティ対策、快適なアクセス環境なども備えており、初めてでも安心してご利用いただけます。

Outlook・Gmailともに、1日に数千通を超えるメールを送信するドメインに対しては、SPF、DKIM、DMARCの導入が必須となっており、今後、セキュリティはさらに強化される見通しとなっています。つまり、今やこれらの技術の導入は、大企業だけでなく、メールによる効果的なマーケティングを実施したい中堅・中小企業にとっても必須になりつつあるということです。

SPF、DKIM、DMARCは設定を間違えるとメールの不着などのトラブルが発生する場合があります。導入を検討する際には、NTTドコモビジネスまでぜひお気軽にお問い合わせください。

■情報セキュリティを基礎から実践まで学たい方はこちら

【2025年版】情報セキュリティ10大脅威と企業が取るべき対策を分かりやすく解説

JP

JP