ゼロトラストをスモールスタート?

Zscalerによる中小企業におすすめのセキュリティ対策

社内外を問わずすべてのアクセスを信頼せずに確認を実施する「ゼロトラスト」は、業務においてリモートアクセスがごく普通となった現代において必須の考え方といえます。今回は、ゼロトラストの概念と具体的な仕組み、ゼロトラストが現在注目されている背景、ゼロトラスト環境を実現する技術群などについて解説します。リモートワークの普及やクラウド利用の拡大、BYOD制の導入、AIの業務利用などにより、自社のサイバーセキュリティ対策に課題を感じている中小企業の皆さまは、ぜひ最後までお読みください。

「ゼロトラスト」とは

「ゼロトラスト(Zero Trust)」とは、社内外を問わずすべてのアクセスを信頼せず、常に本人確認を実施し、デバイスや状況などを検証した上で、必要最小限のリソースへのアクセスのみを許可するという考え方を指します。また、ゼロトラストの考え方にもとづくネットワークセキュリティモデルのことを「ZTNA(Zero Trust Network Access)」と呼びます。

リモートワークの普及により、社外から社内ネットワークにリモートアクセスする機会が増加しました。また、「SaaS時代」と呼ばれるほど、クラウドストレージを始めとするSaaSの利用も増えたことで、社内から社外に保存した機密情報にリモートアクセスする機会も増加しました。

こうした環境では、危険が伴う社外のネットワークから社内のネットワークを保護するため、両者の境界線上にファイアウォールなどのセキュリティ対策製品を配置する、従来のいわゆる「境界型防御」の考え方は通用しません。そこで、リモートアクセス時にも企業のセキュリティ強化を実現したいというニーズが高まり、ゼロトラストの考え方が生まれました。

ゼロトラストは、特にセキュリティに関わる被害拡大の防止に有効です。近年、サプライチェーンを構成する企業の中でセキュリティ対策が甘い企業を狙った「サプライチェーン攻撃」や、不正アクセスにより侵入した攻撃者が段階的に侵入範囲を拡大する「ラテラルムーブメント(lateral movement:横方向への移動)」が報告されていますが、ゼロトラストを徹底していれば被害範囲の拡大を抑止することができます。

ゼロトラストが注目される背景

前述のように、ゼロトラストが注目される背景にはリモートアクセス機会の増加やSaaS利用の拡大がありますが、それだけではなりません。業務効率化や利便性の観点から従業員が個人所有のデバイスを業務に利用するBYOD(Bring Your Own Device)が普及したことや、在宅勤務などの際にIT担当の監視が行き届かず、従業員が許可されていないアプリケーションやサービスを無許可で業務に使用するシャドーITが増加したことも、より一層のセキュリティ強化が必要となった要因となっています。また、直近では生成AI利用による機密情報の漏えいの危険性も指摘されています。

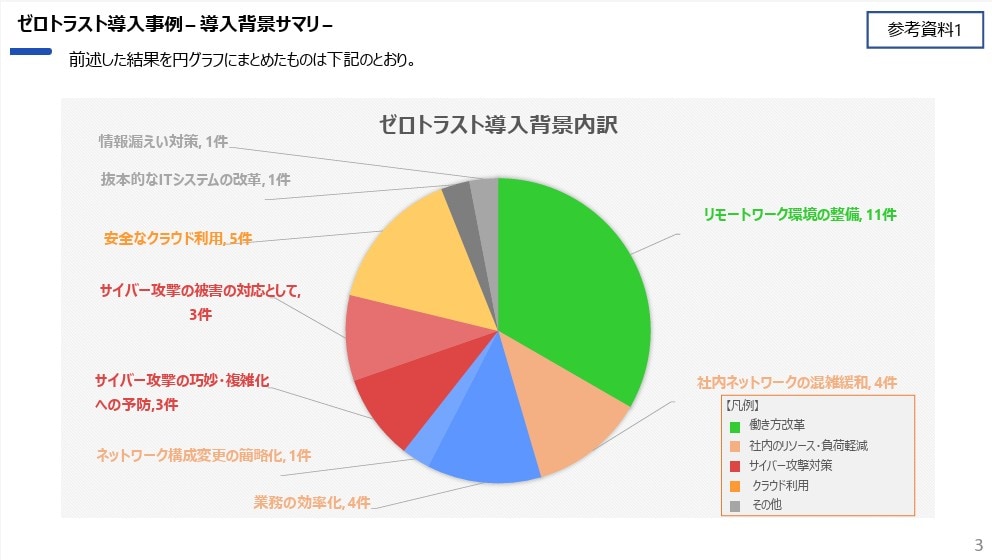

2023年11月にデジタル庁が開催した「国・地方ネットワークの将来像及び実現シナリオに関する検討会(第2回)」にて配布された資料では、インターネットにてゼロトラスト導入事例が公開されている民間企業の導入事例(23事例)に対する調査結果が公開されており、ゼロトラスト導入に至った導入背景の内訳のトップは、「リモートワーク環境の整備」(11件)となっています。

図:ゼロトラスト導入背景

いまやゼロトラストの導入は、大企業だけでなく中堅・中小企業においても必須のセキュリティ対策です。

ゼロトラストを実現する具体的な技術

ゼロトラストを実現するには、さまざまな技術を組み合わせる必要があります。この章では、ゼロトラストを実現する際に必要となる具体的な技術を紹介します。

不正アクセス防止

-

IDS /IPS

「IDS(Intrusion Detection System、不正侵入検知システム)」は外部からの侵入を検知するシステムを指し、「IPS(Intrusion Prevention System、不正侵入防止システム)」は外部からの侵入を検知し遮断するシステムを指します。IDS/IPSにより、ゼロデイ脅威や未知のマルウェアなど、ベンダーの対策が済んでいない脅威にも対処することができます。また、ファイアウォールなどでは防げない、DNSプロトコルを悪用してマルウェアなど有害なデータを送信する「DNSトンネリング」などの攻撃も防ぐことが可能です。 -

IAM

「IAM(Identity and Access Management、IDおよびアクセス管理)」は、ログ監視により誰がいつどのデータにアクセスしたかを管理する仕組みです。多要素認証(MFA:Multi-Factor Authentication)などの機能により不正侵入防止を促進することもできます。また、ユーザーに対して業務遂行に必要な最小限度のアクセス権を付与する「最小特権の原則」により機密情報の漏えいリスクを低減することができます。 -

ITDR

「ITDR(Identity Threat Detection and Response:IDに関する脅威の検知および対応)」は、IDを悪用するサイバー攻撃をリアルタイムで検知し、適切に対応するセキュリティシステムを指します。具体的には、不正アクセスを狙った「ブルートフォース攻撃」を検知してアクセスをブロックしたり、IDの不正利用の兆候を検知してアカウントをロックしたりする機能があります。 -

ASM

「ASM(Attack Surface Management:攻撃対象範囲管理)」は、外部から攻撃可能なIT資産などの攻撃対象範囲(Attack Surface)について監視・評価を行うセキュリティ手法です。ファイルに関するアクセス設定の不備や脆弱性をあらかじめ把握し対策することで、攻撃を受けるリスクを低減することができます。

安全なインターネット利用

Webにアクセスする端末を社内ネットワークから分離するWeb分離を実施すれば、社内ネットワークのセキュリティを向上させることができます。また、ネットワークの通信量を優先順位や通信内容により制御する帯域制御を行えば、不適切なインターネットアクセスを把握することができます。そのほか、安全なインターネット利用を促進する技術には次のようなものがあります。

-

SWG

「SWG(Secure Web Gateway)」は、社内からのインターネットアクセスを監視・制御し、社内ネットワークや端末を保護するセキュリティシステムを指します。危険なサイトへのアクセスを遮断することで、ランサムウェア感染などのリスクを低減することが可能です。 -

SSL復号化

「SSL復号化」は、インターネットゲートウェイに配置したセキュリティ機器においてSSL/TLSにより暗号化された通信内容をいったん復号化し、安全性を確認する仕組みを指します。暗号化されているためファイアウォールやIDS/IPSではチェックできない通信内容について、マルウェアなどが潜んでいないかなどを検査することが可能です。

安全なクラウド利用

ユーザーごとに適切なアクセス制御を行えば、クラウド利用時のセキュリティリスクを低減することができます。そのほか、安全なクラウド利用を実現する技術・ソリューションには次のようなものがあります。

-

CSPM

「CSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)」は、クラウド上の不適切な設定を検出して可視化するセキュリティシステムを指します。具体的には、クラウド上に保存したファイルのアクセス設定や暗号化状態を可視化し、情報漏えいなどの危険性を低減します。 -

IdaaS

「IdaaS(Identity as a Service)」は、SSO(Single Sign On:シングルサインオン)などの機能により複数のクラウドサービスを利用する際のログイン操作の簡素化とセキュリティ強化を両立するクラウドベースのサービスを指します。IdaaSにより、パスワードの使い回しなどによるリスクを間接的に防止することが可能です。 -

SSPM

「SSPM(SaaS Security Posture Management)」は、SaaSを安全に利用するためのセキュリティシステムです。前述のCSPMに似た働きを持ちますが、CSPMがMicrosoft AzureやAmazon AWSなどのIaaS/PaaSを対象とするのに対し、SSPMはGoogleWorkSpaceやMicrosoft 365などのSaaSに特化しています。

データ漏えい防止

-

DLP

「DLP(Data Loss Prevention:情報漏えい防止)」は、データの漏えいや改ざんを防ぐセキュリティシステムを指します。機密ファイルのUSBメモリーなどへのコピーやメール送信を検知し、防止することができます。また、遠隔地からサーバー上に配置した仮想的なデスクトップにリモートアクセスして業務を進めるための基盤であるVDI(Virtual Desktop Infrastructure:仮想デスクトップ基盤)を利用する際にもセキュリティを確保することができます。

そのほか

-

アンチマルウェア

アンチマルウェアは、マルウェアの感染予防や検知・除去など、マルウェア対策に特化したセキュリティシステムです。端末から不正なURLへのアクセスを防止するURLフィルタリング機能、メールチェック機能などを持ちます。 -

デセプション

「デセプション(Deception)」は「虚偽」や「詐欺」を意味する言葉で、攻撃者を「ハニーポッド」と呼ばれるおとりサーバーやおとりファイルに誘導して攻撃をかわすセキュリティ手法を指します。ほかのセキュリティ対策を突破された場合でも、機密情報の流出リスクを軽減することができます。 -

SSE

「SSE(Security Service Edge)」は、ネットワーク機能とセキュリティ機能をクラウド上で統合して提供するアーキテクチャである「SASE(Secure Access Service Edge)」のセキュリティ機能群を指します。前述のZTNA、SWGなどがSSEに含まれます。

いずれの技術・ソリューションも、導入前には「PoC(Proof of Concept:概念実証)」を実施し、効果を確認しておくことをおすすめします。

外部ソリューションの活用も有効(まとめ)

今回はリモートワーク時代のセキュリティである「ゼロトラスト」について解説しました。さまざまなセキュリティリスクに対応するゼロトラスト環境を実現するには、さまざまな技術を組み合わせる必要があり、一見費用がかさみそうですが、安価で導入する方法もあります。

安価で導入できるゼロトラスト環境をお求めの中堅・中小企業には、まずはスターターとしてZscaler導入がおすすめです。「Zscaler」は、Zscaler社が提供するクラウドベースのセキュリティサービスで、主に「ZIA」と「ZPA」の2つの機能によりさまざまなセキュリティを提供します。ZIA(Zscaler Internet Access)は、インターネットやSaaSへの安全なアクセスを実現するためのクラウド型セキュリティプロキシーサービスで、URLフィルタリングやアンチウイルス、サンドボックスなどのセキュリティ機能を提供します。ZIAにより、場所やデバイスを問わず、常に共通のセキュリティポリシーを実現できます。

ZPA(Zscaler Private Access)は、クラウド経由で企業内のアプリケーションやサービスに安全にリモートアクセスするための次世代型ソリューションです。従来のVPNのような機能に加え、ユーザーごとにアクセスを制御する「マイクロセグメンテーション機能」により、インターネットからネットワークを隠蔽し、不正侵入のリスクを低減することができます。

NTTドコモビジネスの「X Managed®ゼロトラストスタータープラン powered by Zscaler™」は中堅・中小企業向けの廉価版Zscalerとマネージドサービスを組み合わせたサービスです。Zscalerの機能を厳選してシンプルに提供することで、迅速かつ安価にゼロトラストを実現することができます。

10IDから利用でき、お問い合わせには専用認定資格を持つNTTドコモビジネスのプロフェッショナルが対応。導入後も安心です。今回のコラムでゼロトラストの導入をお考えの方は、ぜひお気軽にNTTドコモビジネスまでご相談ください。