ゼロトラストはどこから始めればよい?

導入手順や注意点を解説

ゼロトラストは「信頼を前提にしない」考え方ですが、導入範囲が広く、何から手を付けるべきかでつまずきがちです。従来型の境界防御とは異なり、考え方や進め方を誤ると、業務影響や運用負荷が大きくなります。ネットワークを一気に置き換えるよりも、守る対象と現状の課題を整理し、全体像を描いてから優先度の高い領域へ段階的に広げるほうが現実的です。

ここでは、ゼロトラストの基本の仕組みや具体的な導入手順、始めるときの注意点などを解説します。

目次

1. ゼロトラストとは

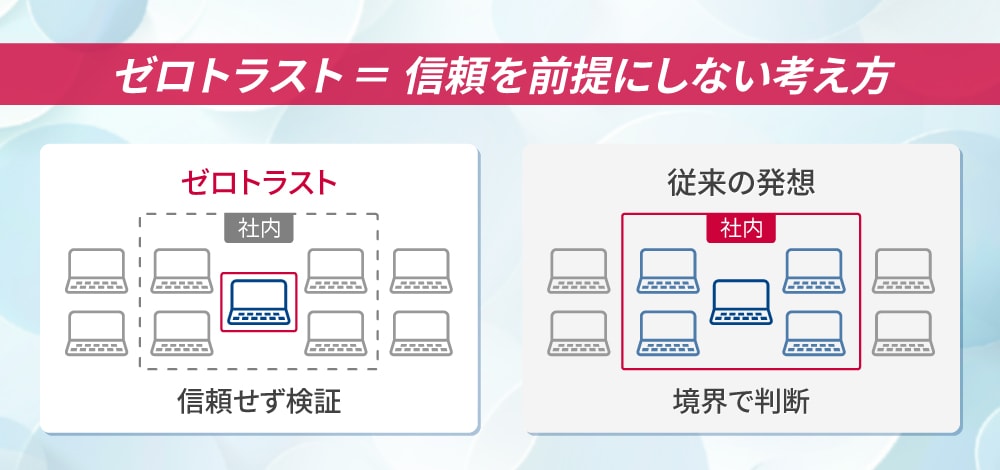

ゼロトラストとは、社内・社外の境界で安全/危険を分ける従来の発想ではなく、「信頼を前提にしない」考え方です。アメリカの調査会社フォレスター・リサーチが提唱した概念として知られ、ネットワーク内部でも無条件に信用しません。ユーザーや端末、接続元、通信状況をアクセスのたびに確認し、認証・認可を実施します。

(出典:独⽴⾏政法⼈情報処理推進機構「ゼロトラスト移⾏のすゝめ」

権限は必要最小限に絞り、端末の状態確認、多要素認証、通信の暗号化、ログの可視化・分析を組み合わせます。さらに重要データや業務ごとに区切ってアクセス経路を細分化し、サイバー攻撃による侵入や内部不正が起きても横展開を防いで被害の拡大を抑えます。

1-1. ゼロトラストの仕組み

ゼロトラストはNIST SP800-207で、アクセス要求のたびに「信頼せず検証」を回す仕組みとして整理されます。基本は以下の7点です。

|

(出典:独⽴⾏政法⼈情報処理推進機構「ゼロトラスト移⾏のすゝめ」

最小権限を前提に継続評価し、テレワークやクラウド利用でも同じ基準で守ります。実装ではID統制、端末統制、ネットワーク制御、DLP、ログ収集・分析を組み合わせ、運用ルールも整備します。

2. ゼロトラストはどこから始めるべき?基本の導入手順

ゼロトラストは一気に進めるのではなく、現状のセキュリティ対策やリスクと業務要件を把握し、全体設計を描いた上でID統制など優先領域から段階的に進めます。ここでは、基本の導入手順を解説します。

2-1. セキュリティのあり方をAs-is分析する

ゼロトラスト導入の起点は、現状(As-is)を客観的に把握し、何を守り、何を改善したいかを明確化することです。NIST CSFやCIS Controlsなどの枠組みでリスクを棚卸しし、ネットワーク構成、情報資産、拠点、クラウド利用状況、ID基盤と運用、端末管理、重要データの所在とアクセス権(誰が・どの端末から)を確認します。

合わせて認証手順の複雑さ、トラブル対応の手間、監視ログの収集・分析体制など運用面も点検し、ギャップと優先度、制約条件(予算・人員・SLA)を整理することが重要です。過去のインシデントや利用部門へのヒアリングも踏まえ、短期で効く改善と中長期の到達像を切り分け、次のグランドデザインに落とし込みます。

2-2. グランドデザインを作成する

As-is分析で洗い出した課題と「目指す姿」を基に、ゼロトラストのグランドデザインを作成します。まず現状構成(As-is)に対し、到達したい将来像(To-be)と、段階的に移行するための中間像(Can-be)を描きます。To-beで必要となる機能をソリューションへ落とし込み、課題との対応関係をマッピングして抜け漏れを点検しましょう。

また、既存システムの制約や依存関係を整理し、PoCや段階導入の範囲も決めます。評価指標と運用体制、関係者の役割分担まで含めたロードマップを作り、実装順序、移行リスク、概算コストに加え、調達や社内手続きの見通しも立てましょう。

2-3. ID統制から順にゼロトラスト構成への移行計画を立てる

ゼロトラストは多くの要素で構成されるため、移行計画では実装順序を決めて進めます。最初はID統制です。認証・認可の前提となるユーザー識別を整え、権限設計やアカウント棚卸しを済ませないと、不適切なアクセスを許可する恐れがあります。

次にデバイス統制を進め、管理対象端末を特定してパッチ適用やEDR配布を一元化し、IDaaSと連携して管理下デバイスのみのアクセス制御も可能にします。その後はエンドポイント保護、シャドーIT対策、データ保護、ネットワーク保護などを重要度で並べ替え、ログ分析基盤は防御の土台が整った段階で強化します。

ロードマップには新規コスト、削減できる既存コスト、効果の発現時期も併記し、説明責任を果たせる形にします。なお、ID統制とデバイス統制は並行実施も可能です。着手順は柔軟に調整します。

2-4. 投資対効果を判断する

投資対効果は、攻撃被害の恐怖や脅威だけで説得せず、IT戦略としての価値を複数軸で示します。たとえば、動的な認証・認可により不正アクセスリスクを下げ、シャドーITの把握と資産管理を進めます。加えて、テレワークでも安全に働ける環境、SSOによるID・パスワード管理負担の軽減、IDaaSやMDMでのID運用・端末キッティングの効率化を整理します。

効果は、お問い合わせ件数、設定作業時間、オンボーディング日数などで見える化が可能です。費用発生と効果発現の時期をロードマップで示し、既存ライセンスの置換や集約で削減余地が出る場合も検討します。ただし必ずコスト減になるとは限りません。

2-5. ソリューションの導入と環境構築を行う

ソリューション導入と環境構築では、設計したTo-beに沿ってIDaaS、MDM、CASB/SWG、DLP/IRM、EDR、IAP、SIEMを段階的に実装します。

まず信頼できるIDソースを整備し、共有IDを縮退してSSOとプロビジョニングを設定します。次に端末を洗い出して準拠ポリシーを定義し、IDaaSと連携して統制端末のみ許可しましょう。WebとSaaSの可視化・制限、機密情報の定義と自動検知ルール、EDRのチューニングと対応体制、IAPコネクタ設計、SIEMの目的と保存期間を決めます。

全社展開の前には、部門横断のパイロットで業務影響を検証し、運用で継続的に改善します。誤検知を避けるため、ポリシーと検知ルールはPoCで調整し、部門合意後に切り替えましょう。

2-6. ゼロトラスト環境の検証と改善を進める

ゼロトラストは構築して終わりではなく、IDaaSのアクセスポリシーやEDR・SIEMの検知ルールを運用の中で継続的に調整します。強度を上げすぎて利便性を落とさないため、ユーザーの声も拾い、MITRE ATT&CK評価やペネトレーションテストでリスクを洗い出し、優先度順に対処しましょう。

また、ゼロトラストでもすべての攻撃は防げないため、外部からのメール受信やインターネットからのダウンロードなど、Webの基本教育とリモートワーク向けの教育も継続します。推進は情シスだけでなく、経営者、法務(監視の目的と規程整備)、人事(異動・退職とID連携)、経理(支払履歴から資産把握)、事業部門(フィードバック)と協調して進めます。

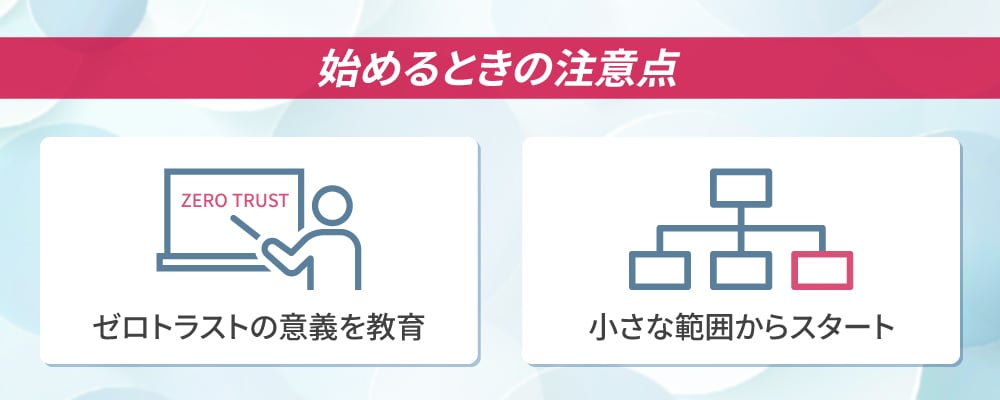

3. ゼロトラストを始めるときの注意点

ゼロトラストは「常に検証する」前提で運用を行うため、導入前に社内の理解と進め方を整える必要があります。特に次の2点を押さえると、業務影響を抑えながら定着させやすくなります。

|

まとめ

ゼロトラストは社内外を信頼せず、アクセスごとにID・端末状態・通信状況を検証し、最小権限で許可する考え方です。導入はAs-is分析から始め、To-be/Can-beの全体設計とロードマップを作成し、ID統制→端末統制→データ保護・ログ分析へ段階的に移行します。

企業の投資対効果はリスク低減に加え、SSOや運用効率化も指標化します。強度と利便性の両立を図り、関係部門と協調します。構築後もIDaaSやEDR/SIEMを継続的に調整し、教育と影響の小さい領域でのPoC、MITRE ATT&CK評価やペンテストで改善を続けましょう。

ゼロトラストを低コストかつ短期間で始めたい場合は、Zscalerの機能・技術を厳選し、認定パートナーが運用まで支援する「X Managed® ゼロトラストスタータープラン powered by Zscaler™」を紹介します。運用負担を抑えながら段階的な導入で活用できるため、ゼロラストを実現できます。

X Managed® ゼロトラストスタータープラン powered by Zscaler™ について詳しくはこちら

おすすめコラム:

「ZTNA」で実現するゼロトラストとそのサービス

「ゼロトラスト」のセキュリティは何が優れているのか

ゼロトラストで切り拓く金融DXの未来—七十七銀行の挑戦