マイクロセグメンテーションとは?

仕組みや重要性を分かりやすく解説

サイバー攻撃の巧妙化やクラウド利用の拡大により、従来の境界型セキュリティでは防ぎきれない課題が顕在化しています。「社内ネットワークだから安全」という前提が通用しない中で注目されているのが「マイクロセグメンテーション」です。

マイクロセグメンテーションの基本からゼロトラストとの関係、ネットワークセグメンテーション・EDRとの違い、メリット・デメリット、実際の導入事例までを解説します。自社のセキュリティ対策を強化したい方は、ぜひ最後までご覧ください。

目次

1. マイクロセグメンテーションとは

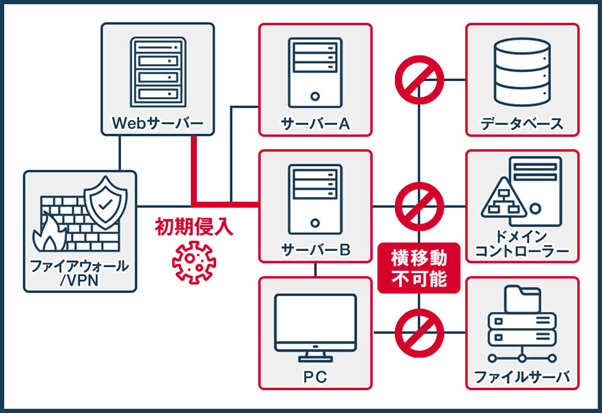

マイクロセグメンテーションとは、企業の内部ネットワークを細かく分割し、セグメントごとに厳格なアクセス制御を行うサイバーセキュリティ技術です。従来のファイアウォールやVLANといった境界型セキュリティでは、内部に侵入された後の被害拡大を防ぐのは簡単ではありません。

しかし、マイクロセグメンテーションはホスト単位でアクセスを制御するため、マルウェアの横移動(ラテラルムーブメント)を抑止できます。通信制御にはIPではなく、タグやラベルなどによるIDベースの制御が用いられ、仮想環境やクラウドでも柔軟に運用でき、ネットワークベースの対策に比べて迅速な対応が可能です。

1-1. マイクロセグメンテーションとゼロトラストの関係

ゼロトラストとは、すべてのアクセスを信頼せず、常にアクセスを認証・検証するセキュリティモデルです。マイクロセグメンテーションの構造はゼロトラストの「信頼しない」を実現する重要な手段とされており、「最小特権の原則」や「常時検証」といったゼロトラストの理念にもとづいて機能します。

また、マイクロセグメンテーションは従来の境界型セキュリティでは対応が難しかった高度な不正アクセスやランサムウェア攻撃にも有効です。クラウドやテレワークが普及する現代において、マイクロセグメンテーションはゼロトラストを支える重要な構成要素として注目されています。

2. マイクロセグメンテーションと各セキュリティ用語の違い

マイクロセグメンテーションはほかのセキュリティ対策と混同されがちですが、それぞれに明確な違いがあります。適切なアプローチを選択するためにも、それぞれの特徴を正しく理解することが重要です。ここでは、ネットワークセグメンテーションやファイアウォール、EDRとの違いを解説します。

2-1. マイクロセグメンテーションとネットワークセグメンテーションの違い

ネットワークセグメンテーションは、企業ネットワークを複数のゾーンに分割し、ゾーン間をファイアウォールなどで制御する手法です。一方、マイクロセグメンテーションは、アプリケーションやデバイス単位でネットワークを細分化し、より詳細なアクセス制御を行います。

ネットワークセグメンテーションは主に縦方向のトラフィック管理に強く、マイクロセグメンテーションはラテラルムーブメント対策として横方向の通信まで可視化・制御できるのが特徴です。また、物理機器によるセキュリティ制御が中心のネットワークセグメンテーションに対し、マイクロセグメンテーションはソフトウェアで柔軟に管理でき、仮想環境やクラウドとの親和性も高い点が異なります。

2-2. マイクロセグメンテーションとファイアウォールの違い

ファイアウォールとは、ネットワークの外部と内部の境界に設置され、事前定義されたルールにもとづいてトラフィックを許可・拒否する仕組みです。一方、マイクロセグメンテーションは、各セグメントに固有のセキュリティポリシーを適用することで、より詳細なアクセス制御を可能にします。

ファイアウォールは外部からの侵入には強いものの、一度内部に侵入されると脅威の拡散を防ぐのが難しいのに対し、マイクロセグメンテーションはラテラルムーブメントを抑制し、侵入後の被害拡大を防ぐことが可能です。

2-3. マイクロセグメンテーションとEDRの違い

EDR(Endpoint Detection and Response)は、エンドポイント上の不審な挙動をリアルタイムで監視し、AIや機械学習を用いて脅威を検知・分析するソリューションです。一方、マイクロセグメンテーションは、ネットワーク内部を細かく区切り、デバイスやアプリケーション間の通信を制御することで、検知をすり抜けた攻撃者の横移動を防ぐ役割を担います。

EDRが攻撃の「発見と対応」を主眼に置くのに対し、マイクロセグメンテーションは「影響範囲の最小化」を目的とした防御策です。両者を併用することで、より強固なセキュリティ体制を構築できるでしょう。特に、未知の脆弱性を突いた攻撃への対応では、検知と防御をそれぞれ実行する役割が分かれているため、両者の併用が極めて有効です。

3. マイクロセグメンテーションの仕組み

マイクロセグメンテーションは、ネットワーク内の通信を精密に制御する仕組みです。AIなどの先進的なテクノロジーの発展により、その制御制度は年々向上しています。ここでは、マイクロセグメンテーションの具体的な動作原理について解説します。

3-1. ホストベースで境界を設ける

マイクロセグメンテーションでは、PCやサーバー、コンテナなどの各ホスト単位で論理的な境界を設け、アクセスポリシーにもとづき細かにアクセスを制御します。エージェントを各ホストに導入し、OSのネイティブファイアウォール機能を活用することで、内部トラフィックに対しても厳密なポリシー制御が可能になります。

この仕組みにより、データセンターやクラウド、ハイブリッド環境においても、マルウェアの横展開を防ぎやすくなります。1部の端末が侵害されても、ほかのホストへの感染拡大リスクを抑えることが可能です。

3-2. ソフトウェアベースで動作する

マイクロセグメンテーションは、ネットワーク機器ではなくソフトウェアで仮想的にネットワークを分割する仕組みです。各サーバーやPCに導入したエージェントソフトウェアが、OSのファイアウォール機能を活用して通信制御を行い、ネットワーク機器の設定に頼らずにセグメント化を実現します。

エージェントは管理用ソフト(コントローラー)と連携し、「営業部端末から営業システムのみ許可」など、ラベルにもとづく細かなポリシー設定が可能です。物理構成に依存せず、クラウドや仮想環境でも柔軟に対応できます。

3-3. 通信経路をすべて可視化する

マイクロセグメンテーションは、IPアドレスやポート番号といったネットワーク層の情報だけでなく、アプリケーションやワークロードの通信内容まで含めて可視化できる点が特徴です。すべてのネットワークトラフィックを監視し、アプリケーション間の通信経路や依存関係を明確に把握できるため、セキュリティポリシーをより精密に設定・調整でき、ネットワークアクセスにおける異常検知も強化されます。

これにより、オンプレミスから複数クラウド環境にまたがるシステム全体で、一貫したセグメンテーションの適用と運用が可能となり、クラウド移行を支える技術としても評価されています。

3-4. 次世代ファイアウォール(NGFW)を使用するケースもある

マイクロセグメンテーションの実装には、エージェント型のソフトウェアだけでなく、次世代ファイアウォール(NGFW)を活用するケースもあります。NGFWはアプリケーション識別機能を備えており、ネットワーク層だけでなくアプリケーション層の通信まで精密に分析・制御することが可能です。

特にクラウド環境では、クラウドプロバイダーが提供する内蔵ファイアウォール機能を活用し、仮想ネットワーク内でのマイクロセグメンテーションを行うケースもあります。エージェント不要の分散型ファイアウォールを搭載したセキュリティ製品を使い、仮想化されたサーバー群を細かく制御することもできます。

4. マイクロセグメンテーションが重要になった理由

マイクロセグメンテーションが注目される背景には、「従来の境界型セキュリティでは内部拡散を防ぎきれない」という課題があります。ここでは、マイクロセグメンテーションの重要性が高まった理由を解説します。

4-1. ランサムウェアの性能が上がっている

近年のランサムウェアは、検知を回避する巧妙な手法や遠隔操作による多段階攻撃を取り入れ、その性能を大幅に向上させています。特に注目されるのが「ブレイクアウトタイム」の短縮です。攻撃者がネットワークに侵入してから横展開を始めるまでの「ブレイクアウトタイム」は、2021年の98分から2022年には84分へと短縮しました。

また、多くの攻撃はマルウェアを使わず、正規の認証情報を悪用したハンズオンキーボード攻撃であり、従来のネットワークセキュリティ対策をすり抜ける傾向にあります。こうした背景から、侵入後の被害拡大を防ぐ手段として、内部の通信を制御するマイクロセグメンテーションの重要性が増しています。

出典: クラウドストライク「2023年版グローバル脅威レポート」

4-2. 境界型セキュリティでは攻撃を防ぎにくい

従来の境界型セキュリティは、社内と社外の通信を前提にした防御設計であり、ネットワークの出入口にファイアウォールを設置して外部からの攻撃を防ぐ仕組みです。しかし現在では、クラウドやテレワークの普及によりネットワーク構成が複雑化し、境界の定義があいまいになっています。

そのため、内部に侵入された後のラテラルムーブメントを防ぐのは困難です。実際、サプライチェーンや委託先を経由した侵入も多発、外部システムとの接続点や関連プロセスのセキュリティも見直す必要があり、従来型の防御だけでは不十分と言えるでしょう。マイクロセグメンテーションは、侵入後の内部展開を制限する対策として有効であり、ゼロトラストの実現にも直結する技術として注目されています。

5. マイクロセグメンテーションのメリット

マイクロセグメンテーションには、攻撃範囲の限定やセキュリティ管理の柔軟性向上など、多くのメリットがあります。ここでは、マイクロセグメンテーションの代表的な利点を具体的に解説します。

5-1. 攻撃対象となりうるすべてのポイントを保護できる

マイクロセグメンテーションは、ネットワークを細かく分割し、それぞれに個別のセキュリティポリシーを適用することで、攻撃対象領域を包括的に保護できます。アプリケーション、API、端末などのあらゆる通信経路に対して制御を行うことで、攻撃者が侵入しても被害を限定的に抑えることが可能です。最新の多様化された攻撃にも対応できるよう、柔軟な制御が求められています。

特にクラウド環境では、仮想サーバーごとにセグメントを形成できるため、物理的な制約を受けずにセキュリティレベルを高めることができます。これにより、アタックサーフェスを最小化し、より堅牢な防御体制を構築できるでしょう。

5-2. マルウェアの横移動を防げる

マイクロセグメンテーションの大きなメリットは、ネットワーク内でのマルウェアの横移動(ラテラルムーブメント)を防げる点です。仮に1台の端末が侵害されても、ほかのネットワークセグメントと通信できない構成であれば、攻撃の拡大を封じ込めることができます。

マイクロセグメンテーションはEDRのような「検知型」ソリューションとは異なり、攻撃者の行動を未然にブロックする「能動的」な対策です。不要なプロトコルやポートをあらかじめ閉じることで、リスクを根本から断ち切り、内部侵入に強いセキュリティを実現できるとされています。

5-3. ネットワークをより詳細に監視できる

マイクロセグメンテーションを導入すると、アプリケーション単位の通信やワークロードごとの挙動を詳細に可視化できるようになります。そのため、ネットワーク全体の状態をリアルタイムで把握し、異常な通信を早期に検知して対応することも可能です。

ポリシー違反が発生した場合はアラートを即時発信し、被害の拡大防止を図ることができます。従来のネットワーク監視よりも粒度の細かいトラフィック分析が可能となり、セキュリティ機能が飛躍的に向上するでしょう。

5-4. 異なる環境でも共通のセキュリティポリシーを適用できる

マイクロセグメンテーションは、オンプレミスやクラウド、コンテナなど、異なるIT環境にまたがって、共通のセキュリティポリシーを適用できる柔軟性を持ちます。多様なインフラ構成が混在する現代の企業ネットワークにおいて、一貫したポリシーを維持することは管理上の大きな課題です。

そこで、マイクロセグメンテーションを導入すれば、ラベルやタグを用いた制御により、環境に依存しないセキュリティ管理が可能になります。これにより、運用負荷の軽減やコンプライアンス対応の効率化にも貢献するでしょう。加えて、組織横断的なセキュリティポリシーの一元管理にもつながります。

6. マイクロセグメンテーションのデメリット

マイクロセグメンテーションは高精度なセキュリティを実現する一方で、以下のような導入・運用上のデメリットがあります。

- 運用工数が増加する

ネットワークを細かく分割し、それぞれにポリシーを設定・管理する必要があるため、設計から運用にかけて多くの手間が発生します。ユーザーごとのラベルの設計やセグメントの見直し、ポリシーの定期的な更新など、継続的な作業が求められるため、現場の負担が大きくなる可能性があります。

- 専門家が必要になる

ラベルの設計やセグメントごとのポリシー策定には、高度なネットワーク知識が求められ、誤った設定はかえって業務の停滞やセキュリティリスクを引き起こす恐れもあります。また、クラウドや仮想環境といった多様なIT基盤に対応するためには、継続的な運用・監視体制の構築も必要です。

マイクロセグメンテーションの導入には、専門的な知識を持つIT管理者やセキュリティ担当のリソースを確保する必要があり、その点が特に中堅・中小企業にとって導入の障壁になる場合もあります。

7. マイクロセグメンテーションの活用例

マイクロセグメンテーションは、クラウド移行や仮想環境の保護など、さまざまなシーンで活用できます。ここでは、代表的なユースケースを紹介します。

7-1. 仮想デスクトップ環境の保護

仮想デスクトップ環境は、柔軟な働き方を可能にする一方で、ネットワーク内での脅威拡散リスクを抱えています。マイクロセグメンテーションを導入することで、仮想デスクトップ間の通信を個別に制御でき、セッション単位でのアクセス制限が可能になります。

万が一1台がマルウェアに感染しても、ほかの環境に被害が広がるのを防止できるため、ゼロトラストの理念にもとづく安全性の高い運用を実現できます。テレワークやBYODの普及に伴い、仮想環境におけるセキュリティ対策はますます重要となっています。

7-2. クラウド環境への移行

オンプレミスからクラウドへの移行は、利便性の向上をもたらしますが、可視性の低下という新たな課題を生みます。マイクロセグメンテーションを導入すれば、仮想サーバー単位でセグメントを設けることで、クラウド内の通信の流れをリアルタイムで監視・制御が可能です。

従来見えにくかった内部トラフィックも把握でき、セキュリティポリシーの適用範囲を明確に保ちながら、クラウド環境への安全な移行を実現できます。複雑なクラウド構成でもセキュリティ管理の一貫性が保たれる点は、マイクロセグメンテーションの利点と言えるでしょう。

7-3. 本番システムと開発システムの分離

本番環境と開発環境を厳密に分離することは、情報漏えいや誤操作を防ぐために不可欠です。マイクロセグメンテーションでは、2つの環境間の通信に対して細かくポリシーを設定できるため、開発者が誤って本番データにアクセスするリスクを抑制できます。

また、ラベルやタグを活用したポリシー管理により、セグメント間の不要な通信を遮断しながら、必要なアクセスのみを許可する柔軟な設計が可能です。そのため、業務効率を損なわずにセキュリティと品質の両立が図れるでしょう。

まとめ

マイクロセグメンテーションは、ネットワークを細かく分割し、セグメントごとに制御を行うことで、マルウェアの横移動や情報漏えいのリスクを最小限に抑えるセキュリティ対策です。ゼロトラストの実現においても中心的な役割を担い、クラウド移行や仮想環境の保護、開発環境との分離など、さまざまなシーンで効果を発揮します。最新のセキュリティ課題に対応するこの手法は、リアルタイムな通信制御、詳細なログ分析、未知なる脅威の迅速な検出、環境に応じた最適なセキュリティポリシー運用、そして継続的な運用サポート体制と組み合わせることで、より実効性の高い防御を実現します。

ただし、マイクロセグメンテーションの導入・運用には、専門知識と工数が必要です。より安全かつ効率的にマイクロセグメンテーションを導入したい方は、パートナーの選定が1つの鍵となります。NTTドコモビジネスのマネージドセキュリティサービス「VxGPlatform®(X Managed®)」をご活用ください。本サービスは、ネットワークとセキュリティに必要な機能を統合し、クラウド対応やゼロトラスト実現を支援するセキュアなプラットフォームです。自社での高度なサイバーセキュリティの実装が可能になります。多様化するサイバーセキュリティの脅威に対して、実効性の高い防御策を講じたい企業にとって、セキュアな運用体制の確立につながる有効な選択肢となるでしょう。