責任共有モデルとは?

SaaS、PaaS、IaaSについての責任範囲を解説

業務におけるクラウドサービス利用の拡大に伴い、クラウドに不具合が生じて業務が停止した際の責任の所在が問題となるケースが増えています。そこで登場したのが「責任共有モデル」という考え方です。責任共有モデルとは、クラウドサービス事業者とユーザーとが責任を分担・共有するモデルのことです。その範囲はクラウドの利用形態、すなわちSaaS、PaaS、IaaSによりそれぞれ異なりますが、ユーザーが担当する範囲に対しては、十分なセキュリティ対策を実施する責任を負うことになります。今回の記事では、SaaS、PaaS、IaaSそれぞれについてユーザーの責任範囲を詳細に解説するとともに、ユーザーの責任範囲において必要となるセキュリティ対策について具体的に分かりやすく紹介します。

責任共有モデルとは

「責任共有モデル(英:Shared Responsibility Model)」とは、クラウドサービス事業者が提供するクラウドサービスを利用する際に適用される、セキュリティとコンプライアンスに関するモデルです。クラウドサービスをセキュアに利用するために、クラウドサービス事業者とユーザーが協力して、責任を共有するという考え方であり、多くのクラウドサービス事業者で採用されています。

責任共有モデルが設けられていることで、ユーザーがクラウドサービスを利用する際に、クラウドサービス事業者が責任を持つ範囲とユーザーが責任を持つ範囲が明確に区分され、万一業務が停止した際の責任の所在を明らかにすることができます。

もともとはクラウドサービス事業者がクラウドサービスの提供に対して一定の責任を果たすことを約束することにより、クラウドサービスに関するユーザーの管理・運用の負担を軽減することを目的として発表されたものですが、同時にユーザーの責任範囲も明確となったため、ユーザーが担当する部分については自社の責任で十分なセキュリティ対策を行う必要があることも周知されることとなりました。

ちなみに、代表的なクラウドサービスであるAmazon社の「AWS(Amazon Web Services)」では「責任共有モデル」とするのに対して、Microsoft社の「Microsoft Azure」では「共有責任モデル」、Google社の「Google Cloud」では「責任と運命の共有」と呼ばれている、「責任共有モデル」に似た概念があります。

責任共有モデルの考え方が生まれた背景

責任共有モデルが生まれた背景には、クラウドサービスの多様化、高度化があります。現在では、クラウド上のソフトウェアを利用するSaaS(Software as a Service)、開発プラットフォームを利用するPaaS(Platform as a Service)、ネットワークや電源設備などを含むコンピューターリソース全体を利用するIaaS(Infrastructure as a Service)など、クラウドサービスの利用形態は急速に多様化かつ高度化し、業務への活用範囲も飛躍的に広がりました。

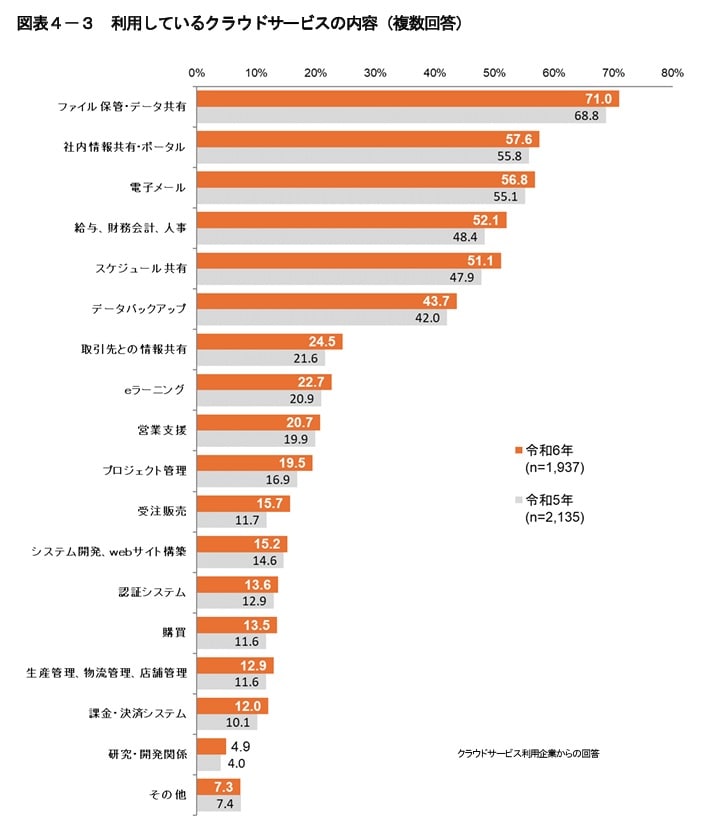

実際に、総務省の「令和6年通信利用動向調査」によると、企業において利用しているクラウドサービスとして「ファイル保管・データ共有」が71.0%と一番多く、続いて「社内情報共有・ポータル」(57.6%)、「電子メール」(56.8%)が続いており、クラウドサービスがさまざまな用途で使用されていることが分かります。また、ほとんどの用途において、利用する割合が伸びていることも読み取れます。

また、クラウドサービスの活用が広まったもう一つの背景として、オンプレミス型のサーバーからクラウドサーバーに移行した場合、運用・管理負担が軽減されるというメリットがあります。サーバーを購入して自社内のサーバールームなどに設置するオンプレミス型の場合には、導入から運用までのすべての業務を自社で担う必要がありました。しかし、クラウド型に移行することによりサーバーを購入する必要もなく、場合によっては環境構築などもクラウドサービス事業者に委託することができるため、導入のハードルが下がりました。さらにネットワーク機器や物理サーバーの保守・更新など、運用・管理についてもクラウドサービス事業者が担うこととなるため負担が軽減されます。

一方で、クラウドサービス利用にはSIer、クラウド事業者、アプリケーション開発者など、複数の事業者が関わることとなるため、責任の所在が曖昧になりやすいというデメリットもありました。

そこで、クラウドの利用に何らかのトラブルが発生し、業務の継続に支障が出たり、業務が停止したりした場合の責任の所在を明確化するために「責任共有モデル」が生まれました。現在では、責任共有モデルはAmazon社のSLA(Service Level Agreement:サービスレベルアグリーメント)にも定められている重要事項となっています。

SaaS、PaaS、IaaSそれぞれの責任範囲

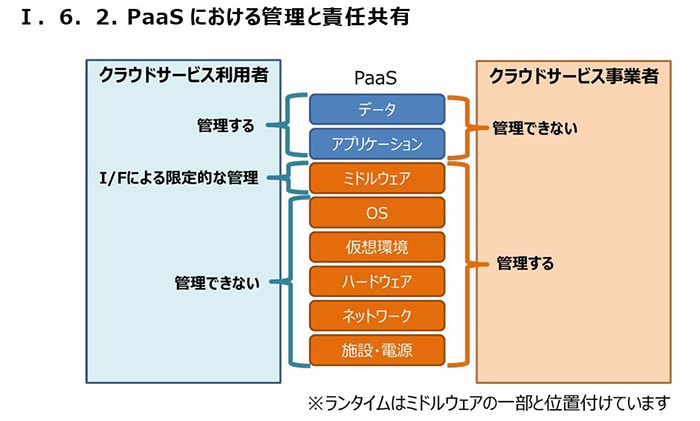

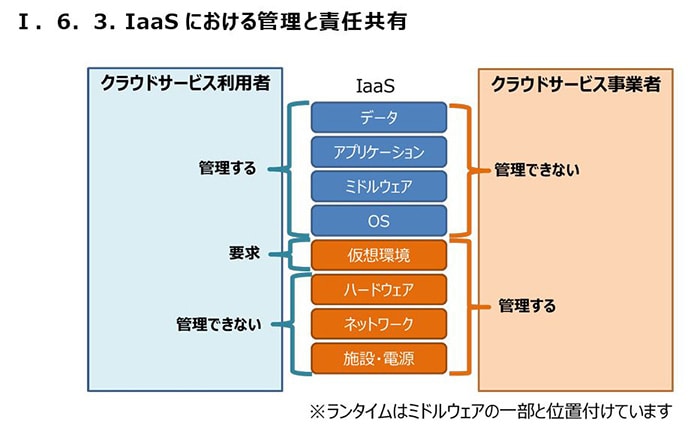

なお、総務省では、「クラウドサービス提供における情報セキュリティ対策ガイドライン」を策定し、クラウドサービス事業者がクラウドサービスを提供する際に実施することが望ましいセキュリティ対策を、SaaS、PaaS、IaaSそれぞれについて「管理と責任共有」と呼び、取りまとめています。

クラウドサービスには、クラウド上のサービスを利用するSaaS(Software as a Service)、開発フレームワークを利用するPaaS(Platform as a Service)、インフラを丸ごと利用するIaaS(Infrastructure as a Service)などさまざまな形態があり、サービスの種類によりユーザーの責任範囲は異なっています。クラウドの利用形態や利用方法により、ユーザーの責任範囲や必要なセキュリティ対策は多少異なりますが、以下にSaaS、PaaS、IaaSそれぞれの責任範囲と必要とされるセキュリティ対策の概要を示します。

SaaSでは、ユーザーのデータのみが責任範囲です。データそのものを守るためにデータのバックアップや暗号化などの対策が必要となります。また、データを保護するため、IDやパスワードの適切な管理なども必要です。

PaaSでは、SaaSの責任範囲に加えて「アプリケーション」が責任範囲です。アプリケーションの開発環境についてのセキュリティ対策および開発したアプリケーションの管理に対して責任を持ちます。具体的には、アクセスログを監視する開発プラットフォームや開発に使用するアプリケーション、ツールなどを常にアップデートして最新に保つなどのセキュリティ対策が必要となります。

IaaSでは、PaaSの責任範囲に加えて「ミドルウェア」「OS」がユーザーの責任範囲です。仮想OS上で動作するゲストOS、ゲストOS上で動作するミドルウェアやソフトウェアはもちろん、安全にアクセスするためのネットワーク、ファイアウォール構成などのセキュリティ対策のほか、データやサーバーの暗号化、ネットワークトラフィックの保護など、オンプレミスサーバーと同等のセキュリティ対策が必要となります。

ユーザーに必要とされるセキュリティ対策

ここからは、代表的なクラウドサービスであるAmazon社の「AWS(Amazon Web Services)」に関する責任共有モデルについて、述べていきます。

AWSは世界をいくつかの「リージョン(地域)」に分けて提供されています。リージョンはさらにいくつかのデータセンターをまとめた「アベイラビリティゾーン」に分けられます。そして各アベイラビリティゾーンにおいて、AWSサービスは「エッジロケーション」を通じてユーザーに提供されています。

SaaS、PaaS、IaaSのそれぞれで範囲は変わっていますが、Amazon社が「クラウドのセキュリティの責任」としている部分は、前述の「リージョン」「アベイラビリティゾーン」「エッジロケーション」に加え、ハードウェアおよび世界中でAWSを利用するためのAWSグローバルインフラストラクチャ(インフラ)、コンピュート(演算能力)、ストレージ、データベース、ネットワーキング、仮想化ソフトウェアが含まれます。

簡単に言うと「クラウドそのもの」、すなわちハードウェアと仮想環境を利用するためのリソースがAmazon社のセキュリティに対する責任範囲となっています。具体的にはAWSを提供する機器が収められているデータセンターへの不法侵入を防ぐなど物理的なセキュリティや、ネットワーク機器の更新・管理、適切な設定を行うことなどに責任を持ちます。

一方、こちらも利用形態により範囲は変化しますが、ユーザー側が責任を負う可能性のある範囲は、まずはクライアント側のデータ暗号化とデータ整合性の認証、サーバー側のファイルシステムやデータの暗号化、ネットワークトラフィック保護(暗号化、整合性、アイデンティティ)など、データを守るための取り組みが含まれます。ネットワークトラフィック保護のうち、「アイデンティティ」とはAmazon社が提供するウェブサービスの「IAM(Identity and Access Management、アイデンティティおよびアクセス管理)」を指し、ユーザー側に認証アカウントを適切に管理し、さらにAWSの各リソースに対して適切なアクセス権限を付与する責任があることを示しています。

続いてオペレーティングシステム(OS)、ネットワーク、ファイアウォール構成などの基盤、そしてプラットフォーム、アプリケーション、IDとアクセス管理といったソフトウェアまわり、最後にセキュリティについて最も気をつかうべきユーザーのデータがあります。簡単に言うと「クラウド内」、すなわち仮想OS上で動作するミドルウェアを含むすべてのソフトウェア、データ、アクセスに関することがユーザーのセキュリティに対する責任範囲になり得る範囲となっています。

AWSでのサーバー構築方法は?AWS活用のメリットや注意点を解説

Amazon社のクラウドサービスには、SaaS、PaaS、IaaSなどさまざまな形態があり、クラウドの利用形態や利用方法によりユーザーの責任範囲や必要なセキュリティ対策は多少異なってきます。

SaaS、PaaS、IaaSと進むごとにユーザーの自由度は高まりますが、それに伴って責任範囲も拡大していきます。万一ユーザーの責任範囲においてセキュリティ対策を怠ると、最悪の場合には被害がAWSサービス全体に及ぶ危険性があります。AWSを利用中で、自社のセキュリティ対策に不安のある場合は、AWS導入支援サービスやAWS対応のセキュリティ対策サービスの利用を検討してみても良いでしょう。

なお、NTTドコモビジネスでは、AWSの活用検討からから保守運用までを一元管理し、お客さまのシステム全体の品質向上を実現する「AWS導入支援・運用サービス」を提供しています。AWS環境のセキュリティ対策やセキュアなAWS接続環境に課題を感じている場合には、ぜひお気軽にご相談ください。

事業継続に必須となる責任共有モデル(まとめ)

今回は「AWS(Amazon Web Services)」をはじめとするクラウドサービスを利用する際に適用されるセキュリティとコンプライアンスに関するモデルである「責任共有モデル」について解説しました。クラウドサービスの利用拡大に伴い、クラウド事業者とユーザーとの責任分担を明確化する必要が生じました。

Amazon社の「責任共有モデル」では、Amazon社の責任範囲が明確化されると同時に、ユーザーの責任範囲も明確化されています。簡単に言うと、SaaSではデータ、PaaSではデータと開発環境、ゲストOS上で動作するすべてのものがユーザーの責任範囲となり、範囲内においては自社で適切なセキュリティ対策を施す必要があります。セキュリティ対策について不安を感じている場合には、今回ご紹介したソリューションなどの活用も視野に入れ、AWS環境のセキュリティの強化を図ってみてはいかがでしょうか。