MTTD・MTTRとは?|

MTTD・MTTRの短縮がランサムウェア対策のカギ

2025年秋、国内大手企業が相次いでランサムウェアの攻撃を受け、サプライチェーンが麻痺する事態が発生しました。事業停止に至る致命的な被害を防ぐには、脅威の検知から修復までの時間を最小化するMTTD・MTTRの短縮が不可欠です。AI自律型セキュリティによる即応体制の構築方法を解説します。

目次

2025年秋、日本企業を襲ったランサムウェアの衝撃

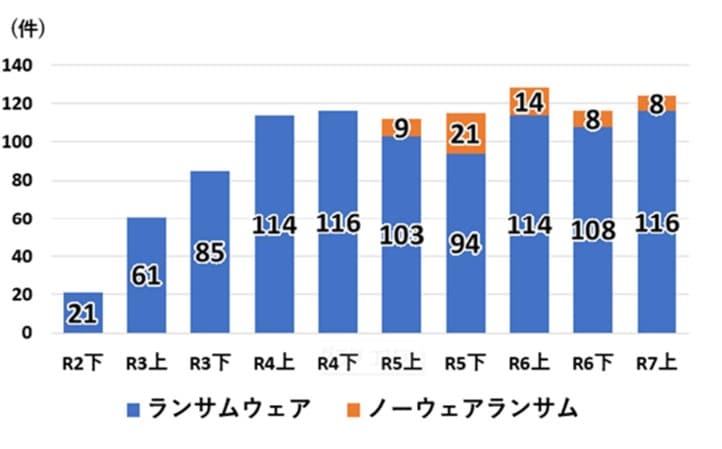

2025年上半期、警察庁が把握する国内のランサムウェア被害報告件数は116件となり、3期連続で100件以上となる事態となっています。被害の6割以上は十分なセキュリティ対策が整備されていない中小企業であり、そのうち被害の復旧にかかる費用が「1,000万円以上」となったケースが約58%を占めています。中小企業の年間売上高の平均約2.1億円を考えれば、売上の4%以上に相当し、経営を揺るがす深刻なダメージと言えるでしょう。

令和7年上半期におけるランサムウェアの被害報告件数は116件

このような被害急増の背景には「RaaS(Ransomware as a Service)」と呼ばれる、ランサムウェアをまるでクラウドサービスのように提供する手法の台頭があります。技術的な参入障壁が低下したことで、攻撃が激化している状況を招いているのです。これは中小企業に限ったことではなく、2025年秋には大手企業でも深刻な被害が相次いでいます。

2025年9月下旬、国内大手飲料メーカーがロシア系ランサムウェア集団による攻撃を受け、受注・出荷やコールセンターにかかわる業務が全面停止し、工場での生産も中断を余儀なくされました。基幹システムの全面麻痺により、業界全体のギフト商品にまで影響が波及する事態となっています。また、同年10月中旬には大手通販企業が攻撃を受け、法人・個人向けECサイトの受注・出荷がほぼ全面的に停止されました。さらに物流委託先の複数の大手小売企業にも影響が波及し、サプライチェーン全体が麻痺する事態となっています。

これらの事例に共通するのは、基幹システムとバックアップが同時に破壊される「二重恐喝」型の攻撃であり、侵入から数時間の判断遅れが全社停止に直結している点です。攻撃手法の高度化により、もはや企業規模に関係なく、検知・対応の遅れが致命的なビジネス停止などを招く時代になったと言えるでしょう。

SOC構築の課題とMTTD・MTTR短縮の重要性

いまやランサムウェアをはじめとするサイバー攻撃の高度化・多様化により、SOC(セキュリティ・オペレーション・センター)の構築は企業にとって事業継続の観点などから不可欠となっています。SOCとは具体的にネットワークやシステムを24時間365日監視、サイバー攻撃などをリアルタイムで検知・分析・対応する専門チームのことです。脅威の検知と分析、インシデント対応、セキュリティ強化といった役割を担います。

近年、AI技術を活用してSOC運用の効率化を図る企業も増加しています。SIEM(セキュリティ情報イベント管理)やSOAR(セキュリティオーケストレーション自動化・対応)などのツールでログ分析やアラート管理を自動化する試みです。しかし、これらのツールの効果的な運用には、依然として高度な専門知識を持つセキュリティアナリストが必要です。リソース監視やアラート最適化、可観測性の向上といった複雑な運用管理はツールだけではとても解決できないためです。結局、24時間365日体制でアラートを監視し、誤検知と真の脅威を見極めるセキュリティに精通した人材が不可欠となり、SOC構築の根本的な課題として残り続けているのです。

この課題を解決する新しいアプローチとして注目されているのが「SOC不要」の自律型セキュリティです。これはエンドポイント側でAIが自律的に脅威を検知・対応することで、SOC構築そのものを不要にします。この自律型セキュリティの効果を測る重要な指標がMTTDとMTTRです。

MTTD(Mean Time To Detect:平均検出時間)とは、システムに問題が発生してから管理者やシステムが認識するまでの平均時間です。問題が検知されないまま経過する時間が長引くほどに、被害の可能性は拡大します。

MTTR(Mean Time To Repair:平均修復時間)とは、問題発生後、システムが再稼働し通常運用を再開するまでの平均時間です。MTTRが短いほど、システムの可用性が高く、ダウンタイムを最小化できます。

MTTD・MTTRと合わせて把握しておきたい関連指標もあります。以下に列記します。

- MTTA(Mean Time To Acknowledge:平均確認時間)

- MTRS(Mean Time To Restore Service:平均サービス復旧時間)

- MTTI(Mean Time To Identify:平均特定時間)

- MTTK(Mean Time To Know:平均認識時間)

- MTBF(Mean Time Between Failures:平均故障間隔)

- MTBSI(Mean Time Between System Incidents:平均システムインシデント間隔)

MTTD・MTTRを分かりやすく例えるなら、建物の火災検知・消火システムのようなものかもしれません。MTTDは煙感知器が煙を検知するまで、MTTRはスプリンクラーが作動して火を消し止めるまでの平均時間です。例えば、オフィスビルで小さな火種が発生したとします。煙感知器が5分で検知(MTTD=5分)、スプリンクラーが2分で消火完了(MTTR=2分)なら、被害はボヤ騒ぎで済むでしょう。ところが、感知器の電池切れで検知に3時間かかり(MTTD=3時間)、消火設備の不備で消火に2時間かかった(MTTR=2時間)場合、本館も倉庫も全焼し、数カ月経っても再建できないといった事態を招くかもしれません。

ランサムウェア攻撃の最新の手口では、まず攻撃者は侵入後「煙感知器」(セキュリティ監視システム)を無効化し、「スプリンクラー」(バックアップシステム)を破壊してから「放火」(暗号化)を実行しています。つまり、MTTDとMTTRの平均時間を、ともに短縮することが非常に重要なアプローチとなってくるのです。

ランサムウェア攻撃の全容とMTTD・MTTR短縮の効果

ランサムウェア攻撃の典型的なパターンは、一般的に「侵入→潜伏・偵察→バックアップ破壊→一斉暗号化」という段階を踏みます。順を追って解説します。

第1段階「侵入」

ランサムウェアはフィッシングメールやVPNの脆弱性、改ざんされたWebサイトなどを悪用して初期侵入を果たします。この時点では単なる一般ユーザーの権限しか持っていません。

第2段階「潜伏・偵察」

攻撃者は数日から数週間の潜伏期間で社内システムの構造を調査、管理者権限を奪取し、バックアップデータのあるサーバーなどを特定します。この段階で異常を検知できれば、被害を未然に防ぐことが可能になるでしょう。しかし正規の管理作業と区別がつきにくいため、従来のセキュリティツールでは見逃されてしまいがちです。

第3段階「バックアップ破壊」

攻撃者は特定したサーバーからバックアップデータを削除または暗号化します。多くの企業では、この時点で初めて異常なログが大量発生しますが、すでに手遅れです。

第4段階「一斉暗号化」

業務時間外を狙って全サーバーのデータを同時暗号化します。バックアップがない状態でのすべてのデータ暗号化は、企業にとって壊滅的な打撃となります。

対策としてもっとも重要になるのが第2段階の「潜伏・偵察」です。このタイミングで異常を検知(MTTD短縮)できれば被害を未然に防げるかもしれません。2025年秋の国内大手企業2社への攻撃事例では、攻撃者がネットワーク内に何日間潜伏していたかは不明です。しかし、仮にMTTDを数日短縮できていれば、バックアップ破壊前に脅威を排除し、被害を最小化できた可能性があります。

MTTDの短縮により被害を最小化できれば、自然とMTTRも短縮できます。

ちなみにMTTRが長期化する要因はいくつか考えられます。

第1に「バックアップの同時暗号化」です。本番環境とバックアップが同じネットワーク上にある場合、両方が同時に暗号化されてしまいます。オフラインバックアップがない企業は、データ復旧に数カ月を要することも珍しくありません。

第2に「基幹システムの複雑性」です。ERPシステムや生産管理システムは、数十個のサーバーとデータベースが複雑に連携しています。一部のサーバーだけを復旧しても、システム全体として機能しないため、復旧作業は長期化します。

第3に「復旧手順の未整備」です。多くの企業では、ランサムウェア攻撃を想定した復旧訓練を実施していません。いざ攻撃を受けると、どのサーバーから復旧すべきか、どのデータを優先すべきか、判断に時間を要します。

MTTR短縮の経営的価値は計り知れません。大手通販企業の事例では、ECサイト停止により1日あたり10〜13億円の売上機会損失が推定されています。仮にMTTRを数日でも短縮できれば損失は大幅に抑えられるでしょう。さらにシステム停止が長期化するほど、多くの顧客が競合他社に流れるリスクもあります。一度失った顧客を取り戻すためには大きな労力が必要です。大手飲料メーカーの事例では、停止期間中にギフト商戦の機会を逸したことで、多くの顧客を逃した可能性があります。また、復旧の遅れは取引先やサプライチェーン全体に波及します。物流委託先が業務停止すれば、委託元企業も配送が滞り、その影響は業界全体に広がります。MTTRを短縮することは、自社だけでなく、業界全体のレジリエンスを高めることにつながります。

MTTD・MTTRの短縮は、企業にさまざまなメリットをもたらします。サイバー攻撃の被害最小化、ダウンタイム削減・稼働率向上、顧客信頼の維持、復旧コスト削減などです。これらはパフォーマンス測定の重要指標であるKPI、BCP(事業継続計画)の観点からも重要であるとともに、システムの信頼性・保守性向上、サイバーレジリエンスの強化にもつながります。

「X Managed works with SentinelOne」がMTTD・MTTRを劇的に短縮

MTTD・MTTRを短縮させるためには、「継続的な監視体制」「自動化された脅威検知」「迅速な対応・修復の仕組み」が必須となります。従来型SOC構築には莫大なコストや専門人材、24時間365日体制が必要でした。

この課題を解決するのが、「SOC不要」アプローチを実現する「SentinelOne(センチネルワン)」です。SentinelOneはマネージドセキュリティサービスとしてNGAV(次世代型アンチウイルス)、EPP(エンドポイント保護プラットフォーム)、EDR(エンドポイント検知・対応)機能を1つの製品に統合。すべての機能からのデータを一元化して変換することで、AIを活用した高性能なセキュリティとログ分析が実現できます。

SentinelOne のAIセキュリティプラットフォームは、予防保全の観点から未知のマルウェアや異常な挙動をリアルタイムで検出します。従来のシグネチャー型アンチウイルスが「既知の脅威のパターンマッチング」だったのに対し、SentinelOneのAIは「正常な挙動からの逸脱」を検知します。例えばあるプロセスが突然、大量のファイルを短時間で読み書きし始めた場合、そのプロセスが正規のものであってもランサムウェアに乗っ取られた可能性があると判断します。ランサムウェアがファイルを暗号化する前に攻撃パターンを学習したAIが即座に識別し、自動でプロセスを停止します。この「暗号化前の停止」がポイントです。従来のセキュリティツールは、数十個のファイルが暗号化されてから初めて異常検知をしていました。SentinelOneは暗号化動作が始まる直前の「ファイルアクセスパターンの異常」を検知するため、サイバー攻撃の被害を未然に防ぐことができるのです。

また、Living Off The Land攻撃(正規ツールを悪用する環境寄生型攻撃)にも対応します。通常のセキュリティツールでは検知困難な攻撃手法も行動分析により異常を検出して、セキュリティリスクを最小化します。さらにインシデント対応の自動化により、AI検知で脅威を発見すると同時に自動隔離・無効化し、ワンクリック修復で元の状態に復元します。

つまり人手による分析・判断を待たずに即応できるSentinelOneなら、自社にSOCを持つことなくMTTD・MTTRを大幅に短縮できるのです。なおSentinelOneのスムーズな導入・運用を実現するためには、セキュリティの知見を持つ頼れるパートナーの選定が不可欠です。

NTTドコモビジネスでは、SentinelOneを標準セキュリティコンポーネントとして採用した「X Managed works with SentinelOne」を提供しています。セキュリティのプロがSentinelOneの導入から運用はもちろん、既存のネットワークやクラウドといったICTインフラからセキュリティソリューションの運用まで一気通貫でサポートします。段階的な展開や既存セキュリティツールとの共存確認、エンドポイント全体への展開計画、インシデント対応手順の整備、定期的な脅威ハンティング演習など、X Managed®の専門チームがすべてのプロセスを支援し、ゼロトラストセキュリティの実現にも貢献します。特にSOC構築が困難な中堅・中小企業にとっては、追加経費や専門人材なしで高度なセキュリティを実現できることは大きなメリットとして評価していただけるでしょう。

2025年秋の大手企業へのランサムウェア攻撃事例が示したのは、「攻撃を100%防ぐことは不可能」というシリアスな現実です。ここで重要になるのは「侵入されることを前提とした復旧速度の最大化」です。MTTD・MTTRの短縮は単なるIT課題ではなく、事業継続を左右する重要な経営課題の1つと言えます。サプライチェーン全体に影響が波及する時代、1社の対策不備が業界全体のリスクにもなりえるでしょう。

「X Managed works with SentinelOne」は人手では到達できない検知・対応速度を実現。MTTD・MTTRを劇的に短縮し、企業のサイバーレジリエンスを強化します。サイバーリスクに備えるなら、組織のセキュリティ成熟度に応じた最適な導入プランを提案できるNTTドコモビジネスに相談してみてはいかがでしょうか。