「脆弱性管理」とは?

脆弱性を原因とするセキュリティ管理の仕組みを解説

サイバー攻撃の多くはシステムの弱い部分、すなわち「脆弱性(ぜいじゃくせい)」を悪用して実行されます。そこで、サイバー攻撃が高度化・多様化する中、組織内の脆弱性を特定し、対策を行う脆弱性管理」に注目が集まっています。今回は、脆弱性管理の詳細を分かりやすく解説するとともに、脆弱性管理が重要とされている理由、そして脆弱性管理の4つのステップである「情報収集」「リスク評価」「対策立案」「脆弱性対応」の具体的な対策プロセスについて解説します。セキュリティ対策に役立つソリューションも紹介しますので、ぜひ最後までお読みください。

脆弱性管理とは

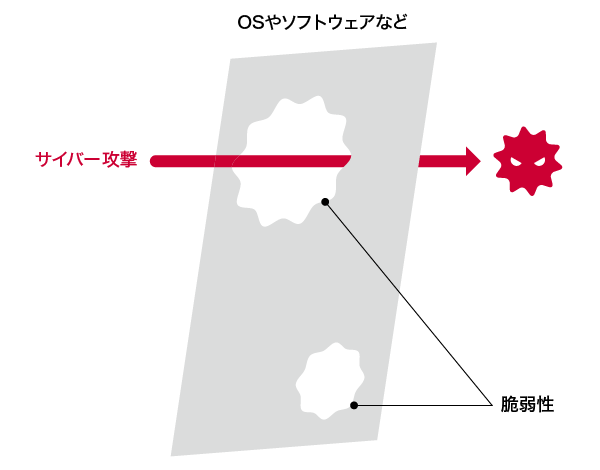

「脆弱性(vulnerability)」とは、文字通り「脆(もろ)くて弱い性質」のことを指します。建築の分野では、橋や建物などの構造物の倒壊・損壊のリスクを指す場合などもありますが、IT分野においてはOSやソフトウェア(アプリケーション)、サーバー、ネットワーク機器などのセキュリティ上の欠陥、すなわちセキュリティホールを意味します。

組織のシステム上に脆弱性が存在する場合、サイバー攻撃に悪用され、データの剽窃(ひょうせつ)や改ざんといった被害を受ける可能性があります。OSやソフトウェアに脆弱性が発見された場合には、ベンダーによりパッチが提供されるなどの対策が採られますが、組織によりシステムの構成や利用状況が異なるため、ベンダーの提供するパッチを適用するだけではセキュリティ対策としては不十分と言えます。ましてや自社で開発したサーバーアプリケーションなどを使用している場合には、なおさらでしょう。

そこで近年、注目を集めているセキュリティ対策が「脆弱性管理」です。「脆弱性管理」とは、システム上の脆弱性を特定し、評価、対処することを指します。脆弱性管理を適切に実施し、組織内の潜在リスクを洗い出すことは、セキュリティリスクの軽減に非常に有効です。ただし、脆弱性管理は一度実施すれば終わりというものではなく、定期的に実施する必要がある点に留意しましょう。

「脆弱性診断」との違い

脆弱性管理と混同しやすい用語に「脆弱性診断」があります。「脆弱性診断」とは、主にアプリケーションを用いてシステム内の脆弱性を特定することを指します。それに対し、脆弱性管理では特定した脆弱性に対して評価を行い、対策を実行するまでの全体のプロセスを指す点が異なります。

脆弱性管理はなぜ重要か

現在、脆弱性管理が注目されている背景には、DX推進や業務におけるクラウド利用の拡大などにより、モバイル端末や経営に関わるデータなど、社内外のIT資産が増加し、IT資産管理の必要性が高まったことが挙げられます。さらに、サイバー攻撃の高度化・多様化という側面もあります。現在では企業の保有するデータを暗号化する「ランサム攻撃」に加え、サプライチェーン中のセキュリティ対策が不十分な企業を足掛かりとして委託先企業狙う攻撃、特定の企業を狙った標的型攻撃などの多彩な攻撃も登場しています。また、攻撃の高速化も顕著です。脆弱性の発覚とともにその脆弱性を悪用して行われる「ゼロデイ攻撃」、ベンダーによる修正パッチの公開前の「Nデイ脆弱性」を突いて攻撃が行われる「Nデイ攻撃」なども頻繁に発生しています。

万一サイバー攻撃を受けた場合、不正アクセスやデータ剽窃、情報改ざん、マルウェア感染など、甚大な被害が生じる危険性があります。さらにブランドイメージの毀損、協力企業の信頼失墜など、二次的な被害を生じるケースもあります。

下表はIPA(独立行政法人 情報処理推進機構)が発表した2025年版の「情報セキュリティ10大脅威」です。組織部門において「システムの脆弱性を突いた攻撃」は3位にランクインしており、近年、脆弱性に起因するインシデントが増加傾向にあることが分かります。こうした状況からも、リスクを適切にコントロールし、被害を未然に防止するため、まずは自社システムの脆弱性を正しく把握する必要があると言えます。

![表:情報セキュリティ10大脅威2025[組織]](/content/dam/nttcom/hq/jp/business/services/xmanaged/img/column/vulnerability-management_img02.png)

脆弱性管理の4つの手順

続いて、脆弱性管理の具体的な方法について見ていきましょう。脆弱性管理は、「情報収集」「リスク評価」「対策立案」「脆弱性対応」の4つのステップを経て実施します。

1.情報収集

まずは、自組織の現状について情報収集を実施します。情報収集は主にWeb上で行います。以下のサイトなどが参考となるでしょう。

IPA「重要なセキュリティ情報」

https://www.ipa.go.jp/security/announce/alert.html

IPA(独立行政法人 情報処理推進機構)により、多くの利用者が影響を受ける可能性のある脆弱性が対策とともに「重要なセキュリティ情報」として公開されています。すでに攻撃が行われている脆弱性については「緊急」、対策が必要な脆弱性については「注意」のタグが付与されます。随時更新されるため、毎日の確認がお勧めです。

JVN iPedia(脆弱性対策情報データベース)

https://jvndb.jvn.jp/index.html

JPCERTコーディネーションセンターとIPAが運営するデータベースです。JVN(Japan Vulnerability Notes)で公開された情報に加え、国内外の脆弱性情報が公開されています。

そのほか、個人情報関連の情報にフォーカスしたSecurity NEXT(https://www.security-next.com/)、トレンドマイクロ セキュリティブログ(https://www.trendmicro.com/ja_jp/research.html)の脅威カテゴリ「エクスプロイト&脆弱性」なども有益です。また、スキャンツールを用いて感染状況を確認したり、脆弱性診断ツールを活用したりするのも良いでしょう。

2.リスク評価

組織内の脆弱性を特定した後は、万一攻撃を受けた場合の影響範囲や被害想定を確認してリスクのトリアージを実施します。評価方法としては、CVSS(Common Vulnerability Scoring System、共通脆弱性評価システム)が広く知られています。CVSSは米国家インフラストラクチャ諮問委員会(NIAC: National Infrastructure Advisory Council)のプロジェクトとして2004年10月に原案が作成されました。

CVSSは、ベンダーに依存しない共通の評価方法であること、脆弱性の深刻度を同一の基準で定量的に比較できることなどの特徴があります。具体的には、脆弱性を、脆弱性そのものを評価する「特性基本評価基準(Base Metrics)」、現在の深刻度を評価する「現状評価基準(Temporal Metrics)」、最終的な脆弱性の深刻度を評価する「環境評価基準(Environmental Metrics)」の3つの尺度で評価し、数値化します。CVSSについて詳しくは、次のサイトをご参照ください。

参考:IPA「共通脆弱性評価システムCVSS概説」

https://www.ipa.go.jp/security/vuln/scap/cvss.html

ソフトウェア分野に関してはSBOM(Software Bill of Materials、ソフトウェア部品表)の手法も有効です。現在の業務環境においては、複数のソフトウェアが組み合わされて使用されているため、運用・管理が煩雑になりがちです。そこで、ソフトウェアの部品ごとにサプライヤー名やバージョン、依存関係などを記した一覧表を作成します。SBOMにより、ソフトウェアの透明性を高め、運用・管理を効率的に行うことが可能となります。

3.対策立案

続いて、トリアージに従って専門部署において優先順位付けを行い、対策を立案します。

ゼロデイ攻撃が発生しているかどうか、PoCコード(脆弱性が実際に悪用可能かを確認するためのコンピュータープログラム)が公開されているかどうか、実被害が発生されているかどうかなどにより、取るべき対策は異なってきます。

具体的な対策としては、パッチの適用などにより脆弱性に対策する「回避」、セキュリティを強化するなど間接的にサイバー攻撃を受ける可能性を低下させる「軽減(低減)」、リスクのある部分をアウトソーシングするなどして自組織の責任外とする「転嫁(移転)」、脆弱性を認識した上でシステムの利用を継続する「受容(保有)」があります。暫定対策と恒久対策とに分けて考えると良いでしょう。「受容」という項目があるように、特定された脆弱性すべてに対策が必要となるわけではありません。費用対効果を考慮し、あえて対策を採らないという選択もあり得ます。

4.脆弱性対応

最後にOSやアプリケーションなどのアップデート、修正パッチのダウンロード・適用、設定変更、機能の一時利用停止など、立案した対策を実行します。「脆弱性」には、人的リスクも含まれることに注意が必要です。不適切なIDやログインパスワードの管理、ファイルへのアクセス権の不適切な設定なども広義の「脆弱性」に含まれます。恒久対策として、従業員のセキュリティ意識の醸成を目的とした講習会を定期的に実施するなどの対策も重要です。

外部ソリューションの活用も有効

脆弱性管理を導入する際には、IPAが公開している「脆弱性対策関連ガイド」の活用がお勧めです。「ECサイト構築・運用セキュリティガイドライン」「ネット接続製品の安全な選定・利用ガイド -詳細版-」などの各種ガイドラインが掲載されています。

参考:IPA「脆弱性対策関連ガイド」

https://www.ipa.go.jp/security/guide/vuln/index.html

また、NIST(National Institute of Standards and Technology、米国国立標準技術研究所)でも脆弱性管理のガイドラインである「NIST SP 800-40」を公開中です。こちらについてもIPAによる解説が公開されていますので、目を通しておくと良いでしょう。

参考:IPA「セキュリティ関連NIST文書について」

https://www.ipa.go.jp/security/reports/oversea/nist/about.html

自社のリソースに不安がある場合には、外部ソリューションの導入も選択肢の1つです。先に紹介した脆弱性診断に加え、バージョン情報を管理する脆弱性情報収集・管理ツールや、脆弱性情報提供サービスなどのサービスが各社から提供されています。

NTTドコモビジネスの「VxGPlatform®」は、ネットワークとセキュリティを包含した統合基盤をシングルベンダーSASEとして提供するサービスです。閉域網からのインターネット接続や各種クラウドへの接続、社外からのリモート接続などさまざまなネットワークに対応しており、FW/UTM、Proxy、SOC/NOC、EDR/MDR、iSolator(インターネット無害化)など、多彩なセキュリティメニューで企業のネットワーク環境を保護します。

セキュリティ確保のため脆弱性管理は必須に(まとめ)

今回は、「脆弱性管理」について解説しました。サイバー攻撃が高度化・多様化、高速化の一途をたどる中、今後脆弱性管理は必須となるでしょう。今回のコラムを参考に、まずは社内の脆弱性の有無について確認するところから始めてみてはいかがでしょうか。その際、IT人材の不足などの課題がある場合には、外部ソリューションの活用もぜひ検討してみてください。