脅威ハンティングとは

隠れた脅威を探し出すサイバーセキュリティ

企業や組織を標的としたサイバー攻撃のリスクは、年々急激に増大しています。中には未知の脅威や検出されていない脅威といった、これまで行ってきたセキュリティ対策では防ぎ切れない高度な手口が存在することをご存じでしょうか。こうした脅威にも的確に対応できるサイバーセキュリティ「脅威ハンティング」について解説します。

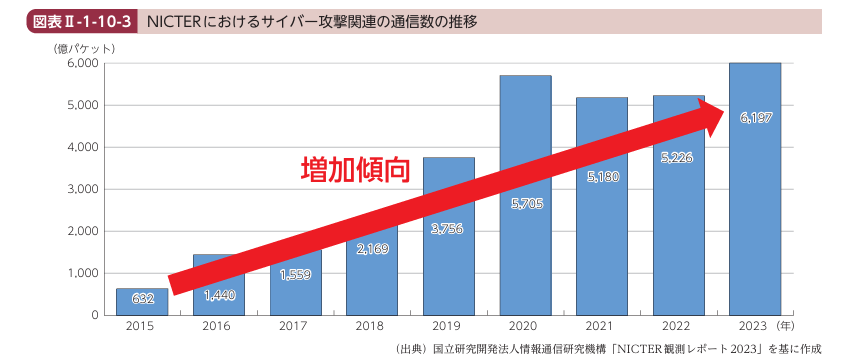

サイバー攻撃の通信数はわずか8年で約10倍に

近年、企業や組織を狙ったサイバー攻撃のリスクが急増しています。総務省の「令和6年版情報通信白書」によると、国立研究開発法人情報通信研究機構(NICT)が運用する大規模サイバー攻撃観測網(NICTER)のダークネット観測で確認された2023年の総観測パケット数は、2015年と比較して約10倍に達していて、これまでの最高となっています。こういった急増の背景には、昨今のIoT機器をはじめとするネットワーク接続端末の爆発的な増加が一因となっているのではと考えられます。

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r06/html/nd21a210.html

実際、サイバー攻撃関連の通信内容を分析すると、さまざまなフィールドに設置されたWebカメラやルーターをはじめとするIoT機器を狙った通信が多く観測されており、サイバー攻撃関連通信全体の約3割を占めています。これはWebページで使用されるHTTP・HTTPSで使用されるポートへの攻撃とほぼ同等の割合です。IoT機器を標的とするサイバー攻撃への対策は、今後優先的に取り組むべき重要な課題と言えるでしょう。

さらに、近年ではランサムウェアによるサイバー攻撃被害が多発しており、社会経済に深刻な影響を及ぼす事例も増えています。このようなサイバーリスクへの対応は、企業や組織にとって喫緊の課題となっています。そこで現在、サイバーセキュリティを強化するための施策の1つとして注目されているのが「脅威ハンティング」です。

脅威ハンティングでは隠れた脅威を発見できる

脅威ハンティングとは、これまで知られていない脅威や、まだ対策されていない脅威に対して、積極的に防御を行うサイバーセキュリティのプロセスを意味します。企業や組織のネットワークや、各種デバイスなどのエンドポイント、さらにはデータ全体にわたって、アラートが発出される前に脅威を検出し、特定します。別名、スレットハンティングやサイバースレットハンティングとも呼ばれ、従来のセキュリティ対策では防ぎきれないような脅威に対応する新しい手法として昨今注目されています。また企業や組織のIT環境において行われる取り組みであるため、SOC(Security Operation Center:セキュリティオペレーションセンター)業務との結びつきが強くなる傾向があります。

脅威ハンティングは、企業や組織のシステムやネットワークに潜んでいる脅威や攻撃を見つけ出します。サイバーセキュリティとして従来から知られている、攻撃者の視点で企業・組織の外部から疑似攻撃を行って脆弱性を洗い出すペネトレーションテストや、主にセキュリティインシデントが発生してからの事後対応であるインシデントレスポンスとは異なり、脅威インテリジェンス(サイバー攻撃などの脅威にかかわる情報収集を行い、分析し、共有するプロセス)や、アノマリー(あらかじめ定めた値と異なる挙動)、IoC(Indicator of Compromise:侵害の痕跡)などをもとに、ゼロデイ攻撃をはじめとする脅威の探索や、検出に重きを置いています。脅威を野生動物に例えるならば、見通しのいい視界の開けたサバンナにいる動物を捕獲するのがペネトレーションテストであり、人間に害を与えた動物の駆除を行うのがインシデントレスポンス、岩陰や茂みに隠れた動物を探し出して捕獲するのが脅威ハンティングと言えるでしょうか。可能ならば、野生動物の被害が及ぶ前に捕獲などの対策を講じたいところではないでしょうか。

脅威ハンティングの目的は、企業や組織のシステムやネットワークに存在する悪意のある活動や脅威の兆候を早期に発見し、被害の拡大を防ぎ、「セキュリティ品質」を向上させることにあります。ちなみにセキュリティ品質とは、企業や組織が保有する情報資産の機密性や安全性、可用性が脅かされるセキュリティリスクに対するセキュリティ対策のレベルを品質としてとらえる考え方です。高いセキュリティ品質の維持には、管理的かつ技術的、物理的な情報セキュリティ対策の導入・実践が必要です。企業や組織が提供している製品やサービスと同様、これからはセキュリティに関しても品質が指標となってくるでしょう。

脅威ハンティングには、「構造化されたハンティング」「非構造化ハンティング」「状況ハンティング」という3つのタイプがあります。まず「構造化されたハンティング」は、すでに認識されている攻撃手法や脆弱性をベースに、過去のセキュリティインシデントに関するデータ、そして脅威インテリジェンスを活用することによって脅威を探し出します。次に「非構造化ハンティング」は、セキュリティアナリストの豊富な知見をもとに探索するもので、デバイスやネットワークに対して調査を行い、すでに知られている脅威に対する施策を強化するというものです。「状況ハンティング」は、企業・組織内のIT環境など、特定のシステムなどにフォーカスして探索を行うものです。たとえば企業内の管理者権限のあるアカウントなど、よりサイバー攻撃を受ける可能性が高い対象を守るために行われます。

脅威ハンティングでは、「仮説の設定」「仮説の実行」「徹底した仮説の検証」という流れによってゴールへ向かうことが一般的です。それぞれのプロセスにおいては、仮説を立てるセキュリティアナリストや異常な振る舞いを見つける調査を主導するハンターで構成されるチームで、常に妥当性を疑うことが重要です。そのうえ、「仮説の設定」では最新のデータが貴重な資産になってきます。すでに確認されている攻撃やマルウェアの対処法を把握することで、より高精度な仮説が設定できるためです。次に「仮説の実行」では、IoCに照らし合わせて確認を行います。ここでは、ユーザーのログインおよび挙動、ポートへの異常なアクセス、レジストリの変更、HTMLの応答、さらには季節などにかかわる変動とは違ったデータ利用パターンの変動などを分析することが重要になります。これにより、侵入検知や侵入対応システムを回避する脅威についても特定することができる「徹底した仮説の検証」が可能になります。

脅威ハンティングのプロセスは、「データ収集」「分析」「対応」「改善」といったステップで実施されます。はじめに、ネットワークトラフィックやログファイル、エンドポイントデータなど、さまざまな情報源からデータを収集します。次に、収集したデータを分析し、異常な活動や潜在的な脅威を特定します。それらの特定された脅威に対して、迅速に対応し、被害を最小限に抑えます。そして、脅威ハンティングの結果をもとに、セキュリティ対策を継続的に実施することで改善につなげるといった流れになります。

実際に脅威ハンティングを行う場合は、サーバーやネットワークから収集したログを分析するSIEM(Security Information and Event Management)や、AIを利用して膨大な量のデータをリアルタイムに分析しセキュリティの脅威を示す可能性のある微妙なパターンや相関関係を特定するUEBA(User and Entity Behavior Analytics)などのツールを利用するのが一般的です。さらに包括的に攻撃内容を把握するという目的で、高性能のEDR(Endpoint Detection and Response)ツールの併用も有効です。また、マネージド型EDRとも呼ばれるMDR(Managed Detection and Response)により、最新のセキュリティ対策と運用を組織外のセキュリティ専門事業者にアウトソーシングするサービスを利用するケースもあります。

このように、探索する際の手法を適宜選択し、適切なステップを踏んだうえで脅威ハンティングを実施することによって、既存のセキュリティ対策の改善点などを明確にできる、潜在的なセキュリティリスクが把握できる、組織のセキュリティ体制をさらに強化できるといったメリットが得られます。その結果、セキュリティ品質の大幅な向上が期待できるという流れになります。

一方で脅威ハンティングを実施するうえで、クリアしておきたい課題も多々あります。たとえば、セキュリティログの収集を行うツールをはじめとした基本的なシステムの導入・整備にかかる稼働やコストを確保することです。加えて、効率的な分析や迅速な対応を行うためのツール同士を連携させる技術やノウハウも欠かせません。さらに、社内にセキュリティ人材を確保することも不可欠です。そのうえで、新たな手口が生まれるサイバー攻撃に対して継続的にスキルや知識をアップデートし続ける必要もあります。昨今の国内ではセキュリティ人材が慢性的に不足しており、多くの企業が人材の確保・育成に頭を抱えているのではないでしょうか。そのような場合、高度なソリューションを提供するセキュリティに精通したプロに託すことも、有効な解決策の1つと言えるでしょう。

脅威ハンティングの複雑なインシデント調査を簡素化・高速化

現在、世界から注目されている「SentinelOne」はNGAV(Next Generation Anti-Virus:次世代型アンチウイルス)やマルウェアの脅威などからエンドポイントを保護するEPP(Endpoint Protection Platform)と、インシデントが発生した後に復旧を行うEDR機能という2つの役割を統合したセキュリティ製品です。またAIを活用することによって、さまざまな機能から得たデータを一元化してスピーディに分析することにより、高品質なセキュリティ対応を実現します。

さらに自律型で実施する多層防御によってさまざまな攻撃を阻止し、シグネチャーを使用せずに、日々の更新や定期的なスキャンが不要のAI技術をベースに既知だけでなく、未知の脅威についても対応します。エージェントに組み込まれた振る舞いAIにより、これまでは対策が困難だったファイルレスマルウェアや、APT(Advanced Persistent Threat:長期間にわたり特定の標的を攻撃し続ける手口)などの巧妙なサイバー攻撃でも、リアルタイムに特定・阻止することが可能です。

SentinelOneは、すでにPCにインストール済みのアプリケーションに対しても防御を行うことができるため、オフラインでも攻撃のブロックが可能です。そのため、社外などにあるネットワークにつながっていないPCに対しても、セキュリティのチェックや、マルウェアの検知や駆除、ウイルス感染前の状態への復旧を自動で実行します。加えて、アラートの画面からワンクリックで修復および回復を実行し、ランサムウェアにより暗号化されたファイルや変更されたシステムをリモートで迅速に回復できます。

そしてSentinelOneの最大の特長は、AIを活用して効率的な脅威ハンティングが実現できることです。ユーザーが自然言語で質問を入力すると自動変換され、それによって本来複雑なインシデントの調査が平易になり、スピーディな脅威検出を実現します。さらに、自然言語での質問について、セキュリティイベントをスピーディにリストアップすることが可能です。このようにして、関連する全指標を総合的に分析し、疑わしい挙動を簡略化することで、通例時間がかかる脅威分析の作業を大幅に効率化できます。

サイバーセキュリティに対する施策として、SentinelOneをスムーズに導入し、運用するには、セキュリティの知見に優れたパートナーの選定が不可欠です。たとえばNTTドコモビジネスでは、標準マネージドサービス「X Managed®」にSentinelOneを標準のセキュリティコンポーネントとして採用しています。そのため、X Managed®にてSentinelOneの導入から運用まで一気通貫でサポートすることができます。SentinelOneはAI分析の活用により、脅威ハンティングの実装を強力に支援します。さらにSASEで多層防御する場合には、X Managed®のXDR機能によりアラートの集約と可視化を行います。NTTドコモビジネスならば、SASE(Secure Access Service Edge)も含めた対応も可能です。脅威ハンティングの実装をお考えなら、まずはNTTドコモビジネスにご相談ください。