CTEMでIT基盤の継続的な脅威対策を実現

年々、サイバー攻撃の手法の巧妙化・多様化が進み、それに比例してサイバー攻撃の被害による事業への影響も長期化・高額化しています。そのため、企業にはこうしたリスクを想定したより効果的なセキュリティ対策が求められています。その有効な事前対策として注目されている「CTEM」について解説します。

事前対策の甘い企業が格好の標的に、そのとき打つべき一手とは?

クラウドの利用拡大やハイブリッドワークの浸透、さらにはIoTデバイスの増加など、企業のITインフラはかつてないスピードで肥大化・複雑化しています。これは同時にサイバー攻撃の「アタックサーフェス(攻撃対象領域)」が急速に拡大していることを意味します。アタックサーフェスの拡大により、攻撃者が狙う入口が増えたことで、すべての脆弱性や設定ミスがビジネスリスクに直結する時代になりつつあるのです。

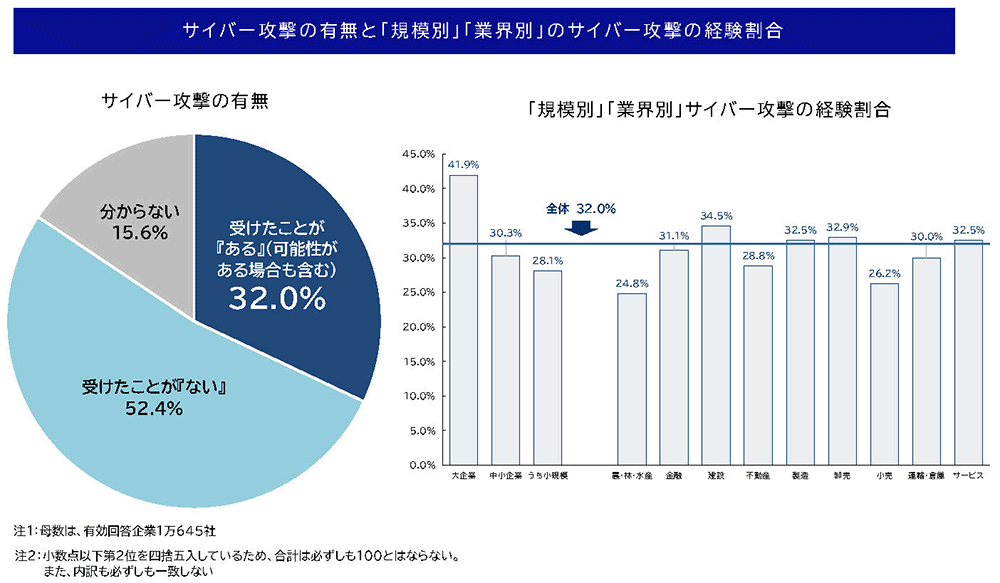

実際、企業の脆弱性を標的としたサイバー攻撃の件数は増加してます。従来のフィッシングやマルウェアだけでなく、最近ではランサムウェアによる大規模な被害、さらには生成AIを悪用した新手の攻撃も多発しています。企業を取り巻くセキュリティ関連の脅威は、ますます複雑かつ高度化しているのです。帝国データバンクが2025年に実施した「サイバー攻撃に関する実態調査」によると、過去にサイバー攻撃を受けたことがある企業の割合は32.0%にものぼります。企業規模別では「大企業」が41.9%と最も多いものの、「中小企業」でも30.3%、「小規模企業」は28.1%という結果になっています。近年の傾向として指摘されているのは、事前対策が手薄な中小企業の被害が特に増加している点です。

さらに警察庁が発表した「令和6年におけるサイバー空間をめぐる脅威の情勢などについて」によれば、2024年の中小企業のランサムウェア被害件数は前年より37%も増加し、被害による事業への影響も長期化・高額化しています。サイバー攻撃は、もはや「対岸の火事」では済まされなくなっており、今後は大企業のみならず、中小企業を含むすべてが自社の問題としてサイバーセキュリティ対策を講じ、BCP(事業継続計画)の一環として脅威への備えを強化する必要があるでしょう。このような状況下で注目されているのが、脆弱性や脅威を「継続的」に管理する新しい枠組み「CTEM(シーテム)」です。

CTEMの導入が企業にもたらすメリットとは

「CTEM(Continuous Threat Exposure Management)」とは、企業のネットワークやシステム、アプリケーションなどに潜む脆弱性や脅威を絶えず監視・分析・評価し、最適な対策を講じることを目的とした包括的なセキュリティ管理フレームワークです。日本語では「継続的脅威露出管理」「継続的脅威エクスポージャー管理」と呼ばれます。ちなみにエクスポージャーとは「露出」「暴露」「さらされること」といった意味があり、セキュリティ用語では、悪意ある攻撃者に脆弱性や設定ミスといった弱点がさらされている状態を指します。小泉八雲の怪談集「耳なし芳一」では、和尚が芳一の全身に経文を書きました。しかし、耳に書き忘れたことで芳一の両耳は亡霊に持ち去られてしまいます。つまり、この場合、芳一の耳(露出した弱点)がエクスポージャーとなっていて、亡霊(攻撃者)にとって「狙いやすい」格好の標的になるものです。

話がやや脱線しましたが、従来の「定期的なセキュリティリスク評価」が“点”での対応だったのに対し、CTEMは絶え間ない監視・分析・評価を続けることで“線”での対応を実現します。CTEMは環境変化や新たな脅威へのリアルタイムな対応により、セキュリティの抜け穴を見逃さない仕組みといえるでしょう。

もともと、CTEMは米国のガートナー社が2022年に提唱した新しい枠組みです。さらに同社では生成AI関連のセキュリティ技術が求められてくるとし、ASM(Attack Surface Management:攻撃面の管理)を含め継続的なCTEMを構成する要素の認知度が上昇と発表し、2026年までにCTEMにもとづいてセキュリティ投資を優先する企業はセキュリティ侵害をおよそ3分の2減らせるだろうと予測しています。

なおASMは、企業のITインフラの攻撃面を可視化して管理する自動化ツールです。CTEMはその枠をさらに拡張し、ASMの持つ攻撃面の可視化に加えて、脆弱性の特定・修正、脅威の動向分析やリスク評価、対応策の継続的な見直しまでをカバーします。つまり、CTEMは「企業にとっての脅威」と「エクスポージャー」を絶えず監視・分析・管理し続ける次世代セキュリティの総合ツールです。分かりやすく説明すると、ASMは「なにが外部に見えているか」を把握するレーダー、CTEMは「見えているものの危険度」を評価して、優先順位をつけて対処する司令塔のようなものです。

それでは、CTEMと従来の脆弱性管理との違いはどこにあるのでしょうか。一言でいえば、アプローチと適用範囲の広さです。脆弱性管理は「既知の脆弱性の特定とパッチ適用」が中心でしたが、CTEMでは攻撃対象領域全体を対象に、未知の脅威や新たなエクスポージャーまでを包括的に管理します。言わば、脆弱性管理は「技術的に危険なところを網羅的に修正する“守り”のアプローチ、CTEMは攻撃される可能性が高いところに集中して守る戦略的な“攻め”のアプローチと言えるかもしれません。

CTEMを導入することで、企業はいくつかのメリットが得られます。1つめは「高度な脅威検知と即応」です。最新の攻撃手法や未知の脆弱性に対して、リアルタイムで対応可能になることです。2つめは「セキュリティ投資の効率化」。リスクに応じた投資の優先順位付けにより、コストと効果の最適化が図れることです。そして3つめが「BCP・ブランド価値の向上」です。企業の事業継続と信頼性向上に直結する的確な対応ができるようになり、万一のトラブル発生時にも被害を最小化できることです。

CTEMの導入を成功させるポイント

CTEMは先進的な管理手法ですが、導入には慎重な計画と段階的な運用が必要になります。成功のカギとなるのは、以下の3つのステップをきちんと実践することです。

導入計画の策定

事前に綿密な計画を立てることがCTEMの導入には不可欠です。まずはプロジェクト計画書を作成し、すべての必要なタスクを洗い出し、担当者を決めて明確なスケジュールをつくります。そこから設定変更やシステムテストといった移行に関連する詳細な計画を立て、技術的・人的リスクなどを明らかにしたリスク対応マトリックスを作成します。さらに、経営層や現場責任者など関係者全体へのCTEM導入の目的やメリット、具体的なスケジュールなど目的とメリットの周知も不可欠になります。

導入と設定

小規模な範囲からパイロット導入を実施し、システム挙動や問題点を洗い出します。ここでパフォーマンスや安定性、ユーザビリティを十分に検証して、本番環境でのトラブルを最小限に抑えるスムーズな移行に備えます。その上で必要な機能追加や設定変更を行い、本番環境や全社展開に取りかかります。次に、システム全体の性能を最大化するとともに誤検知を最小限に抑える設定のチューニングを行います。これらを経て、CTEMの最適化を行うことが組織のセキュリティレベル向上の大きな布石となるのです。

運用と継続的改善

本番環境の運用後も、効果を最大限に引き出す定期的な有効性評価と継続的な改善を行います。CTEMの運用では以下の5つのサイクルを絶えず回していくことが重要となります。

- 「Scoping」(対象範囲の設定)

自社にとって守るべき範囲やリスクの高い領域を明確に定義します。ネットワークやサーバー、クラウド、IoTデバイスなど多様なIT資産を棚卸し、シャドーITの有無も明らかにしておきます。その上でどこが最も攻撃を受けやすいか、事業継続に不可欠なシステムはどれか、侵害された場合に及ぼす影響の大きさなどを網羅的に把握して対象範囲を設定します。 - 「Discovery」(発見・検出)

設定した範囲内にあるIT資産を確認し、それらの脆弱性や設定ミスなどの潜在的な脅威を検出します。最新セキュリティ情報の収集に加え、それにもとづくハードウェアやソフトウェア、ネットワークといった範囲内のIT資産の脆弱性スキャン、ネットワークスキャンなどを行い、攻撃者が悪用する可能性のある脅威を特定します。 - 「Prioritization」(優先順位付け)

発見されたリスクに対して、事業への影響度や攻撃の可能性、既存の対策状況など、脆弱性の深刻度を多角的に評価したリスクアセスメントにもとづいて優先順位を設定します。リスクが高い項目から着実に対策を進めます。たとえば、認証が弱いシステムの脆弱性、外部公開サイトの設定ミスなどは最優先で対処すべきでしょう。 - 「Validation」(検証)

優先順位をつけて実施した対策の有効性を確認する検証を実施します。ペネトレーションテスト(疑似攻撃)や診断ツールにより、再スキャン、システム監査などを行い、実際にリスクが低減されているかを定量的に評価します。不備が見つかった場合は速やかにフィードバックし、追加対策や改善へとつなげます。 - 「Mobilization」(対策の実行)

検証結果から有効性が確認された対策を全社に展開して、組織全体のセキュリティ体制を強化します。システム設定の修正やパッチ適用はもちろん、従業員教育や運用ルールの見直し、インシデント対応計画の刷新なども含め、技術・人・プロセスが一体となった運用体制を築くことが重要になります。

これら5つのプロセスを途切れることなく回し続けることが、CTEM運用のポイントです。常にIT基盤の脆弱性や脅威を最新の状態で把握し、迅速かつ的確な防御で守り抜くCTEMは、単なるツールや手法ではありません。企業の「セキュリティ文化」の指針を築き、支える持続的なプロセスです。だからこそ、組織内におけるベストプラクティスの共有と適用は成功の秘訣といえるでしょう。

プロが継続的にCTEMの導入・運用をサポート

CTEMを選ぶ際には、いくつかのポイントがあります。まず、脆弱性管理や脅威インテリジェンス、インシデント対応など、自社のセキュリティニーズを満たす機能が網羅されているかを確認しましょう。加えて、組織の成長や新たな脅威の出現に対応できる定期的な機能追加を含めた拡張性があるかも重要なポイントです。さらに、既存セキュリティシステムとの連携を考慮したスムーズな導入と運用ができるか、提供するベンダーに技術サポートやトレーニングプログラム、コミュニティサポートがあるかも評価基準となります。

CTEMの導入ではシステム統合が複雑になることが多く、社内のセキュリティポリシーと運用方針の整合性も必要になるため、従業員のトレーニングも欠かせません。組織の規模などによっては、検討が難しいケースもあるのではないでしょうか。特にセキュリティに知見を持つIT人材が不足している場内などには最初の一歩でつまずくリスクがあるため注意が必要です。こうした場合には、社内で利用しているIT資産の管理から始めてみる、あるいは自社対応が困難な場合には頼れるプロに託してしまうという手もあります。

たとえば、NTTドコモビジネスの「VxGPlatform」(ブイエックスジープラットフォーム)はニューノーマル時代のネットワーク&セキュリティ基盤をまるごと提供するマネージドセキュリティサービス(MSS)です。オンプレミスやクラウド、データセンターなどIT環境の全域を見守る統合的なセキュリティ対策に必要な機能をオールインワンで提供します。自社に必要なメニューのみを自由に追加できるため、日々高度化・多様化するサイバーリスク対策など、セキュリティレベルの維持に伴う運用管理を低コストにアウトソースできます。

VxGPlatformは、「継続的な脅威監視」「脆弱性管理」「インシデント対応」「レポート作成」といったCTEMの導入・運用をサポートする非常に有用な機能も備えています。導入から運用まで一貫してプロが伴走し、手厚いサポートを受けられることも大きな魅力です。

繰り返しになりますが、CTEMは導入で終わる“点”ではありません。企業の「セキュリティ文化」として根付かせ、継続的な改善を回し続ける“線”の取り組みが重要になります。VxGPlatformのような統合サービスを活用することで、自社のセキュリティレベルを継続的に高め、巧妙化するサイバーリスクから企業と顧客、ブランドを守ることができるでしょう。「CTEMのはじめの一歩」に迷ったら、まずは信頼できるプロバイダーやNTTドコモビジネスの専門家へ相談してみることをおすすめします。これからの時代、継続的で全方位的な脅威対策こそが、企業の持続的成長を支える盤石なIT基盤の条件となるのです。