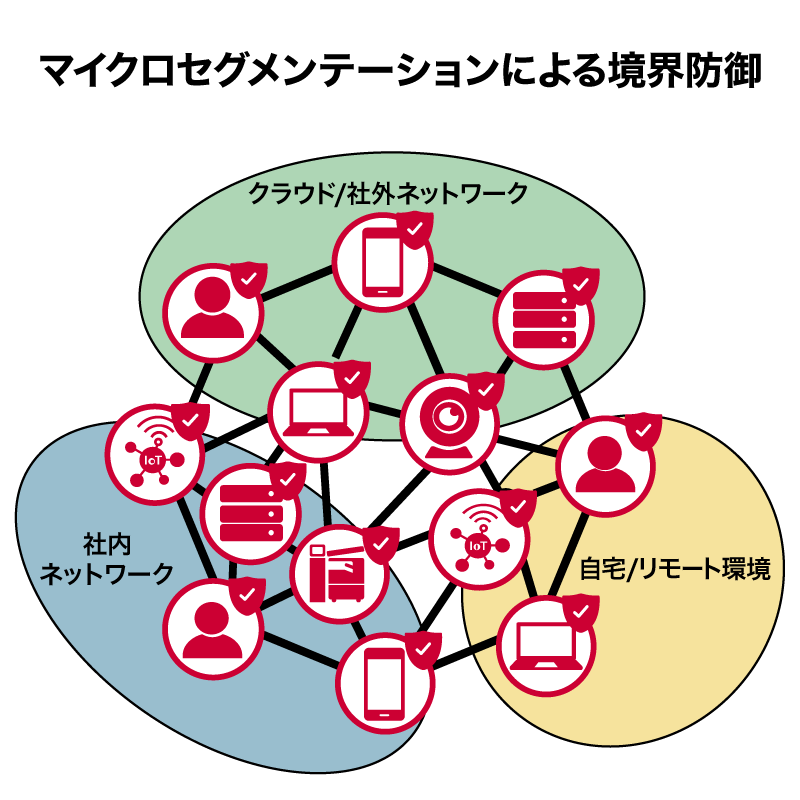

マイクロセグメンテーションとは、ネットワークだけでなく個々のデバイスやユーザー、アプリケーションに至るまで、きめ細かいアクセス制御を行うことができるセキュリティ技術の1つです。

分かり易い例で説明すると大型の船舶には水密区画というものがあり、船の内部を細かく区画に分けています。これにより船体の一部が浸水したとしても被害を局所化し船全体が沈没しないようにすることができます。

マイクロセグメンテーションはこの水密区画と同様の考え方です。企業のネットワークに何らかの手段で侵入されたとしても、きめ細やかなアクセス制御を講じることによって影響範囲を最小化し、事業継続性を維持することにつながります。

なお、ラテラルムーブメントとは、メールの添付ファイルやWebサイト上の不正プログラム、マルウェアを含んだUSBの接続などによって、PCやサーバーなどに侵入した脅威が、ネットワーク内を横移動して侵害範囲を拡大していくことを指します。

マイクロセグメンテーションによって、許可されたデバイスやユーザーのみが特定のセグメントにアクセスする仕組みを構築できるため、ユーザーは高いセキュリティ対策が適用された環境で通常の業務を継続することができます。

また、クラウド・コンテナ環境などのように、構成が複雑化しやすく、変化しやすい領域への制御を容易にします。加えてエージェントをインストールすることでGW(ゲートウェイ)が通信を制御する一極集中型から、個々のデバイスが通信制御する環境への移行も実現可能です。