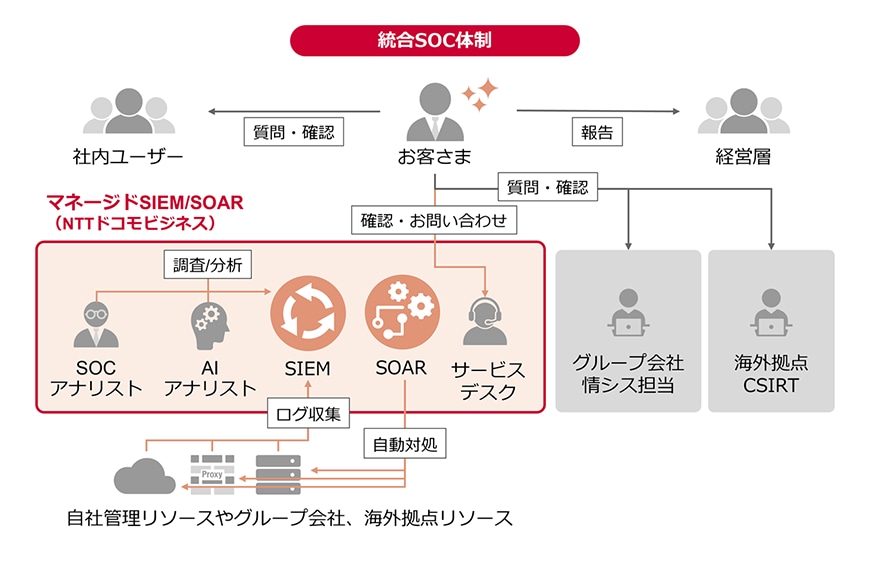

NTTドコモビジネスは、セキュリティ運用効率化ソリューション「マネージドSIEM/SOAR」を活用した「統合SOC」の運用体制構築を支援しています。

統合SOC体制を構築することで、従来のように拠点・国・製品別・MSSにログや運用体制が分散していた状況から脱却でき、セキュリティ運用の一元化が実現します。Microsoft Sentinelを基盤としてSIEMにセキュリティログを集約し、SOARとの連携により自動対応を実施できるよう、支援が可能です。

さらに、NTTドコモビジネスのAIアナリストやSOCアナリストがログを横断的に相関分析。SOARの自動対応では対処できない場合には運用者がリモートから手動で対応し、サービスデスクと連携してお客さま対応を行うため、窓口が1つになります。24時間365日体制で迅速なインシデント検知・対処を行うのも特長です。

グループ会社・海外拠点を含めたセキュリティログの集約によって、企業全体のセキュリティ強化に貢献します。無駄を省き、最適な投資で最大の効果を実現できるのが、統合SOC体制を利用するメリットだといえます。

NTTドコモビジネスは、グローバル統合SOCの導入・運用実績が豊富で、全世界で合計40,000IDを運用した事例も。また、一部製品における自動化率は95%の実績で、お客さまの業務負担軽減を実現しています。

一般的に、Microsoft Sentinelは導入や維持管理が懸念されがちなソリューションですが、NTTドコモビジネスではこれまで蓄積した運用ノウハウを活用し、分析ルール・プレイブックの作成・開発・不具合改修などマネージド型で柔軟に取り組んでいます。また、Microsoft社と強固なパートナーシップにより、AIを含めたセキュリティの専門知識を磨き続けている点も特長です。

「セキュリティ担当者の運用負担が大きい」「リソースが限られている」「これからグローバル統合SOC体制をめざしたい」という課題を抱えている企業のご担当者さまは、ぜひ一度NTTドコモビジネスへお問い合わせください。