テーマ / Theme

テーマ / Theme

ビジネスを加速させるための取り組みをご紹介

SaaS利用の増加やテレワークの拡大により、社内VPNの出入口となるインターネットゲートウェイがボトルネックとなり通信が遅延するケースが増えている。

課題/ Issue

通信量の増加でインターネットゲートウェイの帯域、セキュリティに不安がある

Microsoft 365、Google WorkspaceといったSaaSの利用が拡大し、AWS、AzureといったIaaSへの基幹系システムの移行が加速するなど、昨今のビジネスシーンではクラウド利用が増加傾向にある。これに伴い、社内から外部サービスへ接続する機会は増えている。さらにコロナ禍によりテレワーク、リモートワークが拡大したことで、逆に社外から社内VPNへのアクセス数も伸び続ける一方だ。

このような状況において、インターネットと社内VPN、いわゆる社外と社内を安全につなぐ「強固な門」となる従来型のインターネットゲートウェイ(IGW)に、さまざまな課題が顕在化している。社内外からの通信量が急増したことでIGWがボトルネックになり通信が遅延し、業務に支障が出る。あるいはインターネット接続が増えたことで、従来のセキュリティ対策に不安を抱える企業も多い。

そもそもオンプレミスで構築された一般的なIGWでは、トラフィックの急増に対応することは難しい。DR、BCP対策としてバックアップのIGWを構築するケースもあるが、あくまで非常用のため通常時は活用できないという落とし穴もある。このような固定された集約型のIGW構成を改善することは、喫緊の課題だ。

概要/ Overview

分散型のIGW構成でトラフィックの課題を解決

1つの出入口しかない集約型のIGWでは、クラウド利用、テレワーク拡大といったニーズに対応することは困難だ。これからは、従来のオンプレミスで運用していたIGWをクラウド環境へ移行し、リージョンごとに複数の出入口を併用する分散型のIGW構成に切り替えることが解決の早道だと言える。

クラウド上で提供される分散型IGWサービスを活用するケースもある。このケースでは、相互/中継接続基盤と併用することで、複数リージョンにIGWを自在に配置。一極集中だったトラフィックを分散させるという特長を持っている。東京と大阪といった距離を置いた分散配置を行うことで、DR、BCPの要望に応える高可用性も確保できる。しかも、双方のIGWは常時稼働しているため、一方が故障した際には自動的に切り替わるようになっており、これまでのような非常用のバックアップIGWを構築する必要はない。

さらに、IGWごとにファイアウォール、IPS、URLフィルタリング、サンドボックスといったUTM機能が組み込まれているため、クラウド、インターネット利用を想定した充分なセキュリティ対策を講じることもできる。つまり通信の安定性と安全性の課題を解決する、一石二鳥のサービスと言えるだろう。

現在利用中のVPNが対応サービスであることが前提になるが、オンデマンドでの一元設定も可能だ。IGWの即時開通はもちろん、トラフィック量の変動に合わせた拡張も容易に行える。しかも帯域課金で提供されるため、ユーザー数課金に比べてコスト最適化が図れることも大きなポイントだ。

ユースケース / Use Case

ユースケース / Use Case

業務の変化・メリットをご紹介

トラフィック予想が困難なSaaS運用のコスト最適化

Microsoft 365のTeamsなどを導入したものの、どこまでエンドユーザーに使われるのかトラフィック量が予測できないケースは多い。こうしたケースでは各SaaS会社が提供する公式計算ツールでおおよその帯域を割り出し、いったん分散型IGWを導入して利用を開始するのがセオリーだ。その後、利用されたトラフィックに応じてIGWを調整することで運用コストの最適化が図れる。

既存IGWを活かしたSaaS専用IGWの新設

オンプレミスのIGWを利用する場合、例えばSaaSの利用でトラフィックが逼迫していても契約期間に縛られてリプレイスがままならないことがある。こうしたケースでは既存のIGWを活かしたまま、別に分散型IGWを導入すればいい。既存IGWで一般的な通信を流し、新設のIGW SaaSのトラフィックのみを振り分けて流せる構成にすることで解決できる。

ユーザー数見合いのコスト高を解消

朝の出勤、夕方の退勤時に利用するSaaS型の勤怠管理サービスのみを導入している場合、ユーザー数見合いの課金体系のIGW運用は割高になることが多い。このような通信量が少ない割にコスト高になるケースは、帯域課金の分散型IGWに置き換えることで解決できる。さらにIGWの導入が進まないといった運用コストが障壁となっているケースでも有効だ。

リファレンスアーキテクチャ / Reference Architecture

リファレンスアーキテクチャ / Reference Architecture

システム構成をご紹介

主な前提・要件/ Assumptions & Requirements

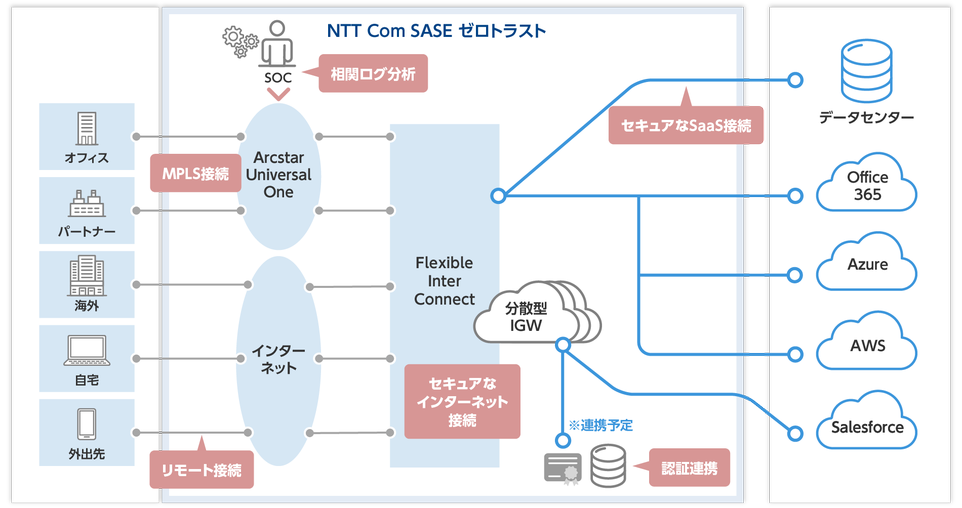

- オンプレミスで運用している集約型のIGWを、クラウド上の分散型IGWに切り替える、あるいは既存IGWと併用することで、SaaSなどの膨大なトラフィックを分散する。

- 分散型IGWは個別にUTM機能を備えているためクラウド、インターネット利用の安全性も向上できる。

- トラフィック量に応じてIGWの増減が迅速、容易にできるため運用コストの最適化が可能。運用の負荷も軽減できる。

アーキテクチャ上のポイント/ Point

<本構成のポイント>

- インターネット接続、VPN接続を併用したハイブリッド構成でもIGW運用を実現

- 相関ログ分析、認証連携によりセキュリティ対策の強化も可能(予定)

- 自宅、外出先からセキュアにアクセスできるリモート接続サービスも提供

- 本IGWは、NTTComのSASE(ゼロトラスト)を実現するコンポーネントのひとつ

<導入効果>

- トラフィック増大による通信遅延の解消

- UTM機能の個別実装による安全性の強化

- IGW運用コストの削減、最適化

-

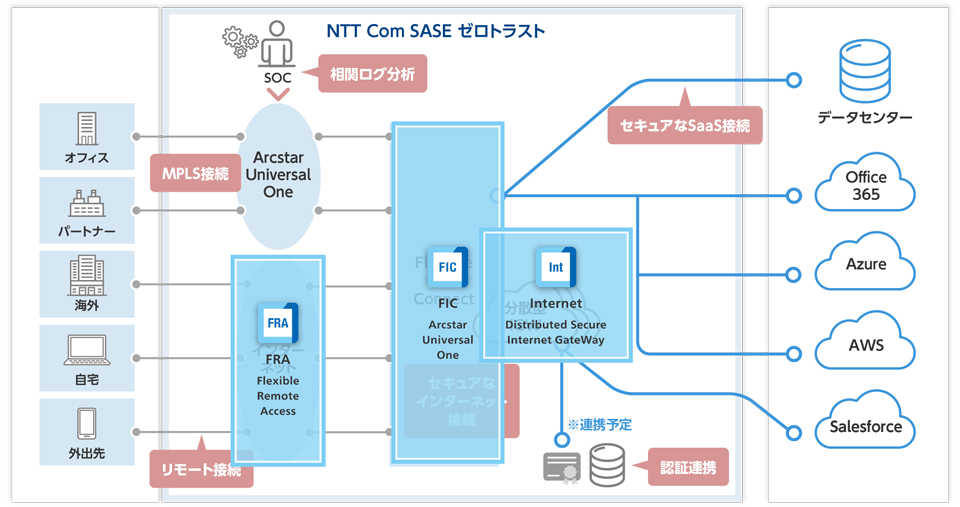

Flexible InterConnect

Flexible InterConnectマルチクラウド環境を簡単・柔軟に接続可能な次世代サービス

-

Distributed Secure Internet GateWay

Distributed Secure Internet GateWayデータセンタを跨いだ広域負荷分散されたお客さま専用のセキュアなInternet GateWayをオンデマンドで提供します。

-

Flexible Remote Access

Flexible Remote Accessオンプレミスやパブリッククラウドに点在する社内業務システムや SaaS など各種の ICT サービスに、在宅勤務環境などどこからでもセキュアに接続。

各機能説明

- 1VPN、相互/中継接続基盤

-

VPN(仮想私設通信網)と相互/中継接続基盤は、お客さま拠点のオンプレミスサーバー、クラウド型オブジェクトストレージ、有事の際に起動するクラウドサーバーの間を接続します。インターネットのみを利用する場合に比べて、一定の情報セキュリティを確保しながら、安定した速度で通信が可能です。

[ポイント]

- ・VPNの種類を大きく分けると、「IP-VPN」「IP-VPN」と「インターネットVPN」の2つが挙げられます。取り扱う情報に応じて、VPNに求めるセキュリティ、品質(速度、遅延、利用可能時間など)、費用などを考慮し、最適なVPNを選択する必要があります。

- ・IP-VPNは通信業者が独自に保有するIP通信網を利用するVPNです。メリットは、専用の通信設備を使うため、セキュリティレベルが高く安全な環境を構築することができる点です。サービス品質保証(SLA)があることが多く、複数拠点で大容量のデータのやり取りをするときでも通信が安定します。デメリットは費用が大きい点です。

- ・インターネットVPNは、インターネットと、IPsecやSSLといった通信の暗号化技術とを組み合わせたVPNです。メリットは、共用のインターネットを活用することで費用を低減できる点です。デメリットは、共用の設備が混雑して通信が遅くなったり、大幅な遅延の変動が生じたりするなど、サービス品質が安定しない点です。

- ・通信が途切れると業務に大きな影響が生じると想定される場合には、バックアップ設備をあらかじめ用意し冗長構成をとることが重要です。冗長構成の要素には、アクセス回線(例えば光回線と無線(LTE)との併用)、お客さま建物内の回線終端装置(ルータ、ONU等)などが挙げられます。構成要素ごとにどこまで冗長化するかを費用との兼ね合いで検討する必要があります。

- ・現在の業務だけでなく、リモートワークや、Microsoft 365、Salesforce.comなどSaaSの利用といった今後の業務の変化も考慮し、柔軟なVPNを選択することが望ましいといえます。

- 2インターネットゲートウェイ(IGW)

-

インターネットと社内VPNなどのネットワーク接続するための機器、仕組みのことです。昨今のビジネス環境ではSaaS、IaaSといったクラウド利用の増大、テレワークの拡大などに起因してトラフィック量が増大し、IGWがボトルネックとなり通信の遅延が生じるケースが増えています。

[ポイント]

- ・最近ではクラウドサービスの業務利用が増えたことでIGWの重要度がより高まっています。

- ・IGWにはオンプレミスの「集約型」とクラウドの「分散型」の2タイプがあります。

- ・従来のオンプレミスで構築された一般的な集約型IGWは昨今のクラウドサービス利用を想定して設計されていないため、膨大なトラフィックに対応できるキャパシティはありません。このためIGWがボトルネックとなり通信の遅延などが発生し、SaaSを利用した業務の生産性を低下させるリスクがあります。

- ・いま、集約型IGWに代わり注目を集めている分散型IGWは、複数リージョンにIGWを自在に配置、一極集中だったトラフィックを分散させSaaSを安定運用させる特長があります。東京と大阪といった距離を置いた分散配置を行うことで、DR、BCP 対策をコストミニマムで実現することも可能です。

- ・IGWごとにファイアウォール、IPS、URLフィルタリング、サンドボックスといったUTM機能が組み込まれているため、クラウド、インターネット利用を想定した充分なセキュリティ対策ができます。

- ・クラウドサービスのためトラフィック量の変動に合わせた拡張も容易です。しかも帯域課金で提供されるため、ユーザー数課金に比べて運用コストの最適化が図れる強みもあります。

このページのトップへ