「Emotet」の脅威から企業を守り抜く感染対策ポイント

2014年に初めて検出されたマルウェア「Emotet(エモテット)」は、壊滅されるたびに巧妙に進化し、2023年現在でも感染の猛威を奮い続けています。このマルウェアの被害に備えて、行っておきたい対策について解説します。

そもそも「Emotet」とは、どんなマルウェアなのか?

年々、手口を変え巧妙化するサイバー攻撃、とりわけ対策を行っておきたいマルウェアの1つが「Emotet(エモテット)」です。マルウェアとは不正かつ有害に動作させる意図で作成された悪意あるソフトウェアや悪質なコードの総称であり、ウイルス(コンピュータウイルス)、ワーム、ランサムウェア、トロイの木馬などがあります。

ウイルスは単体では存在できず、寄生するファイルを必要とし、自分自身を複製して増殖します。ウイルスに汚染されたメールの添付ファイルなどを開くと、デバイスがウイルスに感染します。ワームはウイルスとは異なり単体で存在し、関連するマシンからマシンへと自己増殖します。ソフトウェアやOSのセキュリティ上の問題を悪用し、ユーザーの介入を必要とせずに作動します。ランサムウェアは被害者のマシンに勝手にインストールされ、そこに格納されたファイルを暗号化し、データ復元のための身代金を要求します。

そしてトロイの木馬は寄生するファイルを必要とせず単体で存在し、自己増殖を行いません。一見、無害なプログラムを装って侵入し、さまざまな攻撃を仕掛けるという特徴があります。ギリシャ軍が巨大な木馬の中に兵を潜ませてトロイ軍の城内に侵入し、難攻不落のトロイを陥落させたギリシャ神話の「トロイの木馬」(トロイアの木馬)の挙動に似ているため、その名がつけられました。コンピュータ黎明期から存在するトロイの木馬ですが、昨今、猛威を奮い続けるEmotetもトロイの木馬の一種です。

EmotetはWordやExcelといった添付ファイルのマクロなどを利用して、デバイスの使用者に気づかれずに侵入するという、検知できない手口が主流です。2014年に初めて検出され、2019年には最も流行した脅威の1つとされました。2021年1月、欧州刑事警察機構(Europol)による大規模な対策を実施し、ウクライナ警察がEmotetのサイバー攻撃の指令を行うC&Cサーバーの管理者2名を逮捕し、テイクダウン(無害化・停止措置)に成功したと報じられます。しかし、逮捕された2名が中心人物ではない可能性もあり、わずか1年も経たない2021年11月に、脅威は去ったと思われていたEmotetの活動再開が確認されたのです。その際、新たに発見された攻撃手法の1つは、メール本文中のURLリンクをクリックすると、PDFファイルがあるような画面へ誘導されて、PDFファイルを閲覧するソフトを装ったウイルスをダウンロードさせるというものでした。

日本でも被害が急増、その巧妙な手口とは?

Emotetの感染経路はメールが大半を占め、感染を狙うメールに添付されたWordやExcelのファイルにマクロの実行を促す文面が仕込まれています。受信者が気づかずに「コンテンツの有効化」をクリックするとマクロが起動してEmotetに感染します。日本でもメールの件名に「RE:」をつけて、実際の返信を装ったメールに偽装する、なりすましメールが大量に送付される「ばらまき攻撃」が発生しています。

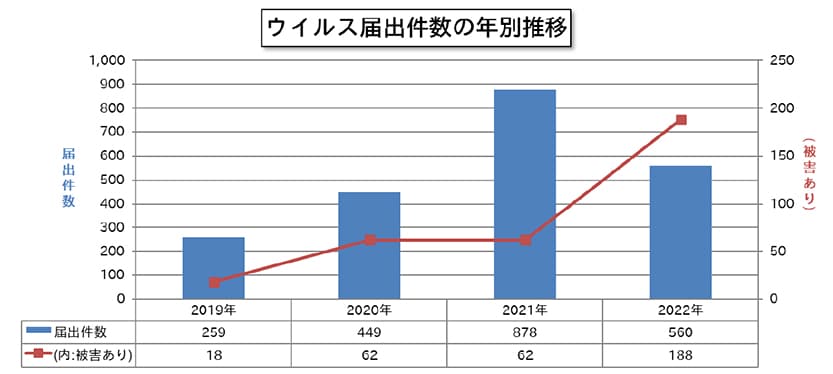

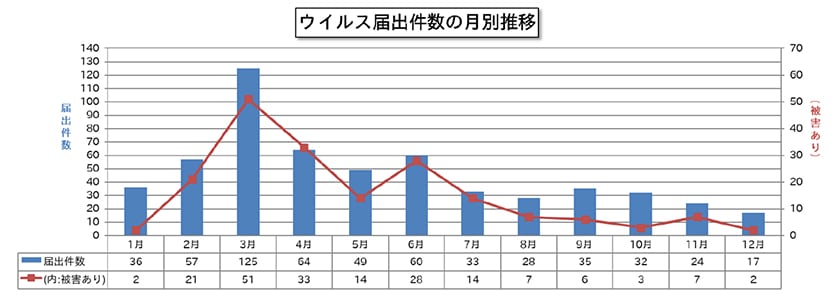

日本国内でのEmotet感染は年々増加しており、情報処理推進機構(IPA)では2022年のウイルス感染被害の届出188件のうち、Emotetの被害件数が145件を占め、月別では年度末の3月のウイルス感染被害の届出が最も多く51件、このうちEmotetに関する届出が42件にも上っています。

たとえば、2019年12月に発生した大手電力会社のEmotet感染は同社に大きな被害を与えました。系列子会社の従業員が使用していたPC1台が感染し、個人情報である社内外のメールアドレスやメール本文を含むデータのファイルが作成され、勝手に外部と通信していた形跡が確認されました。これにより社外関係者449件、社内関係者2,969件のメールアドレス、メール文125通が流出した可能性があると報告されています。たった1台のPCを起点として、ここまで大きな被害が生じてしまうのです。

新しいところでは、2022年5月、ヨーグルト・牛乳の通信販売を行う企業でも従業員のPCがEmotetに感染していることが判明しました。これにより同社のメールサーバーからアドレスなどの情報が盗まれ、同社や無関係の取引先を装った不審なメールが関係者に一斉送信されるという被害が発生しています。さらに社内外関係者の氏名やメールアドレス、件名などの機密情報が情報漏えいした可能性もあるといいます。事業規模の大小に関わらず、Emotetの標的は多岐にわたるため細心の注意が必要です。なお、マルウェアの被害を受けた感染企業一覧を公表するサイト、マルウェア「Emotet」に感染した企業一覧(2022年4月~6月)もあります。

Emotetは2022年11月に沈静化したものの、2023年3月には活動を再開しています。IPAはもとより、日本を代表するCSIRTでもあるJPCERT/CC、さらには警視庁のサイバーセキュリティ本部も感染再拡大に関する注意喚起を呼び掛けています。最新の手口はメールに添付されたZIPファイル内に、500MBを超えるWordファイルを添付するケースが確認されました。これは、セキュリティソフトなどの検知を回避する狙いがあると推測されています。加えて、「Microsoft OneNote形式のファイルを悪用する」「Windowsのショートカットリンクファイル(.lnkファイル)を用いる」「感染端末の近隣にある無線LAN(チェックネットワーク)に侵入して拡散する」といった、さまざまな手口が確認されています。

Emotetは自社のみならず、サプライチェーンなどの取引先や顧客などにも被害がおよびます。外部から見た企業の評価である、レピュテーションを下げないためにも早急な対策が必要といえるでしょう。

Emotetの感染を防ぐ有効な対策とは?

警視庁では、Emotetの被害を防止するいくつかの対策を呼び掛けています。具体的には、「OSやソフトウェアを最新の状態に保つ」「IDやパスワードを適切に管理する」「ウイルス対策ソフトを導入する」などです。加えて、「不審なメールだけではなく、たとえ自身が送信したメールへの返信に見えるメールでも不自然な点があれば添付ファイルを開かない」「メール本文中のURLリンクはクリックしない」「メールに添付されたファイルを開いた際にマクロやセキュリティに関する警告が表示された場合には『マクロを有効にする』『コンテンツの有効化』というボタンはクリックしない」「セキュリティ警告を無視するような操作をしない」といった組織内での注意喚起も重要です。あらかじめマクロ自動実行機能を無効化しておくよう、呼びかけることも効果的でしょう。

従業員のリテラシーを底上げするのであれば標的型メール攻撃訓練を利用するのも一手です。これは従業員向けにインターネット接続環境で標的型攻撃メールを疑似体験する訓練サービスです。ウイルス対策だけでは完全に防ぐことは難しい対策として、従業員の訓練を通じて「不審なメールを開かない」といった意識づけが徹底できます。あるいはパスワード付きZipファイルを送り、その後、パスワードを同一経路で送る「PPAP」から脱却し、ファイルのやり取りをファイルストレージサービスに切り替えるのもEmotet対策としては有効です。

加えて、メールセキュリティ製品や不正通信ブロックサービス、さらにはPCなどのエンドポイント端末を対象に監視と異常検知を行うEDR(Endpoint Detection and Response)、PCやサーバーなどの端末(エンドポイント)をマルウェア感染から守るEPP(Endpoint Protection Platform)の導入もEmotet対策としては有効ですので、検討してみてはいかがでしょうか。

もし感染の疑いが感じられたら、自身でEmotetの感染の有無を判断できる確認方法もあります。JPCERT/CCのサイトに公開されている、Emotet感染状況を確認できる駆除ツール、チェックツールである「EmoCheck(エモチェック)」を活用したり、「マルウェアEmotetへの対応FAQ」を参照しましょう。万一感染が判明した場合は、「感染したPCをネットワークから隔離する」「感染したPCで使用していたメールのパスワードを変更する」「すぐに警察へ通報・相談する」といった対応が必要です。感染したらどうすればいいのか、事前に備えておきたいところです。とはいえ、次々に新たな巧妙な手段で侵入してくるEmotetの対策は後手に回ることが多く、ここに挙げた感染対策や感染後の対応だけでは必ずしも十分とはいえません。

新たなEmotetの手口に備える一手がある

最新のEmotet手口に対応するためには、まず最新の脅威を知る必要があります。その方法としては、世界中のセキュリティ情報から脅威情報を収集し、リアルタイムにブロックリストに登録することで最新の脅威からブロックするBDAP(Blocklist Distribution Automatic and Protection)などが挙げられます。このBDAPと連携したセキュリティソリューションの導入は、かなり大きな効果が見込めるでしょう。

たとえば、BDAPと連携した、NTT Comの「VxGPlatform®」(ブイエックスジープラットフォーム)は、ニューノーマルの時代において欠かせないネットワーク&セキュリティ基盤をまるごと提供するマネージドセキュリティサービス(MSS)です。オンプレミスやクラウド、データセンターなどIT環境の全域を見守る統合的なセキュリティ対策「サイバーセキュリティ・メッシュ」に必要な機能をオールインワンで提供します。

VxGPlatform®では、VPNからのインターネット接続、各種クラウドへの接続、社外からのインターネット回線を利用したリモート接続など幅広い接続方式が選択できます。リモートワークの推進や各種クラウドサービスの新規利用などで日々増加するネットワークトラフィックに合わせた回線帯域の変更も可能です。

さらにFW/UTM、VPNからのインターネット接続用Proxy、クラウドProxy、EDR、SOC(セキュリティオペレーションセンター)/NOC(ネットワークオペレーションセンター)などでネットワーク環境をセキュリティの脅威から守ります。デバイス管理からログ管理、Configバックアップ、ファームウェア管理、設定変更などまとめて1つのポータル上から閲覧・実行でき、煩雑になりがちな機器の構成管理の稼働も抑制可能です。

加えてZTNA(ゼロトラストネットワークアクセス)技術を用いたリモート接続方式、NTT Com独自の多層防御サービスにより、未知のセキュリティ脅威に対しても自動遮断を実行できます。万一のリスクに備えたサイバーリスク保険の提供により、有事に保険を活用したセキュリティ追加対策費用の捻出も可能です。

新たなEmotetの脅威はもちろん、多角的なサイバーセキュリティ対策を講じるために、基本基盤から始められ、用途に応じて各種オプションを自由に追加できるVxGPlatform®の導入を検討してみてはいかがでしょうか。サイバー攻撃に対して組織に求められる耐性力および回復力である、「サイバーレジリエンス」を持つ強靭な企業に生まれ変わる有効な一手となるでしょう。