サイバーセキュリティ・メッシュは

分散データを"面"で守る

クラウド利用の増加やリモートワークの拡大などにより、重要な情報資産などが分散する企業が急増化しています。そのような中、2022年のサイバーセキュリティ対策のトレンドとして注目されているのが、サイバーセキュリティ・メッシュです。サイバー攻撃から資産を防御する、サイバーセキュリティ・メッシュの手法を紹介します。

境界から飛び出した重要な資産がサイバー攻撃の標的に

DX推進に向けたクラウド活用の増加や、コロナ禍に伴うリモートワークの拡大により、従来のオフィス中心のビジネス環境、組織構成を、さまざまな拠点に人材を配置する「分散型エンタープライズ(分散型企業)」へと切り替えるケースが増えています。これは、昨今主流になりつつある、オフィスなどの場所にとらわれず好きな場所で働くというワークスタイル「WFA(Work-From-Anywhere)」を実現する組織構成でもあります。

企業情報が各所に点在する分散型エンタープライズ(分散型企業)の場合、従来の「信用できる社内」と「信用できない社外」に境界を設けて対策を講じる境界防御では、最新のサイバー攻撃から情報資産を守ることは困難でしょう。しかも組織内のみならず、サプライチェーン全体のリスク管理「サプライチェーンリスクマネジメント(SCRM)」の観点も必要です。SOC(Security Operation Center)やセキュリティチームを統括するCISO(Chief Information Security Officer)にとってセキュリティ基盤、セキュリティモデルの抜本的な見直しは急務といえるでしょう。

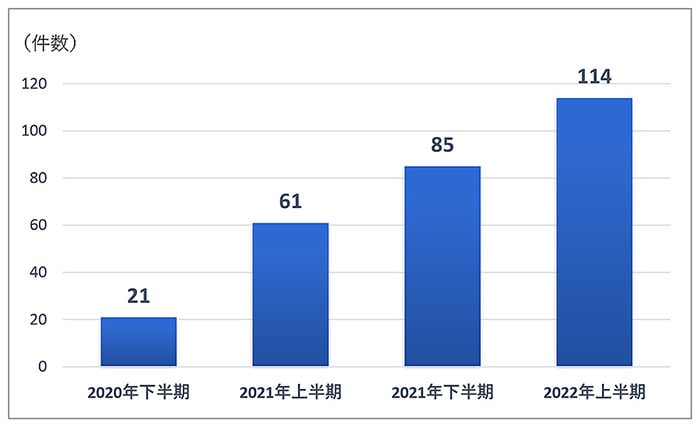

IPA「情報セキュリティ白書2022」によると国内企業・団体のランサムウェア被害の報告件数は急伸しています。ランサムウェアとはターゲットのデバイスをロックして身代金を要求し、身代金を支払わない限り、ロックを解除しない、あるいは情報を暴露するなどと脅迫するマルウェアです。2021年中にランサムウェア被害を警察に報告した企業に対して警察庁が行ったアンケート調査によると、企業・団体等の被害件数の54%が中小企業でした。おそらく、秘密裏に身代金を払って解決した未報告の被害も含めると、もっと大きな数字になるのではないでしょうか。

企業・団体等におけるランサムウェア被害の報告件数の推移

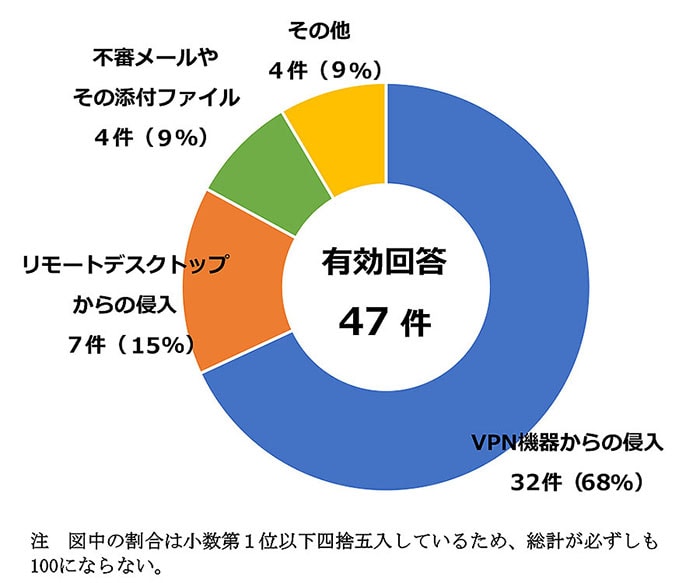

ランサムウェアなどのサイバー攻撃のターゲット/感染経路はVPN機器、リモートデスクトップが上位に位置し、明らかにリモートワークの拡大に伴う分散型エンタープライズ(分散型企業)への移行で生じた脆弱性をついた攻撃が増えています。今後も分散型エンタープライズ(分散型企業)のスタイルを維持するのであれば、脆弱性などの基本対策の徹底や万一の侵入に備えたセキュリティチームの強化など、対策の充実は急務です。

感染経路

このような攻撃対象範囲、いわゆるアタックサーフェスが拡大している状況を踏まえると、もはや1つの領域しか守ることができない境界防御は限界を迎えているのかもしれません。加えて境界防御には、社外からのアクセス、SaaS利用の増加に伴いボトルネックが発生し、ネットワーク全体の遅延が発生するといった課題も生じています。そこで、いま分散型エンタープライズ(分散型企業)が、境界防御に代わる考え方として注目しているのが「ゼロトラスト」です。

ゼロトラストとは、「なにも信頼しない(don't trust)」ことを前提に、境界を設けずにセキュリティ対策を講じる考え方です。ゼロトラストを実現するさまざまなセキュリティツールが存在しますが、ゼロトラストのトータルな対策を講じるのであれば「SASE(Secure Access Service Edge)」の活用が有効です。SASEは2019年にガートナーが提唱したネットワークセキュリティモデルで、ネットワークとセキュリティの機能をクラウド上で包含的に提供します。具体的ネットワークの機能としては安全な通信を実現するVPNやリモートアクセス、ソフトウェアで回線を制御するSD-WANなどがあります。

一方、セキュリティ領域ではIDおよびアクセス管理(IAM)、ユーザー認証機能、ファイアウォールをサービス化したFWaaS、各種セキュリティ対策を統合したUTM(Unified Threat Management)、通信を制御するプロキシーなどがあります。ちなみに、これからはネットワーク上に増殖するマシンのIDを対処にしたマシンアイデンティティ管理も考える必要があります。

とはいえ、SASEを導入しさえすれば、完全なゼロトラストが実現できるわけではありません。なぜなら、IT部門の統制が効いていない、たとえば対応が後手に回っている工場や研究室などにオンプレミス環境が存在し、そこがサイバー攻撃の標的になってしまうためです。このようなSASE固有の弱点を補うこともできる、「サイバーセキュリティ・メッシュ」という新しい概念をご存じでしょうか。

境界防御から面の防御へ、サイバーセキュリティ・メッシュとは?

2022年、ガートナーはセキュリティとリスク管理における7つの戦略的セキュリティトレンドを発表しました。その7つのトレンドのうち、いくつか抜粋して紹介します。

【トレンド3】ID管理の新手法「ID脅威検知/対応(ITDR:Identity Threat Detection and Response)」の登場により、IDの異常を早期に検知、インシデント対応を図る持続的な取り組みが重要になるようです。さらに【トレンド5】「ビヨンド・アウェアネス(セキュリティ意識)」では、人為的ミスをなくす近道はセキュリティ行動/文化プログラム (SBCP)への投資にあるとしています。

そして、【トレンド7】で挙がっている「サイバーセキュリティ・メッシュ(CSM:Cybersecurity Mesh)」とは、分散型エンタープライズ(分散型企業)がオンプレミス、データセンター、クラウドなどの場所にとらわれず、デジタル資産に対するセキュリティを導入し統合する、最新のアプローチです。特定の領域を守る境界防御ではなく、不特定のすべての領域を覆う網目状の"面"でサイバー攻撃をブロックするという特長があります。近しい用語としては、アプリケーションやプラットフォームの場所に関わらずデータを管理する「データ・ファブリック」、資産や脆弱性を適切に管理する「EASM(外部攻撃対象領域管理)」などが挙げられます。

続いて2022年、ガートナージャパンが「日本におけるセキュリティのハイプ・サイクル(特定の技術の成熟度、採用度、社会への適用度を示す図)」を発表。この図には「サイバーセキュリティメッシュ・アーキテクチャ(CSMA)」「アタック・サーフェス・マネジメント(ASM)」「セキュリティ・レーティング・サービス(SRS)」「侵入/攻撃シミュレーション(BAS)」「セキュリティ・サービスエッジ(SSE)」などの用語が並んでいます。いずれもサイバーセキュリティ・メッシュの実現に不可欠ですので、以下に解説していきます。

サイバーセキュリティ・メッシュ・アーキテクチャ(CSMA)とは、文字通りサイバーセキュリティ・メッシュを具体化する分散型のセキュリティアーキテクチャです。全体的なセキュリティの有効性を底上げする分散型セキュリティ・コントロールを構築することで、セキュリティツール、インテリジェンス、アイデンティティ・ソリューションなどの煩雑な管理の課題を解決し、効率的かつ効果的なセキュリティ運用と監視を実現します。以下に続く用語は、サイバーセキュリティ・メッシュ・アーキテクチャ(CSMA)を構成するパーツのようなものです。

アタック・サーフェス・マネジメント(ASM)とは、オンプレミス、クラウド、IoTといった分散したデジタル資産の可視性に加え、これらを対象にした脅威の可視性を高めることで攻撃を未然に防御し、さらには攻撃を受けた際の被害を最小限に抑えるソリューションです。セキュリティ・レーティング・サービス(SRS)はインターネット上で確認できるセキュリティリスクのスコアリング、レーティングを提供するサービス。侵入/攻撃シミュレーション(BAS)は企業の脅威ベクトルのテストを自動的、継続的に評価するソリューションです。

セキュリティ・サービスエッジ(SSE)はSASEの構成に欠かせない中核的なテクノロジーです。エッジとユーザーが接続された動的なIT環境の防御により、ネットワーク環境を最適化する「セキュリティドリブンネットワーキング」の考え方に近いかもしれません。セキュリティ・サービスエッジ(SSE)は、場所を問わず端末からインターネットへの通信を保護する「セキュアWebゲートウェイ(SWG)」、クラウドのリソースとアプリケーションに対するアクセスポリシーの適用でクラウドネイティブセキュリティを実現する「クラウド・アクセス・セキュリティ・ブローカ(CASB)」、社内外を問わず厳密なアクセス制御を行う「ゼロトラスト・ネットワーク・アクセス(ZTNA)」を統合したクラウドベースソリューションです。セキュリティ・サービスエッジ(SSE)を導入することで、クラウドサービスの利用やリモートワーク環境のセキュリティ確保が期待できます。

ガートナーでは2024年までに、サイバーセキュリティ・メッシュ・アーキテクチャを採用した企業は、個別のセキュリティインシデントによる財務的損失を平均90%も削減できると予測しています。

サイバーセキュリティ・メッシュに必要な機能をオールインワンで

サイバーセキュリティ・メッシュは非常に広範囲にわたる概念であり、実装には高度な知見やスキルが必要になります。しかし、セキュリティインシデントによる財務的損失を削減するためには一刻も早く取り組むべきではないでしょうか。何から始めるべきか、まずはサイバーセキュリティ・メッシュ・アーキテクチャ実装の最初の一歩を踏み出したいとお考えなら、最適なソリューションがあるのをご存じでしょうか。

NTT Comの「VxGPlatform®(ブイエックスジープラットフォーム)」はサイバーセキュリティ・メッシュに必要な機能をワンパッケージ化した統合セキュリティソリューションです。各種クラウドへの移行に伴うトラフィック増加にも柔軟に対応できるネットワーク基盤や、社内外問わずセキュリティレベルを一元的に維持運用できるセキュリティ基盤を基本機能として提供するため、追加費用は一切必要ありません。

基本メニューは標準モデルとBDAP™モデルの2種類から選択が可能です。ちなみにBDAPとは世界中のセキュリティ情報から脅威情報を収集、UTM装置へリアルタイムにブロックリスト登録することで最新の脅威からブロックする自動遮断システムです。さらにオプションで必要な機能を追加し組み合わせることで、お客さまのさまざまな局面に応じたスケーラビリティな運用もできます。

ゼロトラスト・ネットワーク・アクセス(ZTNA)技術を用いたリモート接続方式、NTT Com独自の多層防御サービス、万一のリスクに備えたサイバーリスク保険など、先進的なメニューも充実しており、今後も5G、XVLANなどにも順次対応していく予定です。そのほかにもNTT Comではエージェントがインストールされた端末で検知される情報を分析し、脅威と判断される場合は、SOC(セキュリティオペレーションセンター)からの指示により端末をネットワークから即時隔離するエンドポイントセキュリティをはじめ、さまざまなソリューションをラインナップしています。サイバーセキュリティ・メッシュ・アーキテクチャの早期の実装を考えるなら、一度検討してみてはいかがでしょうか。