ファイアウォールとは?設定方法とUTMなどの関連セキュリティ対策

ファイアウォールは、企業のコンピューターネットワークにおけるセキュリティの基本です。しかし、ネットワークに対する脅威や攻撃がますます高度化し、かつ複雑化して増えている現状においては、ファイアウォールだけでセキュリティ対策は十分とはいえません。

これまでのファイアウォールではなぜ不十分なのか?そして、将来的に導入をおすすめしたいUTM(統合脅威管理)のメリットについて詳しくご説明します。

従来のPPPoE方式に比べて大容量で、通信が混雑することなくスムーズに行われ、快適で安定した接続環境のため、法人向け回線としても大きなメリットがあります。IPoEは、いったいどのようなサービスなのか、詳しくご紹介します。

【IPoE接続とPPPoE接続】改善とヒント

Case Studies

◆Case1:サービス業 ◆Case2:製造業

◆Case3:建築業 ◆Case4:小売業

ネットワークセキュリティ環境について、ご意見お聞かせください。

Q1:セキュリティ対策の導入について

Q2:自社のセキュリティ対策について

Q3:今回の訪問の目的は何ですか

ファイアウォールとは?

ファイアウォール(Fire Wall)とは、元々「防火壁」を意味する言葉です。これがITの分野では、あらかじめ設定しておいたルールに従って、通してはいけないデータを止める機能のことを指します。

ファイアウォールは、不正アクセスによるデータの改ざんや情報漏えいなどを防ぐ、セキュリティ対策では必須の機能です。このファイアウォールの機能は、ソフトウェアとして提供されたり、ルーターなどのネットワーク機器に実装されたりするもののほか、ファイアウォール単体の専用機器も存在します。

ファイアウォールのしくみと種類

では、ファイアウォールのしくみを確認していきましょう。

ファイアウォールは、外部から送られてくるパケット(ネットワークを流れるひとかたまりのデータ)の情報から、社内ネットワークへの通過を許可するか遮断するかという判断をします。不正なアクセスであると判断した場合には、通過を拒否し、管理者に通報します。

]

このように、ネットワークへの接続を許可するか拒否するかを判断する技術は、「フィルタリング」と呼ばれています。フィルタリングは、パケットがルーターやゲートウェイを通る際に行われますが、近年のファイアウォールでは、以下のような3つのタイプのフィルタリングを状況に応じて組み合わせ実行する製品やソフトウェアが提供されており、それぞれの機能を補えるようになっています。

パケットフィルタリング

パケットフィルタリングとは、インターネットで送られる分割データ「IPパケット」の先頭についている「ヘッダ」部分を解析し、通過させるか遮断するかを判断するしくみのことです。ヘッダは、送信元や宛先のIPアドレス、オプション情報などを記録している部分で、これをフィルタリングのルール設定と照らし合わせて接続するか遮断するかを判断します。パケットごとに柔軟性のある制御ができますが、許可されているパケット以外はすべて拒否(破棄)することもできますので、設定には注意が必要です。

さらに、「ステートフルパケットフィルタリング」と呼ばれる方式もあります。これは、パケット単位でフィルタリングをするのではなく、データのやりとりをアプリケーションのレベルでチェックして、そのパケットを通過させるかどうかを判断していく方式です。通常のパケットフィルタリングよりも設定が簡単で、効果の高い、拡張版のパケットフィルタリングともいうべきものです。

このパケットフィルタリングは、ルーターの基本機能となっています。

アプリケーションレベルゲートウェイ

アプリケーションレベルゲートウェイ(アプリケーションゲートウェイ型ファイアウォール)は、社内のPCと外部のインターネットが直接通信しないように、プロキシ(代理)サーバーを介して切り離す方式で、プロキシ型ファイアウォールともいいます。プログラムによりパケットの通過をフィルタリングして制御し、認証を行うしくみです。設定自体は比較的簡単にできるというメリットがありますが、細かい制御を設定するのは難しいというデメリットもあります。

サーキットレベルゲートウェイ

サーキットレベルゲートウェイは、「トランスポート層」で動作するファイアウォールです。トランスポート層とは、コンピュータの持つべき通信機能を7階層に分割した「OSI参照モデル」の中の第4層のこと。上位のセッション層と下位のネットワーク層のあいだでフィルタリングを行い、通信における信頼性を確保する役割を持ちます。

サーキットレベルゲートウェイでは、パケットフィルタリングのIPパケットによる通信制御に加えて、トランスポート層でのセッション(データのやりとり)状態を認識した上でフィルタリングによるアクセス制御ができ、ルールの設定も簡単にできます。

ファイアウォールの設置場所

社内ネットワークとインターネットのあいだに設置されるファイアウォールですが、メールサーバーやWebサーバーといった公開サーバーがある場合、設置場所は次の3通りが考えられます。

全社内ネットワークをファイアウォールの内側に置く

すべての社内ネットワーク(公開サーバー含む)をファイアウォールの内側に置く方法です。こうすることで社内から公開サーバーへアクセスすることが簡単になる反面、万が一、公開サーバーへ悪意のある侵入などがあった場合には社内ネットワーク全体に危険がおよぶ可能性が出てきます。

公開サーバーのみファイアウォールの外側に置く

ファイアウォールの外側に公開サーバーのみ設置する方法です。この方法であれば、公開サーバーに悪意のある侵入があっても社内ネットワークには影響しません。ただ、公開サーバーにも個人情報や機密情報が入っているので、セキュリティ設定に注意する必要があります。

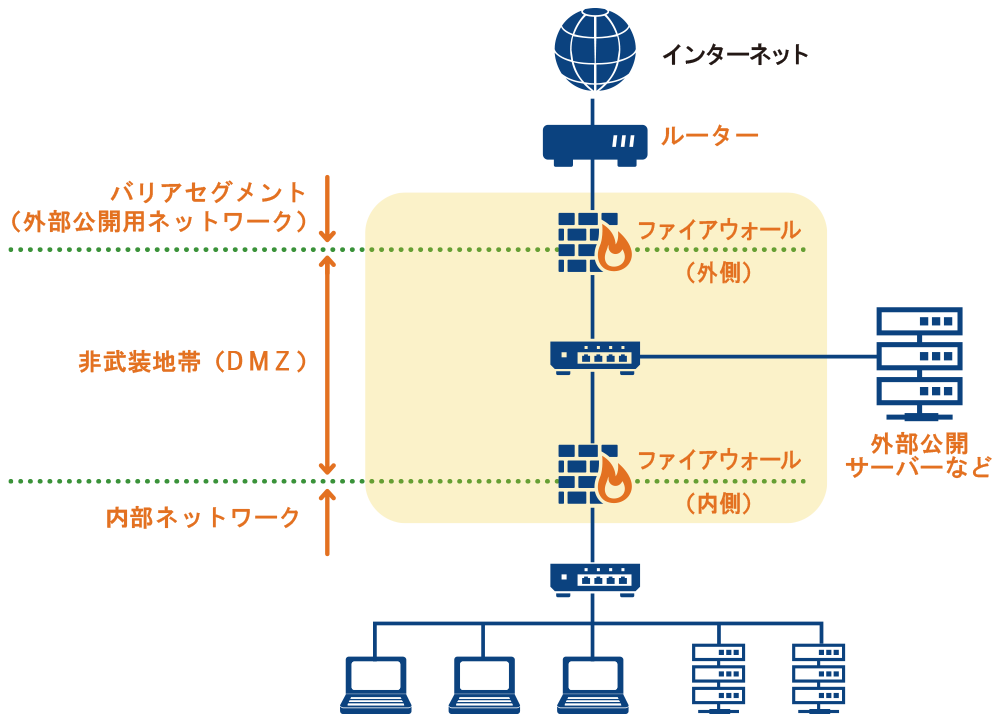

ファイアウォールを2台設置してDMZ(非武装地帯)を設ける

社内ネットワークと公開サーバーのそれぞれを守るファイアウォールを2台直列に設置して、DMZ(非武装地帯)を設ける方法です。

公開サーバーは、外部に公開しておく必要があるため、内部ネットワークと同じ場所に置くことはできません。かといって無防備に外に置くわけにもいかず、外部のインターネットとも異なる特殊な位置に置いて、比較的自由に外部からアクセスできる場所を作ります。このエリアを、DMZ(非武装地帯)と呼んでいます。

この方法を採用すると、ファイアウォールの管理は煩雑にはなりますが、上記両方の問題点を解消できます。現在、多くの企業が採用しているのもこの方法です。

ファイアウォール以外に必要な企業のセキュリティ対策は?

ファイアウォールだけでは、企業ネットワークに対する攻撃や脅威から、すべてを防げるわけではありません。例えば、ワームやウイルスの対策としては「アンチウイルス」、スパムの対策としては「アンチスパム」といったソフトウェアのインストールが必要になります。

また、悪意のあるサイトや有害サイトに対しては、社内ネットワークからアクセスできないようにするWeb(URL)フィルタリングが必要となってきます。

そのほか、不正アクセスや不正な内部情報の持ち出しを検知したり、未然に遮断したりといったことはファイアウォールだけではできないため、IDS(Intrusion Detection System/不正侵入検知システム)やIPS(Intrusion Prevention System/不正侵入防御システム)といった機能が必要になってきます。

統合セキュリティ対策「UTM」の必要性

企業ネットワークでは、アンチウイルス、アンチスパム、Web(URL)フィルタリング、IDS、IPSといった、さまざまなセキュリティ対策も併せて導入していく必要があります。しかし、企業ネットワークに必要なセキュリティ対策を個別に導入していると、管理・運用の手間が煩雑となり、システム担当者やセキュリティ担当者の手間を増大させます。その上、個別にソフトウェアや機器を導入していくと、コストがかさんでいくというデメリットがあります。

そこで検討したいのが、複数のセキュリティ対策の機能を統合して、包括的に実施できる統合脅威管理「UTM」(Unified Threat Management)です。

クラウド型UTMという選択も

これまでのUTMは、ソフトウェアとハードウェアが一体化した製品として提供されていました。そのため、ハードウェアが故障するリスクに備えて、バックアップ用のUTMを用意する必要がありました。しかし、それではせっかくUTMのコストメリットが薄れてしまいます。

そこで近年は、ハードウェアのトラブルを気にせずに使えるクラウド型のUTMが登場してきています。このクラウド型UTMは、特に複数の拠点からそれぞれインターネットに接続している場合に効果を発揮します。

これまで複数の拠点を持っている企業では、インターネット回線の開設やファイアウォール、UTMの設置は拠点ごとに行い、個々のPCにもアンチウイルスソフトをインストールするといった場合が多くありました。このような場合、拠点数が多くなればなるほど、ファイアウォールやUTMの管理・運用に手間やコストがかかるようになります。

IPoE回線にUTMがついた「OCN光 IPoE vUTMセット」

OCNでは、クラウド型UTMサービス「vUTM」(virtual UTM)を提供しています。また、IPoE光回線サービスにvUTMを組み込んだ「OCN光 IPoE vUTMセット」の提供も開始しています。クラウド型UTMの導入とともに、快適なインターネット接続回線の導入もセットで検討されてみてはいかがでしょうか?

ネットワークに対する脅威でお困りではありませんか?

「法人向けOCNサービスとは」関連情報

オンライン会議もサクサク! OCN光 IPoEサービス

企業向けベストプランワイドプラン

標準プランから3倍の収容設計(従来サービスの6倍)。Windows Updateによる通信をその他の業務用通信から分離し、つねに安定した通信が利用可能です。

-

標準プランから3倍の収容設計

-

Windows Updateによる通信をその他の業務用通信から分離

オンライン会議に最適アプリコントロールA

Windows Updateのトラフィックを分離するワイドプランに、オンライン会議用の独立した帯域をプラス。収容設計もワイドプランの6倍。ストレスフリーなコミュニケーション環境を実現します。

-

ワイドプランから6倍の収容設計

-

オンライン会議用、Windows Update用、一般業務用で帯域を分離

標準プラン

従来サービスから2倍の収容設計。動画サービスなど、混雑の原因となりやすい個人向けインターネット通信のトラフィックを論理的に分離し、快適なインターネット接続環境を実現します。

-

法人向け設計

-

従来サービスから2倍の収容設計

-

固定IPアドレス利用可能

VPNセット

高品質なOCN IPoEインターネット接続と拠点間VPN機能、専用レンタルルーターをセットで提供。IPsecによる暗号化技術により、インターネットVPNによる高品質な拠点間通信を実現します。

-

IPoEインターネット接続と拠点間VPN機能、専用レンタルルーターをセットで提供

-

IPsecによる暗号化技術でセキュアな拠点間通信を実現

vUTMセット

IPoEインターネット接続とクラウド化されたUTMをセットで提供。運用保守をNTT Comが行うため、つねに最新のセキュリティ対策を実現します。クラウド利用時のセキュリティ対策にも最適です。

-

インターネット接続とセキュリティ対策をセットで提供

-

専門スキルを有する人材不要

-

つねに最新のセキュリティ対策を実現

ご検討にあたり、ご不明点などはお電話もしくは、お問い合わせフォームで承ります。お気軽にお問い合わせください。

お電話によるお問い合わせ

![]() 0120-003300

0120-003300

受付時間:9:00~17:00

(土・日・祝日・年末年始を除く)

JP

JP