事業継続性とは、企業がシステム障害や自然災害など危機的な状況に陥った際に、損害を最小限に抑え、業務を継続できる状態にあることを指します。そのための計画のことを事業継続計画(BCP:Business Continuity Plan)と呼び、日本国内においては東日本大震災をきっかけにその重要性に注目が集まりました。

しかし現在、新型コロナウイルス感染症拡大や、サイバー攻撃の増加によって、これまでの事業継続性の取り組みを見直す必要性に迫られています。

相次ぐ不正アクセスの報道や、増加するランサムウェアの脅威などを背景に、サイバーレジリエンスという概念が注目されています。サイバーレジリエンスは、攻撃に遭うという前提のもと、その被害を最小限にとどめ、早期に事業を復旧させるという概念です。

サイバーレジリエンスを高めるには具体的にどのような取り組みを行えばよいのでしょうか。企業における具体的な取り組みを解説していきます。

事業継続性とは、企業がシステム障害や自然災害など危機的な状況に陥った際に、損害を最小限に抑え、業務を継続できる状態にあることを指します。そのための計画のことを事業継続計画(BCP:Business Continuity Plan)と呼び、日本国内においては東日本大震災をきっかけにその重要性に注目が集まりました。

しかし現在、新型コロナウイルス感染症拡大や、サイバー攻撃の増加によって、これまでの事業継続性の取り組みを見直す必要性に迫られています。

事業継続性を維持・向上させるために昨今注目されているのが「サイバーレジリエンス」という考え方です。「レジリエンス」とは、起こった困難に対して適応していく能力や過程全般を指します。

「レジリエンス」という言葉は、国家・重要インフラ・安全保障システム・コミュニティーなどさまざまなシーンで使われます。では、サイバーレジリエンスの定義はどのようなものでしょうか。

サイバーレジリエンスは、米国立標準技術研究所(NIST:National Institute of Standards and Technology)により定義づけられています。(以下NIST)NISTによると、サイバーレジリエンスとは「サイバーリソースを含むシステムに対する悪条件・ストレス・攻撃、または侵害を予測し、それに耐え、そこから回復・適応する能力」であるとされています。

サイバーレジリエンス同様、注目されているのがゼロトラストという概念です。従来までのセキュリティは組織の内側と外側の通信をわけ、組織内通信については信頼する通信として扱います。ゼロトラストでは「何も信頼しない」を前提に、組織内外を区別せず扱います。そうすることによってより強固なセキュリティを実現できるからです。

ゼロトラストが「何も信用しない」前提のもとの対策だとすると、サイバーレジリエンスは「侵害される」前提における対策であり、より一歩踏み込んだセキュリティの概念だといえます。

参考・出典:Developing Cyber-Resilient Systems:A Systems Security Engineering Approach│NIST

https://csrc.nist.rip/external/nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v2r1.pdf

IPA(独立行政法人 情報処理推進機構)が発行している情報セキュリティ白書2022によると、2021年における世界のセキュリティインシデントの届出件数は847,376件。被害総額は69億ドルとなっています。2019年と比較すると届出件数は約1.8倍、被害総額は倍増しました。

また日本国内においては、2021年のセキュリティインシデントの報道件数が全体で769件と、2020年の537件から43.2%増加しています。

システムやサプライチェーンの脆弱性を狙った攻撃、なかでもランサムウェア攻撃が拡大し企業はもちろん、国民の生活にも大きな影響を与えうるまでになっています。同白書では「情報セキュリティに関しては、機器やシステムの脆弱性をなくすこと、このサービスが止まったときにどうするか、の想像力を持つことは大変重要」と述べられています。

参考・出典:情報セキュリティ白書2022│IPA

https://www.ipa.go.jp/security/publications/hakusyo/2022.html

サイバーレジリエンスが今なぜ重要なのでしょうか。4つの視点で改めて整理します。

これまでのセキュリティは社内と社外をわける「境界型」が主でした。ところが、クラウドの普及やコロナ禍におけるリモートワークの急拡大によって、在宅やカフェなど社外で業務をすることがあたり前になりつつあります。

このような社会変化から、従来の「社内」「社外」といった分け方では増加する脅威に対応できなくなってきています。

そこで「ゼロトラスト」という考え方が重要になってきました。さらに一歩進んで、「攻撃を受ける前提」として被害を最小限に抑え、素早く復旧できるように対策を行うのがサイバーレジリエンスの考え方となっています。

昨今、企業にとっての重大な脅威として「ランサムウェア」が挙げられます。ランサムウェアとは、身代金という意味のランサムと、ソフトウェアをかけあわせた言葉です。

警察庁の発表によると、ランサムウェアに関する被害報告件数が、2022年上半期は前同期比で87%増となりました。標的型ランサムウェア、二重・三重・四重の脅迫などその攻撃手法も多彩になる傾向にあります。

アメリカでは石油パイプライン大手が攻撃の対象となってしまい5億円を超える身代金の支払いを行った例もあります。

また国内では医療機関を狙ったランサムウェアによって、電子カルテが見られなくなり、患者の受け入れが一時ストップするなどの深刻な被害を受けました。

医療機関だけでなく、公共交通機関や役所などの重要な社会的インフラがランサムウェアに狙われるケースが増加しています。これらが人々の暮らしに大きな影響を与えることは言うまでもありません。

参考・出典:令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について│警察庁

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

セキュリティや情報漏えいの脅威は社外だけとは限らず、従業員による内部不正の報道も後を絶ちません。被害額の大きいものでは、生命保険会社の元社員が168億円を不正送金し暗号資産に変えたという事案があります。

従業員の顧客リスト窃盗や、企業や自治体からの個人情報漏えいなどは頻繁に起こっており、枚挙にいとまがありません。

データ侵害が起こった場合における復旧コストについても見ていきましょう。警察庁が2022年4月に発表した「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、2022年上期のランサムウェア被害の報告件数は114件となり、2021年上期の61件から倍増しました。そのうち二重恐喝が65%を占めています。

復旧などに要した期間については「1か月以上」が約2割、復旧費用については「1,000万円~5,000万円未満」が37%となりました。

業界別では、製造業(32%)やサービス業(18%)の割合が高くなっています。ランサムウェア被害が業務に与えた影響については「一部の業務に影響あり」が84%で最も多くなりましたが、「すべての業務が停止」も11%となりました。

仮に「すべての業務」が「1か月以上」停止した場合の影響は計り知れません。データ侵害は企業の経営において、甚大な損害をもたらすのです。

参考・出典:「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」│警察庁

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

セキュリティインシデントは企業にとって致命的な打撃になりかねません。具体的には、事業の中断や復旧コスト・風評被害・既存取引への影響・従業員のモチベーションへの影響などです。

サイバーレジリエンスを高める方法の1つとして、NISTが提唱しているサイバーセキュリティフレームワークを紹介していきます。 サイバーセキュリティフレームワークは、特定・防御・検知・対応・復旧の5つから成り立っています。参考までに各フェイズで活用できるソリューションについても紹介します。

また、サイバーレジリエンスの実現には、セキュリティ人材の確保も欠かせません。人材確保については、経済産業省が「サイバーセキュリティ体制構築・人材確保の手引き」を公開しているので参考にしてみてください。

参考・出典:サイバーセキュリティ体制構築・人材確保の手引き │経済産業省

https://www.meti.go.jp/policy/netsecurity/tebikihontai2.pdf

まずはリスクの特定が必要です。リスクを特定するためには、以下のようなソリューションが有効です。

・脆弱性診断

自社で使用しているネットワークやOSなどのシステム(自社が顧客提供しているシステムも含む)に、不正アクセスにつながる脆弱性がないか判断するのが脆弱性診断です。ツールで行う場合もありますが、専門家によるレビューを行う方がベターです。

・ペネトレーションテスト

ペネトレーションテストは、PCやネットワーク、サーバーにおける脆弱性を検証するために自社のシステムに実際に侵入を試みるテストです。侵入はホワイトハッカーと呼ばれるエキスパートが行います。近年では攻撃の手法も多様化していることから、考えられる多数の侵入方法を試し検証を行います。

脆弱性診断は網羅的に脆弱性をチェックするものであるのに対し、ペネトレーションテストは特定のゴール(情報の窃取など)に到達できるかどうかを検証する点が大きな違いです。

・アセスメント

アセスメントは、サイバーセキュリティにおける現在の状況を評価することです。

ID・アクセス管理、脅威と脆弱性管理、プライバシー・データ保護などについてアセスメントを行います。また、ネットワークやシステム全体において、適切な多層防御がなされているかどうかも確認します。

リスクを特定したあとは、どのようにサイバー攻撃を防御するか検討しなければなりません。以下が防御に関するソリューションの一例です。

・ファイアウォール

ファイアウォールは、防火壁という意味の言葉で基本的なサイバーセキュリティ手法のひとつです。企業などの組織におけるネットワークに対する不正なアクセスなどから守る、という意味があります。ファイアウォールは送信されてくるデータを監査し、受信を許可するか判断します。さらに、危険を検知した場合には管理者に通知します。

・アンチウイルス

アンチウイルスは、コンピューターやネットワークを狙うウイルスに対する対策です。ウイルス対策ソフトを指すことも多いですが、ウイルスについての知識習得などについても総合してアンチウイルスと表現することもあります。

ウイルス対策ソフトを導入しても、ユーザーが怪しい添付ファイルやリンクを開いてしまってはその効力を十分発揮できません。「システムを使う側」を啓蒙・トレーニングすることは防御になると同時に、社内不正などの抑止にもつながります。

・SDP

SDPは、Software Defined Perimeterの略称で、ソフトウェアによってネットワークの境界を仮想的にかつ動的に構築し、アクセスを細かく制御する仕組みです。SDPでは通信の度に通信を検証しアクセスを許可します。ユーザー単位で都度認証を行うため、ゼロトラストセキュリティの概念と相性がよいとされています。

・SWG

SWGはSecure Web Gatewayの略称で、通信を分析し、有害な通信を事前にフィルタリングするソリューションです。オンプレミスやクラウド、もしくはこれらの両方を組み合わせることでセキュリティを実現します。URLフィルタリングやマルウェア検出も行い、不審なファイルが見つかった場合にはサンドボックス上で挙動を検証します。

SWGを経由してインターネットにアクセスすることで、リモートワーク中の社員も安全にインターネットやクラウドサービスを利用できます。

・トレーニング・啓蒙

サイバー攻撃の手法が常に進化し続けていることを鑑みると、トレーニングや啓蒙も欠かせません。フィッシング詐欺や標的型攻撃などへの知識を持つことはもちろん、情報漏えいリスクやコンプライアンスについて継続的にトレーニングすることが、効果的な防御を実現するためには重要です。

サイバー攻撃を検知するためには、どのようなソリューションがあるのでしょうか。

・IPS/IDS

IPSとは、Intrusion Prevention Systemの略で日本語では不正侵入防止システムのことを指します。IPSは不正アクセスを検知した場合に、該当の通信を遮断します。IDSは、Intrusion Detection Systemの略称で、不正侵入検知システムを指します。オンプレミスをはじめ、クラウドでも提供されています。

・EDR

EDR(Endpoint Detection and Response)は、「エンドポイント」とあるようにPCなどの端末の保護するソリューションです。端末のログを収集して不正なふるいまなどの解析・検知します。端末における不審な挙動や攻撃を感知した際には、管理者に通報します。

・SOC

SOCはSecurity Operation Centerの略で、サイバー攻撃対策を行う中核組織のこと。セキュリティソリューションやサーバー、ソフトウェアを活用し、セキュリティ対策における計画を策定します。

非常に専門性が高いため、社内のリソースではカバーできないことも多く外部に委託することも少なくありません。また、サイバー攻撃はいつ起こってもおかしくないため、24時間体制での対応が求められることも特徴です。

サイバー攻撃対応のためには、どのようなソリューションがあるのでしょうか。

・SIEM

SIEMはSecurity Information and Event Managementの略で、ファイアウォールやIPSなど複数のシステムにおけるログを管理・解析し、脅威を検知するソリューションです。「統合ログ管理ツール」と呼ばれることもあります。

ログを分析して可視化することで、サイバー攻撃や各種インシデントが起こった場合にも迅速な対応が可能です。

サイバー攻撃が複雑化することで防御が困難になるなか、迅速に脅威を検知し、効果的に対応することに主眼をおいて開発されたのがSIEMです。

・SOAR

SOARは、Security Orchestration Automation and Responseの略で、「セキュリティのオーケストラレーションと自動化、レスポンス」のこと。サイバーセキュリティの実現には複雑な要素が絡み合っていますが、SOARによってサイバー攻撃やインシデントの監視から対応までをひとつのプラットフォームで完結できます。

具体的には、インシデントが起こった場合の対応の自動化や管理、検知などです。

・UEBA

UEBAとは、User and Entity Behavior Analyticsの略称で、ユーザーと対象物の振る舞いを分析するという意味があります。機械学習によって、ユーザーや対象物の行動を分析し「セキュリティ上のリスク」を評価します。外部からの攻撃だけではなく、内部不正なども対象となります。

・CSIRT

CSIRTとはComputer Security Incident Response Teamの略で、コンピューターセキュリティ事故対応組織という意味です。

セキュリティに関する事故が起こった際に、全般的に対応を行います。そのため、高度なセキュリティに関する知識やスキルが必要です。CSIRTもSOC同様、その専門性の高さからアウトソースされるケースは少なくありません。

・フォレンジック

フォレンジック(forensic)とは、もともと犯罪の現場などで、警察が医学的な観点にもとづいた鑑識を行うといった意味の言葉です。

サーバーセキュリティ分野においては、端末やサーバーなどを調査し、インシデントに関する証拠などを見つけて検証することを指します。

端末をすべて調査することは難しいため、証拠が残っていると推測されるサーバーや端末に絞り込んで調査する手法や、すべての端末に事前にフォレンジック用のソフトウェアをインストールする手法があります。

サイバー攻撃からの復旧と再発防止は、どのように実現できるのでしょうか。

・バックアップ

セキュリティインシデントや災害、人的ミスが起こってしまった場合にも迅速に業務に戻るには、普段からバックアップを取っておくことが重要です。

特に昨今、脅威が増している「ランサムウェア」への備えとして、バックアップは必要不可欠です。また、バックアップデータそのものを標的にした攻撃も想定されるため、安全な場所にバックアップが取れているかといった検証も重要となります。

バックアップデータが必要となった場合にも迅速に対応できるよう、定期的に復旧の訓練も行っておきましょう。

バックアップの推奨 総務省

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/business/business_admin_10.html

サイバーレジリエンス向上において、今やランサムウェア対策は必須です。その打ち手の一つとして、NTTコミュニケーションズのストレージ最適化ソリューションについて、解説していきます。

ランサムウェア対策においては、確実にバックアップを取ることが、重要事項です。ストレージ最適化ソリューションではバックアップとして、3つ以上のデータを、2つ以上の異なるメディア、1つはオフサイトに保管します。そうすることでバックアップデータの損失リスクを大幅に軽減しています。

防御では、アプライアンス(専用機器)でデータを保持します。そのためサーバーよりも乗っ取りに必要な情報が少なく、脆弱性が突かれにくいという特徴があります。

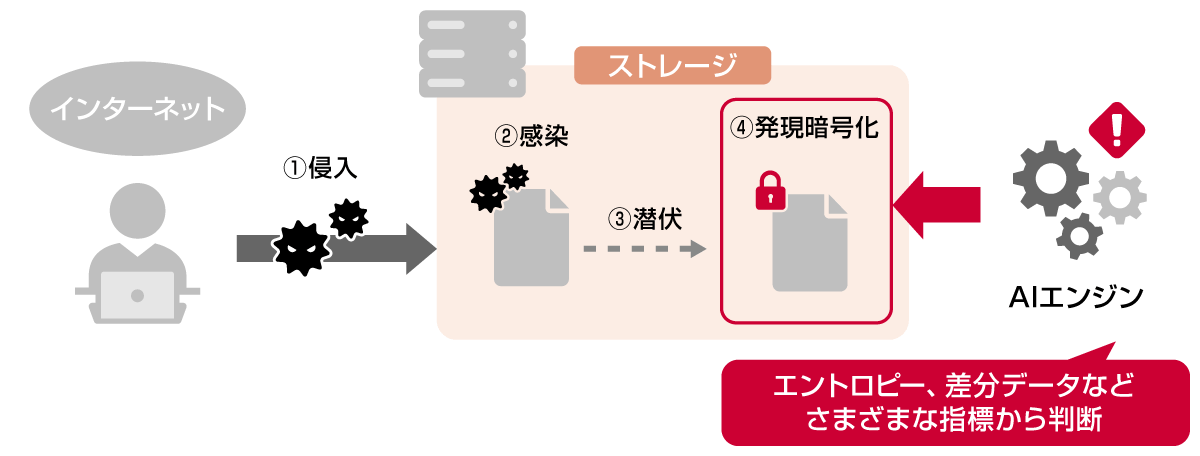

ストレージ最適化ソリューションでは、AIエンジンを利用して検知機能を強化しています。仮に侵入され感染した場合でも、潜伏を経てランサムウェアが発現し暗号化する際にAIエンジンがエントロピー、差分データなどさまざまな指標から分析してランサムウェアを検知します。

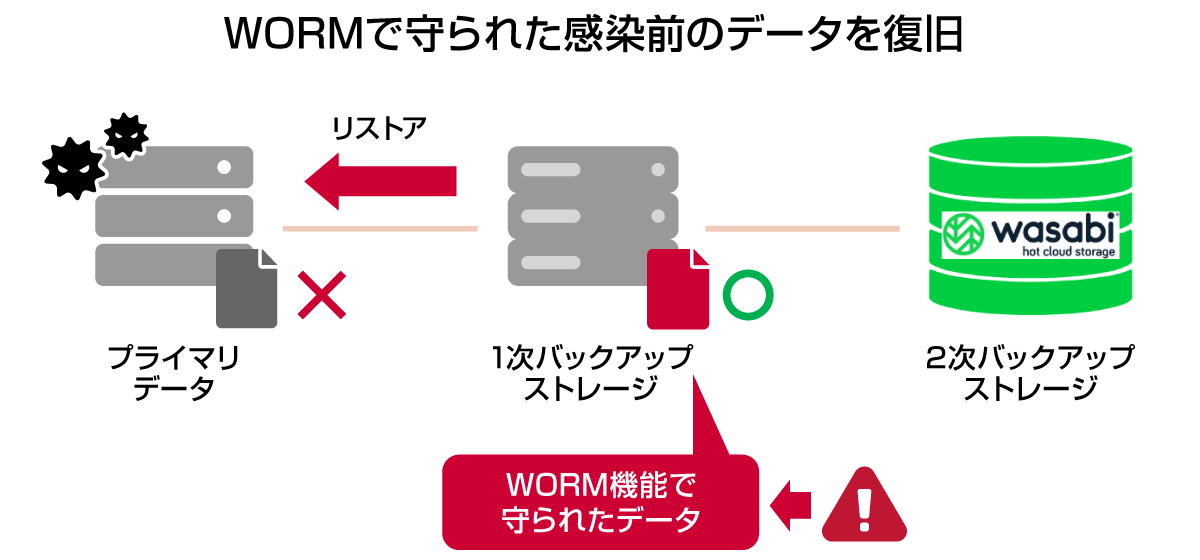

ストレージ最適化ソリューションにおけるWORMは「Write Once Read Many」の略で、一度書き込まれたデータは指定された時間が経過するまで変更・削除ができなくなる機能です。復旧では、WORMにより守られた感染前のデータ復旧が可能です。

さらに、バックアップを世代管理・長期保管して、感染前のデータを復旧できるため、二段構えのバックアップとなっています。

このページのトップへ