今なお拡大する標的型攻撃のリスク

インターネットが普及し始めた1990年代後半から2000年代初頭に登場したマルウェアは、技術力の誇示、あるいは世間が騒ぐことを面白がる愉快犯的な目的で開発されたものがほとんどでした。しかし2000年代後半から様相が変わり始めます。オンラインバンキングのアカウントを盗み、銀行口座の不正操作によって金銭を窃取するマルウェアが広まり始めたほか、ボットと呼ばれるマルウェアに感染した大量のコンピューターを遠隔操作し、大量のスパムメールを送信することで利益を得るといった行為が蔓延しました。このように、不正に金銭を得るための手段としてマルウェアが使われるようになったのです。

不特定多数の個人を狙った攻撃だけでなく、国や企業を狙ったサイバー攻撃も現れました。特に注目を集めたのが標的型攻撃と呼ばれるものです。これは特定の企業を狙い、ウイルス対策ソフトなどでは検知できないマルウェアを利用して組織内に潜入し、機密情報の摂取などを行うというものであり、2011年には日本でも防衛産業を狙った標的型攻撃が発覚しています。

標的型攻撃の手法にはさまざまなバリエーションがありますが、一例として関係者や取引先を装ってメールを送信するものが挙げられます。メールの本文にはURLが記載されていて、それをクリックするとマルウェアに感染してしまうという流れです。犯罪者はマルウェアに感染したパソコンを遠隔操作し、社内のサーバーなどに保存されている機密情報などを盗み出します。

多くの企業を混乱に陥れているランサムウェア

最近では、「ランサムウェア」と呼ばれるマルウェアを使った犯罪も横行しています。ランサムウェアはまず、感染したパソコンに保存されたファイルを勝手に暗号化し、内容の参照や編集などを不可能にします。このようにファイルを人質に取り、身代金を要求するという手口です。

そもそも暗号化は情報の漏えいを防ぐための技術であり、暗号化する際に設定した「鍵」を知らなければ、暗号化した内容を元に戻す(復号化)ことはできません。つまり暗号化した内容が第三者の目に触れても、鍵を秘密にしておけば情報が盗み見られることはないというわけです。ランサムウェアはこの仕組みを悪用した犯罪であり、ファイルを勝手に暗号化した上で復号化に必要な鍵が欲しければ金銭を支払えと要求するのです。

セキュリティ対策も“バージョンアップ”が必要

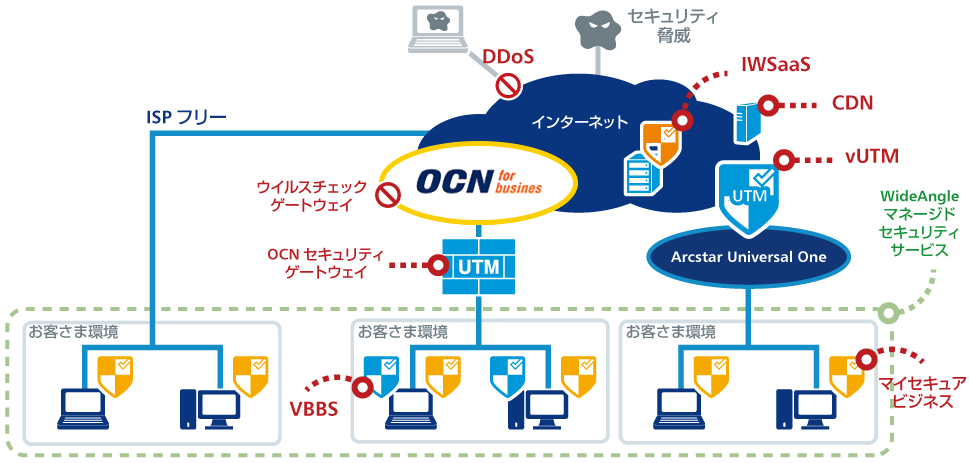

このようなサイバー攻撃を防ぐためのセキュリティ対策としては、ウイルス対策ソフトやファイアウォールの利用が考えられます。ただ企業の機密情報を狙ったサイバー攻撃は日々進化しているため、過去の製品やサービスでは攻撃を防げないことが珍しくありません。

例として挙げられるのは…

フォーム入力ページに遷移します。フォームの項目を入力していただき記事のPDFをダウンロードしてご覧ください。

JP

JP